Security Week 12: клавиатурные атаки

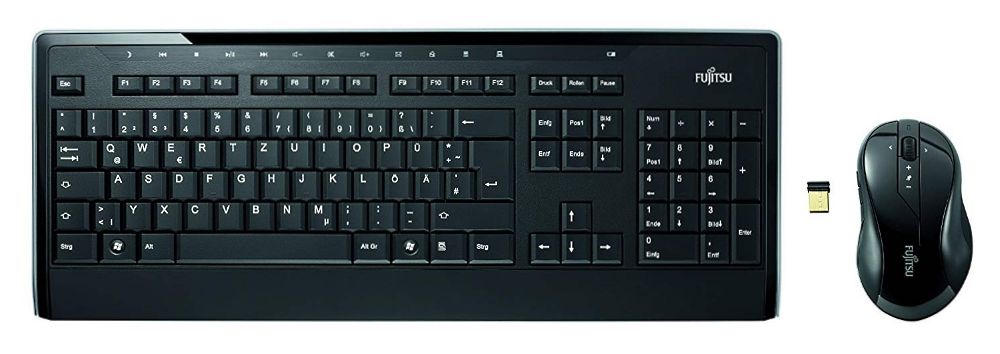

Когда мы писали про уязвимости [1] в драйверах NVIDIA, стоило упомянуть, что чаще всего дополнительный вектор атаки в вашу систему добавляют не видеокарты, а беспроводные клавиатуры и мыши. Недавно исследователи из немецкой команды SySS обнаружили проблему в комплекте Fujitsu LX901 (новость [2], оригинальный отчет [3]).

Эксперты выяснили, что USB-ресивер общается с клавиатурой по зашифрованному каналу связи, но помимо этого способен принимать незашифрованные данные, и в таком режиме передает на компьютер нажатия клавиш так, как будто они выполняются на оригинальной клавиатуре. Это далеко не единственная уязвимость подобного плана, ранее их находили в устройствах Microsoft, Logitech и многих других. Решения для проблемы с комплектом Fujitsu пока не существует.

Не самое информативное видео показывает, как на компьютер передаются символы с помощью кастомного радиопередатчика, способного работать на расстоянии до 150 метров. Использовался китайский универсальный радиомодуль стоимостью около 30 долларов, в котором была модифицирована прошивка. Ключевое требование для успешной атаки — использование такого же радиомодуля (CYRF6936), как и в оригинальном ресивере для беспроводной клавиатуры. Данные передаются в таком же формате, но без шифрования и какой-либо авторизации. Конфигурация приемника это позволяет.

Результат: теоретическая возможность получения полного контроля над системой. Недостаток атаки заключается в том, что владелец компьютера может ее заметить, но здесь можно воспользоваться еще одной уязвимостью в той же клавиатуре (обнаружена еще в 2016 году, краткое описание [4]). Хотя данные между оригинальной клавиатурой и ресивером зашифрованы, атакующий может перехватить их во время, например, ввода пароля при разблокировке компьютера, и повторно воспроизвести для проникновения в систему.

В ответ на сообщение об этой более ранней проблеме в Fujitsu ответили, что вероятность успешного проведения такой атаки небольшая. В целом они правы: по-прежнему есть масса способов взломать компьютер без использования радиомодулей и без необходимости находиться на небольшом расстоянии от атакуемого компьютера.

Атаки на беспроводные клавиатуры и мыши становятся объектом внимания уже не первый год. Одно из ранних исследований в 2016 году провела компания Bastille Networks: тогда выяснилось [5], что приемники семи разных производителей не шифруют данные, передаваемые беспроводной мышью. Коммуникации с клавиатурой кодируются, но атакующий может подключиться к приемнику под видом мыши и передавать нажатия клавиш — и это сработает.

Еще одна уязвимость в клавиатурах Logitech была обнаружена в конце прошлого года командой Google Project Zero [6], и вот она похожа на проблемы в драйверах NVIDIA. Как выяснилось, фирменным софтом Logitech Options можно управлять через встроенный веб-сервер с ненадежной авторизацией, в том числе отправив пользователя на подготовленный сайт с возможностью эмуляции произвольных нажатий клавиш. Подробнее об этой проблеме мы писали в блоге [7].

Другая проблема, выявленная [8] Bastille Networks в 2016 году, касается менее известных производителей клавиатур, которые не используют шифрование вовсе. Это позволяет перехватывать нажатия клавиш с понятными последствиями. В том же исследовании отмечено, что находить уязвимые устройства достаточно легко: это верно и для самой свежей уязвимости в клавиатурах Fujitsu.

Закончить обзор потенциальных проблем с беспроводными клавиатурами можно серией твитов о пока неопубликованном исследовании: утверждается, что через приемник Logitech Unifying можно передавать данные в обе стороны. Появляется возможность эксфильтрации данных с компьютера, который, например, вовсе не подключен к интернету. Такой вариант требует запуска вредоносной программы на целевой системе, но если упомянутые выше клавиатурные уязвимости не пропатчены, это не составит труда.

Проблемы с беспроводными клавиатурами вряд ли когда-либо будут эксплуатировать масштабно, их потенциал если и будет использован, то скорее в целевых атаках. У них множество ограничений, но результат может стоить усилий.

В 2016 году представитель Bastille Networks Крис Руланд, выступая [11] на конференции Kaspersky Security Analyst Summit, обозначил главную проблему этого класса атак: системные администраторы и специалисты по безопасности зачастую даже не имеют инструментов, чтобы выявить подобные уязвимости. Между тем, в системах с параноидальным уровнем требуемой безопасности, пожалуй, стоит передавать любые данные только по проводам.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab

Источник [12]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/microsoft/311971

Ссылки в тексте:

[1] уязвимости: https://habr.com/ru/company/kaspersky/blog/442568/

[2] новость: https://threatpost.com/unpatched-fujitsu-wireless-keyboard-bug-allows-keystroke-injection/142847/

[3] отчет: https://seclists.org/bugtraq/2019/Mar/19

[4] краткое описание : https://www.syss.de/fileadmin/dokumente/Publikationen/Advisories/SYSS-2016-068.txt

[5] выяснилось: https://threatpost.com/mousejack-attacks-abuse-vulnerable-wireless-keyboard-mouse-dongles/116402/

[6] обнаружена в конце прошлого года командой Google Project Zero: https://threatpost.com/logitech-keystroke-injection-flaw/139928/

[7] в блоге: https://habr.com/ru/company/kaspersky/blog/433446/

[8] выявленная: https://threatpost.com/keysniffer-vulnerability-opens-wireless-keyboards-to-snooping/119461/

[9] pic.twitter.com/adJz3UV0EE: https://t.co/adJz3UV0EE

[10] March 8, 2019: https://twitter.com/mame82/status/1104044796761595904?ref_src=twsrc%5Etfw

[11] выступая: https://threatpost.com/iots-day-of-reckoning-on-the-horizon/116191/

[12] Источник: https://habr.com/ru/post/444268/?utm_source=habrahabr&utm_medium=rss&utm_campaign=444268

Нажмите здесь для печати.