Microsoft экстренно выпустила патч для недавно обнаруженной уязвимости в SMBv3

В течение суток после публикации [1] информации об уязвимости CVE-2020-0796 [2], Microsoft выпустила патч KB4551762 [3] для Windows 10 version 1903 и version 1909, а также Windows Server version 1903 и version 1909.

Уязвимость CVE-2020-0796 в протоколе сетевой коммуникации Microsoft Server Message Block 3.1.1 (SMBv3) позволяет взломать SMB-сервер и SMB-клиент под управлением Windows 10 версии 1903, Windows Server версии 1903 (установка Server Core), Windows 10 версии 1909 и Windows Server версии 1909 (установка Server Core).

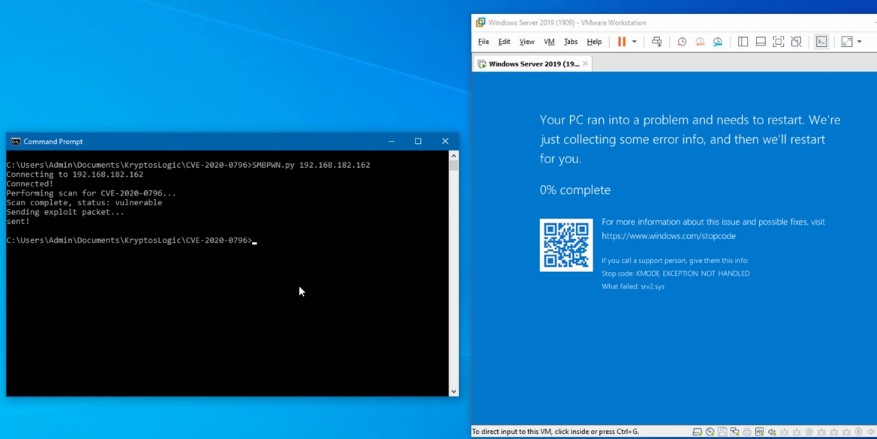

Чтобы использовать уязвимость CVE-2020-0796 в отношении сервера SMB, злоумышленник, не прошедший проверку подлинности, может отправить специально созданный пакет на целевой сервер SMBv3. Чтобы использовать уязвимость в SMB-клиенте, злоумышленнику, не прошедшему проверку подлинности, необходимо настроить вредоносный сервер SMBv3 и убедить пользователя подключиться к нему. Используя уязвимость, злоумышленники могут создавать червей и заражать группы компьютеров в локальной сети от одного к другому.

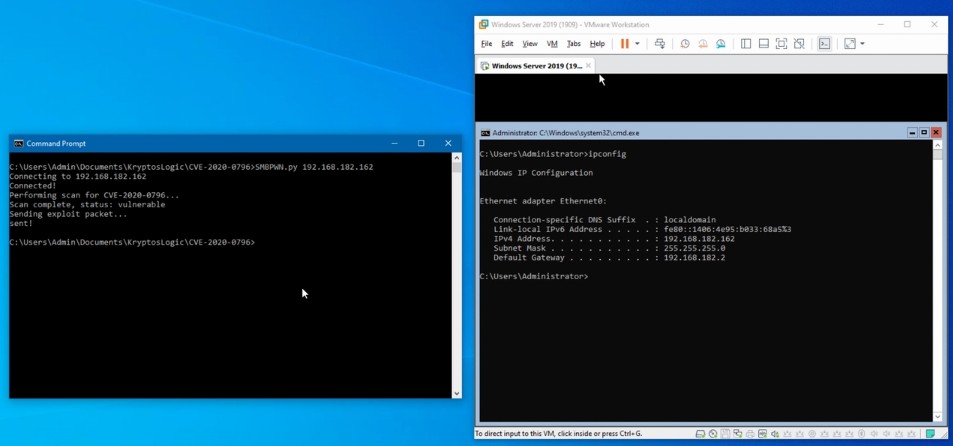

Специалисты компании Kryptos Logic провели сетевое исследование по этой уязвимости и обнаружили, что в сети Интернет можно найти около 48 тыс. хостов с открытым SMB-портом, которые уязвимы для потенциальных атак с помощью CVE-2020-0796.

Согласно информации [5] издания ZDNet, в настоящее время в сети появились базовые PoC-эксплоиты для этой уязвимости, причем исследователи из Kryptos Logic даже показали примеры с использованием уязвимости CVE-2020-0796.

Microsoft настоятельно рекомендует установить обновление KB4551762 в автоматическом или ручном режиме, так как оно не входило в ежемесячное обновление безопасности за март 2020 года и специально сделано для закрытие уязвимости CVE-2020-0796. Если в настоящее время нет возможности установить обновление KB4551762, то системным администраторам специалисты Microsoft рекомендуют [12] отключить сжатие SMBv3, а также заблокировать TCP-порт 445.

В начале февраля 2020 года команда Microsoft Exchange Team вновь дополнительно напомнила [13] системным администраторам о необходимости отключения тридцатилетнего протокола SMBv1 на серверах Exchange 2013/2016/2019 в Windows Server 2008 R2, Windows Server 2012 и выше.

«Чтобы обеспечить лучшую защиту вашей организации Exchange от новейших угроз (например, от вредоносных программ Emotet, TrickBot или WannaCry), мы рекомендуем отключить SMBv1, если он включен на вашем сервере Exchange (2013/2016/2019), так как вы теряете ключевые средства защиты, предлагаемые более поздними версиями SMB-протокола», — советуют специалисты Microsoft.

Автор: denis-19

Источник [14]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/microsoft/349472

Ссылки в тексте:

[1] публикации: https://habr.com/ru/news/t/492014/

[2] CVE-2020-0796: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-0796

[3] KB4551762: https://support.microsoft.com/en-us/help/4551762/windows-10-update-kb4551762

[4] March 12, 2020: https://twitter.com/kryptoslogic/status/1238069159919063050?ref_src=twsrc%5Etfw

[5] информации: https://www.zdnet.com/article/microsoft-patches-smbv3-wormable-bug-that-leaked-earlier-this-week/

[6] @MalwareTechBlog: https://twitter.com/MalwareTechBlog?ref_src=twsrc%5Etfw

[7] #SMB: https://twitter.com/hashtag/SMB?src=hash&ref_src=twsrc%5Etfw

[8] https://t.co/7opHftyDh0: https://t.co/7opHftyDh0

[9] @2sec4u: https://twitter.com/2sec4u?ref_src=twsrc%5Etfw

[10] pic.twitter.com/0H7FYIxvne: https://t.co/0H7FYIxvne

[11] March 12, 2020: https://twitter.com/kryptoslogic/status/1238057276738592768?ref_src=twsrc%5Etfw

[12] рекомендуют: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/adv200005

[13] напомнила: https://habr.com/ru/news/t/488358/

[14] Источник: https://habr.com/ru/post/492264/?utm_campaign=492264&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.