Zabbix 3.0: Шифрование

Продолжаем обзор новых возможностей 3.0, мы уже успели обзорно рассказать [1] о возможностях новой версии, отдельно остановились на возможности прогнозирования проблем [2] на основе собранной статистики, а сегодня расскажем о шифровании.

Шифрование [3]было одним из самых давних и ожидаемых нововведений в Zabbix, и за это время успели обсудить несколько вариантов его реализации: от аутентификации по предварительному ключу PSK до полной поддержки TLS и Kerberos. Год назад было решено остановиться на TLS.

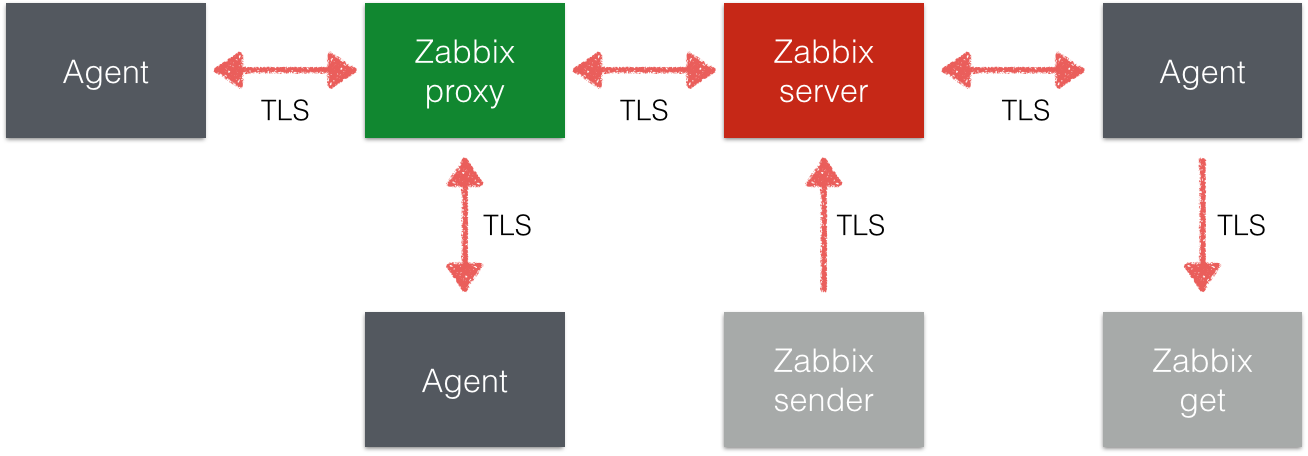

И вот теперь в Zabbix 3.0 все компоненты, такие как сервер, агент и прокси, могут быть настроены на использование шифрования, или могут продолжить общаться в открытую, как и прежде. Все это дает возможность использовать Zabbix в тех системах, где шифрование между узлами является обязательным условием. Кроме того, поддержка безопасного соединения добавлена и для утилит командной строки, таких как zabbix_sender и zabbix_get.

Технические детали

Для шифрования Zabbix может использовать одну из следующих библиотек: OpenSSL [4], GnuTLS [5]или mbedTLS [6](PolarSSL). Такое решение в первую очередь принято, чтобы всегда иметь возможность сменить библиотеку, если в используемой обнаружится критическая уязвимость, изменится тип лицензии или разработка и поддержка закончится. Другим преимуществом является нейтралитет Zabbix к любому из перечисленных наборов.

TLS поддерживается версии 1.2 — предыдущие версии SSL/TLS протокола содержали уязвимости, поэтому использовать их мы посчитали плохой идеей.

Кроме скрытия передающихся сообщений от посторонних, реализована и аутентификация. Теперь возможно получить ответы на вопросы «Можно ли доверять источнику данных» или «Отправляем ли мы файл со списком паролей на наш сервер». Для аутентификации на выбор доступно: использование сертификата ( для тех, у кого в наличии инфраструктура открытых ключей или высокие требования к безопасности) или ключ PSK (для небольших инсталляций).

Не потребуется и открывать никаких новых портов — по-прежнему используются только стандартные для Zabbix TCP/10050-10051.

Если шифрование пользователю не интересно, то можно продолжить использовать Zabbix как и прежде. При этом обновленные компоненты Zabbix будут поддерживать новую возможность, поэтому начать настраивать защищенные соединения можно в любой удобный для себя момент.

Также важно отметить, что мы добавили несколько новых полей в таблицах БД Zabbix, для того чтобы хранить дополнительные настройки, сделали возможным их изменения через веб (логично же) или API, а также добавили новые параметры в конфигурационных файлах.

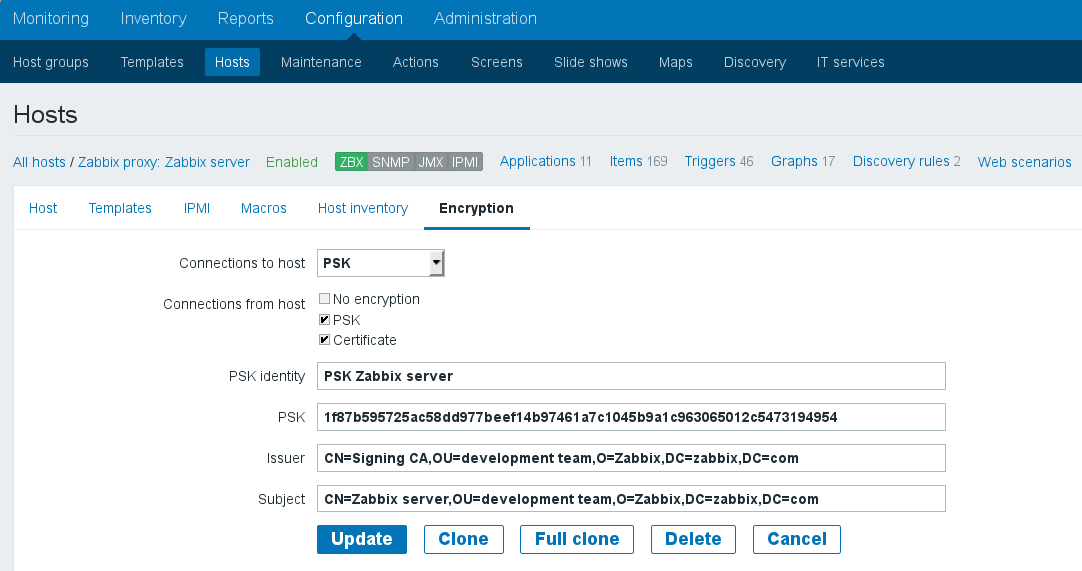

Пример настройки шифрования демонстрируем следующим скриншотом.

Два параметра определяют, как сервер или прокси подсоединяются к агенту (для пассивных проверок, «Connections to host») и отдельный параметр, определяющий, какие типы соединений разрешены от агента (активные проверки и zabbix_sender, «Connections from host»). «Connections from host» также используется для того, чтобы ограничить подключения к серверу от тех, кто обзавелся украденным сертификатом или разузнал PSK.

Со стороны агентов и утилит zabbix_get, zabbix_sender настройка шифрования производится через новые параметры конфигурационных файлов или аргументов командной строки.

В момент тестирования возможно разрешить сразу несколько видов соединений (т.е. открытые и защищенные), дальше настроить шифрование и аутентификацию на основе сертификата или PSK, убедиться, что все работает, и, наконец, запретить нешифрованные соединения.

Последующие улучшения

При этом, конечно еще есть над чем поработать, например:

- В настоящий момент переиспользование TLS сессий через кеширование не поддерживается, поэтому сейчас каждое подключение инициализирует соединение с нуля, что естественно медленней.

- Добавить поддержку шифрования для Zabbix Java gateway.

- Сейчас реализована поддержка только сертификатов X.509 с ключами RSA. Поддержка сертификатов ECDSA должна помочь улучшить производительность.

- Отозванные сертификаты можно проверить только через CRL-файлы, онлайн проверка издателя в текущий момент не реализована.

Поддержка шифрования и взаимной аутентификации в Zabbix дает возможность пользователям постепенно и выборочно улучшать безопасность компонентов системы мониторинга. Предлагаем вам самим опробовать это и другие нововведения [7]. Полную спецификацию на шифрованию можно найти в документации [3], ну а также читайте [1]про остальные нововведения в Zabbix на Хабре, если вдруг пропустили.

Перевод статьи [8]из нашего блога.

Автор: Zabbix

Источник [9]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/open-source/113063

Ссылки в тексте:

[1] обзорно рассказать: https://habrahabr.ru/company/zabbix/blog/277265/

[2] возможности прогнозирования проблем: https://habrahabr.ru/company/zabbix/blog/277473/

[3] Шифрование : https://www.zabbix.com/documentation/3.0/ru/manual/encryption

[4] OpenSSL: https://www.openssl.org/

[5] GnuTLS : http://gnutls.org/

[6] mbedTLS : https://tls.mbed.org/

[7] другие нововведения: https://www.zabbix.com/documentation/3.0/ru/manual/introduction/whatsnew300

[8] статьи : http://blog.zabbix.com/enable-safe-data-transmissions-with-zabbix-3-0-encryption-support/3894/

[9] Источник: https://habrahabr.ru/post/277739/

Нажмите здесь для печати.