Про мобильную приватность и Open Source

Не так давно у меня появилось желание написать целую серию статей о безопасности, приватности и анонимности в интернете. Я не хочу тратить время читателей, в очередной раз описывая весьма плачевную ситуацию со сбором персональных данных, все это и так уже было сделано до меня, поэтому давайте сразу перейдём к делу.

И так, можно ли пользоваться мобильным устройством без серьёзного ущерба для приватности?

Ответ — да, можно, но для этого необходимо избавиться от ПО и сервисов, бесконтрольно собирающих данные. Для этого понадобится желание что-то изменить и любое устройство на которое можно установить кастомную систему Android (iOS по понятным причинам не рассматривается, а из альтернатив только SailfishOS и GNU/Linux, но эти системы можно установить на очень ограниченное число моделей). Всех кто заинтересовался я приглашаю под кат.

AOSP и LineageOS

Система Android (открытой [1] по лицензии Apache 2.0, но большинство смартфонов и планшетов поступают в продажу с закрытыми Google Play Services, и удалить без рута их нельзя (кроме как на Android One). Также нередко производители устанавливают собственное проприетарное ПО сомнительного качества и функционала. Стоит понимать, что любое приложение, получившие разрешения (а при сборке прошивки можно дать приложению любые разрешения), может собрать огромные массивы информации, поэтому более адекватной альтернативой (для человека, заботящегося о своей приватности) являются сборки основанные на AOSP (Omnirom, PixelExpirience и т.д.) или LineageOS [2] (HavocOS, NitrogenOS и др.). Код подобных систем обычно полностью открыт [3] (если не считать бинарные блобы, необходимые для компиляции) и поддерживается сообществом.

Выбирать, на мой взгляд, стоит программы соответствующие не только букве, но и духу свободного и открытого ПО.

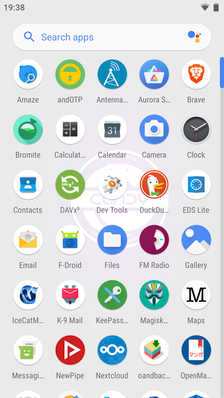

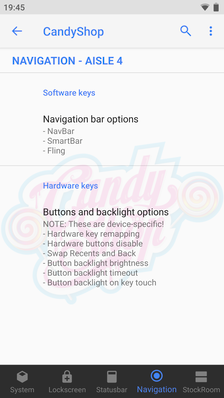

У AOSP и LineageOS есть множество форков и сборок, к сожалению посоветовать что-то конкретное я не могу, т. к. стабильность и работоспособность сильно зависит от модели устройства, компонентов, фазы луны и т. д. Но помимо собственно LineageOS довольно популярны ROM'ы AEX [4], Resurrection Remix [5], CandyOS [6], DotOS [7] и Liquid Remix [8], думаю с них и стоит начать.

[9] [9] |

[10] [10] |

[11] [11] |

|---|---|---|

| CandyOS 9.0 *скриншоты кликабельны | ||

- Custom Button Placement – позволяет переназначать сенсорные кнопки, а также вывести на дисплей дополнительные кнопки.

- System Profiles – даёт возможность активировать различные профили как вручную, так и по программируемому триггеру.

- Expanded Desktop – позволяет открывать в полноэкранном режиме приложения не поддерживающие ”immersive mode”.

- LiveDisplay — меняет температуру цвета дисплея в зависимости от времени суток.

- Trust – интерфейс позволяющий просмотреть настройки приватности и безопасности системы, а также узнать как исправить возможные проблемы (с версии 15.1).

- Protected Apps – скрывает приложения из лаунчера, можно создать специальные безопасные папки для быстрого доступа, на которые можно поставить графический пароль.

- PIN scramble – перемешивает расположение цифр на экране ввода пин-кода, что затрудняет возможность подглядеть код или попытки вычислить цифры кода по отпечаткам пальцев на экране.

- Custom pattern sizes – добавляет возможность использовать поля 4x4, 5x5 и 6x6 для графического пароля.

- Styles – светлый и тёмный стиль для системы, может работать автоматически в зависимости от обоев или времени суток.

- Call recorder – записывает аудиозвонки (может быть недоступно в некоторых странах).

Основное отличие официальных сборок от неофициальных в том, что их компилируют из подписанных исходников, но не всегда всё так просто, к примеру в проекте LineageOS только собранные на специальном build-сервере [12] ROM'ы подписываются секретным ключём и получают статус «official» (помимо этого у Lineage ещё есть календарь релизов и вполне полноценная поддержка). У некоторых других проектов все немного проще и можно собрать официальный билд на собственном ПК.

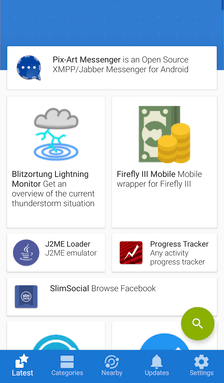

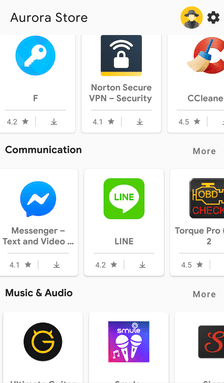

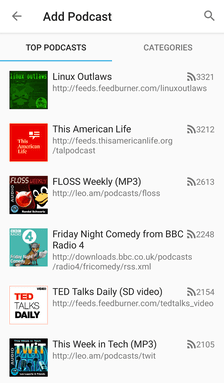

О F-Droid

Каталог F-Droid содержит только свободное и открытое ПО (сюда [14], или самостоятельно написать метадату [15], но учтите, что при сборке используются только open-source компоненты и библиотеки.

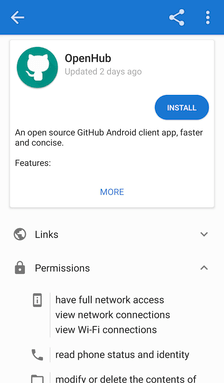

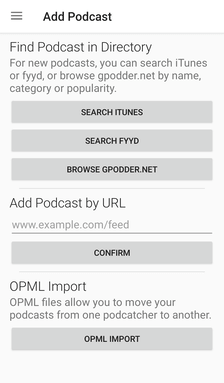

Клиент F-Droid

Каталог приложений с возможностью подключать сторонние репозитории [17] (или свой собственный). Есть также альтернативные клиенты — m-Droid [18] и G-Droid [19], но они пока что сыроваты для использования.

Плюсы:

- Автообновления с настраиваемой частотой

- Возможность выбора соединения (Wi-Fi или mobile data) для закачки

- Привилегированное приложение для автоматической установки/обновления приложений без рута (для установки нужно прошить архив через TWRP [20])

- Приложения с анти-фичами [21] легко заметить

Минусы:

- Списки приложений обновляются не очень быстро, не всегда подгружаются значки приложений и скриншоты (в m-Droid эта проблема была решена, там загружается не .XML-файл, а JSON сжатый в .gzip)

- Нет рейтингов приложений

| Исходники: | GitLab [22] | |

| Лицензия: | GPLv3 [23] | |

| Приложение F-Droid [24]* | Zip-архив с привилегированным расширением [25] | |

[26] [26] |

[27] [27] |

[28] [28] |

|---|---|---|

Безопасность в F-Droid

- Сборка приложения происходит на изолированной виртуальной машине, которая по окончанию процесса удаляется. Метадата подписывается на отдельной виртуальной машине, подпись состоит из хеша приложения [29] (SHA-256) и ключа [30] (подпись поддерживает временные метки и expiry).

- Публичный ключ для проверки сигнатуры встроен в клиент [31] F-Droid.

- Вся связь между клиентом и сервером происходит по https, но возможно также переключиться на Tor (через Orbot).

Тем не менее команда F-Droid не может гарантировать вам 100% безопасность, поэтому рекомендуется проверять разрешения и обращать внимание на новости о взломах.

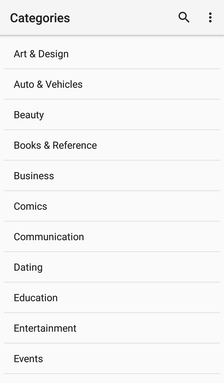

Приложения

Понятно, что представленные в каталоге приложения далеко не всегда являются полнофункциональной заменой проприетарных программ из Google Play или других аналогов, поэтому я попыталась провести небольшой сравнительный анализ и выяснить какие приложения подходят для повседневного использования, а какие лучше обойти стороной.

2. Я буду присваивать приложениям от 1-ой до 3-х звёздочек за удобство использования, это моё субъективное мнение, так что на него можно не обращать внимания.

3. У некоторых приложений нет/неполная/кривая русификация, поэтому я решила не плодить визуальный хаос, и сделать скриншоты на английском (возможно это была неудачная мысль, но я надеюсь, что вы мне это простите).

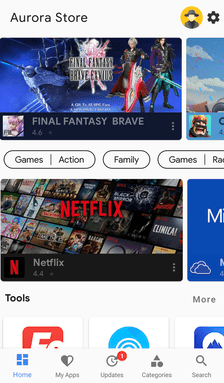

Yalp и Aurora

Я понимаю, что полный отказ от несвободного ПО невозможен для многих людей. Но, по крайней мере, от Google Play Services на смартфоне вполне можно избавиться не потеряв доступ к магазину Google Play. Приложения Yalp и Aurora позволяют скачивать .apk напрямую c серверов Google, технически оба приложения весьма схожи т. к. Aurora это форк Yalp’a, использующий material design, по стабильности и функционалу особой разницы нет:

- Можно использовать анонимный аккаунт (в обоих приложениях периодически отваливается)

- Возможность скачивать только дельту обновлений

- Списки трекеров в приложениях, предоставленные проектом Exodus Privacy [32]

- Отметки о зависимости от Google Service Framework (то что приложение зависит от GSF не означает, что оно не будет работать без, но может не работать какой-то функционал)

Есть и некоторые различия:

- У Aurora есть привилегированное расширение, но нельзя использовать Tor (Orbot) в качестве прокси

- В Yalp спартанский дизайн и меньшее потребление ресурсов

| Yalp Store | ||

|---|---|---|

| Исходники: | GitHub [35] | |

| Лицензия: | GPLv2 [36] | |

| Скачать в F-Droid [37] | Рейтинг:  |

|

[38] [38] |

[39] [39] |

[40] [40] |

| Aurora Store | ||

| Исходники: | GitLab [41] | |

| Лицензия: | GPLv2 [36] | |

| Скачать в F-Droid [42] | Рейтинг:  |

|

[43] [43] |

[44] [44] |

[45] [45] |

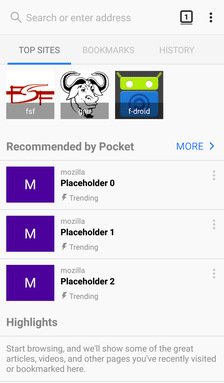

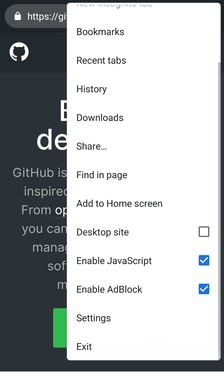

Браузеры

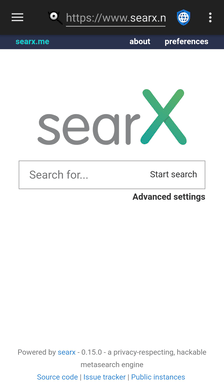

Первое, что бросается в глаза это отсутствие знакомых брендов типа Mozilla Firefox или Chromium, но на самом деле не все так плохо, по крайней мере браузер Firefox в каталоге присутствует, хоть и под другим именем, а вот сборка мобильного хромиума, судя по всему, все ещё зависит [46] от Google Play Services, поэтому в каталоге есть только даунлоадеры, которые скачивают .apk со стороннего ресурса. Эта же проблема относится и к браузерам сделанным на основе Chromium, так что в F-Droid представлены в основном надстройки для AndroidSystemWebView и браузеры на движке Gecko.

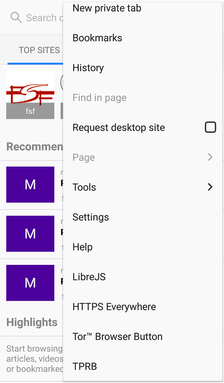

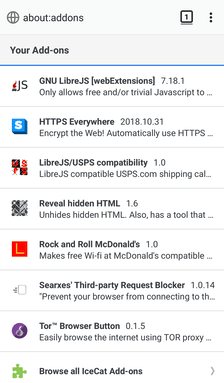

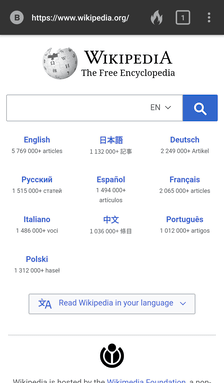

IceCatMobile

GNU IceCat — форк браузера Firefox ESR (Extended Support Release), изначально ответвился от GNU IceWeasel, но в отличие от дебиановского проекта, сосредоточенного на ребрендинге, в IceCat вносились и изменения [47] кода. Мобильную версию поддерживает отдельная команда, которая вернулась к лицензии MPL 2.0. Из новинок, внесённых сообществом выделяется кот с огромным хвостищем на логотипе следующее:

- Отсутствие систем DRM: Encrypted Media Extensions и гугловский Widevine Content Decryption были удалены

- Сторонние куки не принимаются по умолчанию

- WebRTC сконфигурировано с флагом media.peerconnection.ice.default_address_only = true, что фиксит утечку LAN IP [48] при использовании прокси и VPN

- Телеметрия удалена

- Включён Fingerprinting countermeasures затрудняющий детект по отпечатку браузера

- Аддоны Tor Button, HTTPS Everywhere, Hidden HTML (показывает скрытый HTML код), GNU LibreJS, Searxes Third-party Request Blocker

Касательно GNU LibreJS (блокирует все не open-source скрипты) и Searxes Third-party Request Blocker (блокировка сторонних ресурсов), я советую их удалить т. к. пользоваться ими неудобно — так для того, чтобы добавить сайт в белый список LibreJS нужно либо копировать адрес сайта, либо вводить вручную (разрешены будут все скрипты сразу), а в аддоне TPRB невозможно добавить домен второго уровня целиком к примеру в виде *.wikipedia.org. Вместо этих дополнений можно поставить uBlock Origin [49], uMatrix [50] или NoScript [51] на выбор. Hidden HTML тоже стоит отключить, т. к. этот аддон будет мешать постоянными запросами. Кстати говоря, страница дополнений была переделана, теперь она ведёт сюда [47], там уже можно найти ссылку [52] на список рекомендованных расширений, но некоторые ссылки (к примеру на NoScript) сломаны, поэтому я лично пользуюсь обычным сайтом аддонов [53] Firefox.

Плюсы:

- Безопасный браузер на Gecko, основанный на актуальной версии Firefox ESR

- Некоторые фичи повышающие уровень приватности браузера включены по умолчанию

- Полноценные аддоны

Минусы:

- Предустановленными аддонами неудобно пользоваться

- Запутанная страница дополнений

- Оптимизация хуже чем в браузерах использующих Blink/WebKit

- Дополнительные патчи безопасности, к примеру из Tor Project, включаются в проект от случая к случаю (это не недостаток, просто учитывайте, что если нужна повышенная безопасность используйте Tor Browser)

| Исходники: | GNU [54] | |

| Лицензия: | MPL 2.0 [55] | |

| Скачать в F-Droid [56] | Рейтинг:  |

|

[57] [57] |

[58] [58] |

[59] [59] |

|---|---|---|

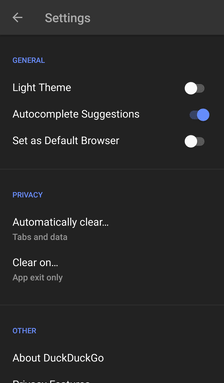

DuckDuckGo Privacy Browser

Браузер от команды разработчиков поисковика DuckDuckGo [60], сервиса, который позиционируется как альтернатива уважающая приватность пользователей (при этом учтите, что код самого поисковика не открыт). Для рендеринга страниц использует AndroidSystemWebView.

Некоторые особенности браузера довольно интересны:

- Система оценок приватности сайтов (рейтинг от A до D и F в адресной строке, где A лучшая оценка, а F худшая)

- Расширение Privacy Protection блокирует рекламные сети и трекеры, а Increase Encryption Protection перенаправляет соединения через https

- Fire Button – удаляет все пользовательские данные в 2 клика

- Вкладки и хранилище очищаются при закрытие (можно настроить)

На мой взгляд главным недостатком является отсутствие истории или хотя бы переключения между режимами инкогнито/обычный (всё-таки подобное должно быть в основном браузере).

Плюсы:

- Довольно простой и удобный браузер

- Блокировка рекламы и трекеров

Минусы:

- Мало настроек

- Реклама блокируется не полностью, возможности подключить списки нет

- Нет истории

| Исходники: | GitHub [61] | |

| Лицензия: | Apache 2.0 [62] | |

| Скачать в F-Droid [63]* | Рейтинг:  |

|

[64] [64] |

[65] [65] |

[66] [66] |

|---|---|---|

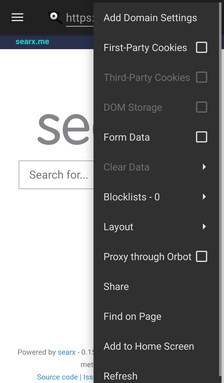

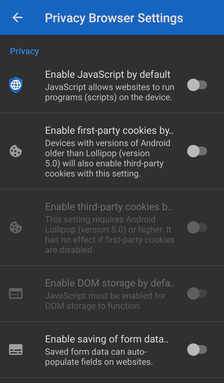

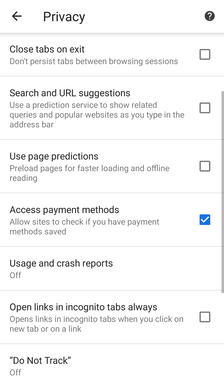

Privacy Browser

Надстройка над AndroidSystemWebView с фокусом на приватность, правда одна особенность вызвала у меня вопросы: браузер передаёт user agent с параметром PrivacyBrowser/v1.0. Можно представить сколько людей пользуется браузером с таким агентом, а если учесть, что ОС можно легко вычислить по специфичному стеку TCP/IP, то подобное вообще теряет смысл (а ведь есть еще спуфинг по JavaScript, детекция тапов и т.д.), впрочем в настройках можно выставить другой агент. Из особенностей:

- Дополнительные списки для блокировщика рекламы (EasyPrivacy, Fanboy’s annoyance list, UltraPrivacy)

- Кнопка быстрого переключения JavaScript

- Возможность заблокировать все запросы к сторонним ресурсам

- Поддержка Orbot

- Автоматическая очистка при закрытие приложения (можно настроить)

Плюсы:

- Разнообразные настройки

- Потенциально угрозы приватности (Dom Storage, сторонние куки и т. д.) отключены по умолчанию, но их можно легко включить

Минусы:

- Некоторые настройки скорее снижают анонимность, чем повышают

- Нет вкладок и истории

| Исходники: | stoutner.com [67] | |

| Лицензия: | GPLv3 [23] | |

| Скачать в F-Droid [68] | Рейтинг:  |

|

[69] [69] |

[70] [70] |

[71] [71] |

|---|---|---|

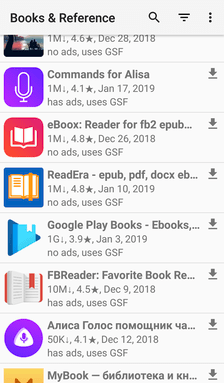

Bromite

Браузер основанный на Сhromium, с изменениями направленными на повышение приватности и блокировку рекламы. В Bromite были включены патчи из таких проектов как Iridium, Brave, Ungoogled Chromium и Inox patchset.

Особенности:

- Блокировщик рекламы (EasyList, PrivacyList и т.д.)

- Поддержка DNS-over-Https

- Переключатель между постоянным режимом инкогнито/обычным режимом

- Удалены компоненты Google

- Защита от fingerprinting (canvas, audio, client rects, WebGL и sensor APIs)

- Воспроизведение видео в фоне

- Импорт/экспорт закладок

Чтобы скачать Bromite необходимо добавить репозиторий [72].

Плюсы:

- Хорошая оптимизация

- Расширенный функционал

- Дополнительные фичи безопасности и приватности

- Легко перейти с Хрома

Минусы:

- Есть закрытые компоненты (видеокодеки)

| Исходники: | GitHub [73] | |

| Лицензия: | GPLv3 [23] | |

| Репозиторий [74]* | Рейтинг:  |

|

[75] [75] |

[76] [76] |

[77] [77] |

|---|---|---|

Ещё варианты (вне рейтинга)

Tor Browser – сборка [78]предоставленная The Guardian Project [79] (необходимо включить репозиторий в настройках). До недавнего времени Tor Project не занимался поддержкой Tor Browser под Android, а приложения позволявшие выйти в сеть Tor – Orfox и Orbot, разрабатывались командой проекта Guardian. В сентябре 2018 года участники проекта Tor объявили [80] о выпуске альфа-версии для системы Android, правда собственного репозитория F-Droid у них до сих пор нет.

Fennec F-Droid [81] – по-сути это Firefox [82]. Мне так и не удалось найти полный список проприетарных компонентов используемых в актуальных версиях мобильного Firefox, поэтому сложно сказать, что было вырезано помимо трекеров аналитики [83] (AdJust и LeanPlam) и DRM. К примеру в вики написано [84], что был удален модуль Health Report (телеметрия), но в текущей версии он есть и работает после запуска. Но в любом случае никаких несвободных зависимостей в Fennec нет (иначе его бы не смогли собрать).

FOSS Browser [85] – ещё одна надстройка, в принципе неплохое приложение, но на некоторых прошивках передаёт модель смартфона в агенте (WebView 66-версии, но во многих надстройках это было исправлено). Присутствует блокировщик рекламы, а адресная строка была перенесена вниз.

Firefox Klar [86] – он же Firefox Focus [87] (разница в том, что телеметрия в Klar отключена по умолчанию), приватный браузер разработанный Mozilla, использует GeckoView, есть блокировка трекеров.

▍Интересное в Play Store:

Brave Browser – основан [88] на хромиум, имеется встроенный блокировщик рекламы с локальными списками, HTTPS Everywhere и защита от снятия фингерпринта.

Команда Brave придумала довольно интересный способ монетизации контента: любой пользователь Brave может внести пожертвование, которое затем будет переведено в криптовалюту и распределено между посещаемыми сайтами или блогами зарегистрированными в программе Brave Reward, но в мобильной версии эта фича пока недоступна.

Waterfox – форк [89] XUL-версий (до 57-ой) браузера Firefox, телеметрия и несвободные компоненты удалены.

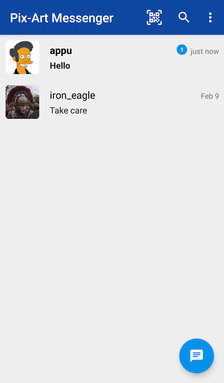

Мессенджеры

Само собой в каталоге F-Droid вы не найдёте популярные приложения WhatsApp, Viber или Skype, зато там есть клиент Telegram. Но учтите, что в мессенджерах из F-Ddroid не работают push-нотификации, т. к. в Android они завязаны на проприетарный сервис Google’s Firebase Cloud Messaging [90].

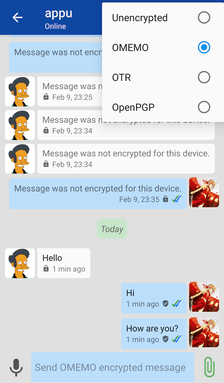

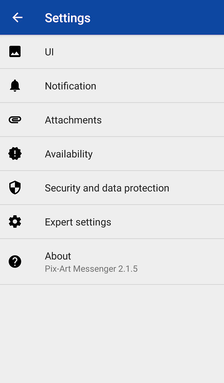

Pix-Art Messenger

Pix-Art это форк Сonversations, мобильного клиента использующего протокол XMPP [91] для связи. В F-Droid есть также Conversations Legacy [92], сохранивший функционал версий 1.23+ (OTR и кастомные имена для идентификации клиента, но без новинок из версий 2+). Pix-Art Messenger опирается на ветку 2+, но при этом есть интегрированный OTR, а также ежедневные бэкапы, список серверов для регистрации и переработанное меню.

Особенности приложения:

- End-to-end шифрование OTR [93], Omemo [94] и PGP [95] (через OpenKeychain) [96]

- Синхронизация с десктопными клиентами

- Интеграция с контактами (разрешение можно не давать)

- Аватарки, передача картинок, файлов, видео, аудио и местоположения (в Conversations Legacy последние 2 реализованы с помощью плагинов)

- Конференции (или группы)

- Можно настроить удаление сообщений (через 1 день, неделю, месяц или полгода)

- Проверка hostname сервера через DNSSEC [97]

- Поддержка соединения через Tor (Orbot)

Во всех версиях Conversations есть возможность оставить активную службу после закрытия клиента, что по идее не должно дать системе закрыть соединение клиента с сервером, но во многих кастомных сборках настроены жёсткие политики энергосбережения, так что Conversations необходимо добавить в исключения (таким образом реализована замена push-нотификаций).

Плюсы:

- Удобный интeрфейс

- End-to-end шифрование

- Поддержка стандартов XEP [98] (исправление сообщений, проверка доставки и т. д.)

- Дополнительные инструменты для обеспечения безопасности и приватности

- Богатые возможности кастомизации

Минусы:

- Новичкам может быть непонятно как регистрироваться, делать бэкапы и т. д. (в Pix-Art это реализовано немного проще)

| Исходники: | GitHub [99] | |

| Лицензия: | GPLv3 [100] | |

| Скачать в F-Droid [101]* | Рейтинг:  |

|

[102] [102] |

[103] [103] |

[104] [104] |

|---|---|---|

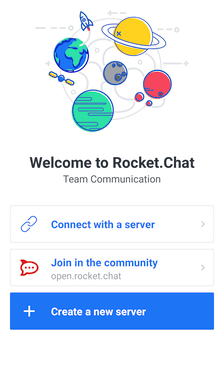

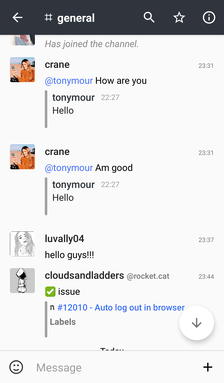

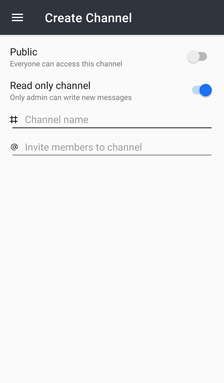

Rocket.Сhat

Корпоративный мессенджер с возможностью использовать собственный сервер [105] (FOSS версия поддерживает до 1000 пользователей). Если вас чем-то не устраивает XMPP (к примеру отсутствие единообразного клиента на всех платформах или 2FA), то Rocket.Chat не такой уж и плохой выбор:

- Поддержка комнат и приватных групп

- Публичные каналы

- Аватарки и прочие эмодзи (главное, что их можно отключить)

- Удаление и редактирование сообщений

- Загрузка и передача файлов

- Двухфакторная аутентификация (поддержка LDAP и Active Directory)

Приложение не очень подойдёт простым пользователям, всё-таки оно ориентировано на команды с профессиональным админом.

Плюсы:

- Интеграция с десктопными клиентами (если вас не смущает React Native на ПК, Android-версия написана на Kotlin)

- Установить и настроить [106] сервер довольно легко

- Довольно удобные чаты

Минусы:

- В мобильной версии нет E2E шифрования (есть только TLS до сервера, но внедрение вроде как идёт)

- У FOSS-версии сервера (Community) есть некоторые ограничения

| Исходники: | GitHub [107] | |

| Лицензия: | MIT [108] | |

| Скачать в F-Droid [109] | Рейтинг:  |

|

[110] [110] |

[111] [111] |

[112] [112] |

|---|---|---|

Ещё варианты (вне рейтинга)

Telegram [113] – весьма популярный мессенджер, приложение в F-Droid обновляется с задержкой т. к. это по сути форк [114] с вырезанными компонентами. Telegram использует закрытые сервера, на которых хранится история переписки из «несекретных чатов», аккаунт привязывается к номеру мобильного телефона, да и вообще у проекта какая-то странная [115] политика приватности (и я так понимаю, что из-за отсутствия Push, список серверов не сможет обновляться автоматически).

Riot.im [116] – аналог Slack’a, использует протокол matrix [117], переписка из комнат (rooms) хранится на проприетарных серверах и владельцы сервиса оставляют за собой право передавать [118] собранные данные третьим лицам. Клиент Riot написан на React [119], так что если у вас аллергия на JavaScript лучше воздержаться от употребления. Есть End-to-End [120] шифрование (в бете).

Jami [121] – сиречь VoIP-софтфон Ring, поддерживает сторонние сервисы SIP и IAX и шифрование TLS и ZRTP [122]. Открыт [123] по лицензии GPLv3.

TRIfA [124] – использует протокол Tox [125], есть аудио/видео звонки, правда пользоваться ими невозможно (может если поднять Tox-ноду, то ситуация изменится), пока что связь обрывается, и клиент переодически падает. Сообщения тоже иногда не доходят.

▍Интересное в Play Store:

Signal – также как и в Telegram аккаунт привязывается к номеру телефона, для связи используется Signal Protocol [126], а вся переписка хранится на пользовательских устройствах.

Интересный факт: ранее существовала свободная реализация LibreSignal (с удалёнными компонентами Google), но против [127] использования серверов и названия Signal. Я не понимаю чем могли помешать 3,5 анонимуса, использующие LibreSignal, поэтому не буду высказывать своё мнение об этой ситуации.

Wire – ещё один мессенджер использующий Signal Protocol, поддерживает email для регистрации, а также групповые звонки до 10 человек, приложение открыто [128] по лицензии GPLv3 (использует [129] Google Firebase Analytics, Mixpanel, и HockeyApp).

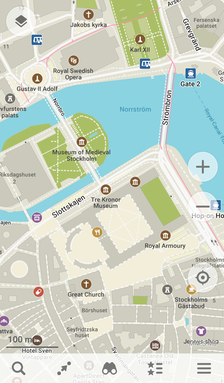

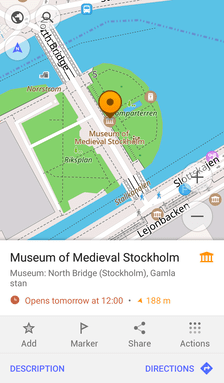

Карты

Пожалуй главным недостатком open-source карт является отсутствие кроссплатформенных приложений, и интеграции этих приложений с онлайн-сервисами. К примеру, есть онлайн-карты на сайте www.openstreetmap.org [130], но вы не сможете перенести запланированный маршрут из браузера на ПК в свой смартфон (по крайней мере мне не удалось, при попытке экспортировать карту в .osm файл все маршруты пропадают). С другой стороны, если вас не волнует проблема синхронизации, то все не так уж и плохо.

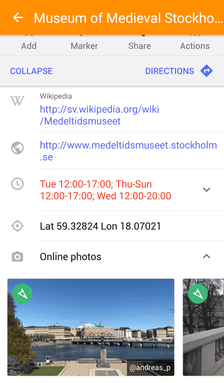

Maps

Оффлайн-карты. Форк приложения Maps.Me, принадлежащего сами знаете какой российской компании на «М». В оригинальном приложении, по данным проекта Exodus, работает 15 различных трекеров аналитики [131] и есть реклама, но в Maps и то и другое было удалено. Несмотря на кажущуюся простоту, в приложении довольно много полезных функций:

- Прокладка пути (на машине, пешком, транспорте и велосипеде)

- Закладки

- Значки различных объектов (достопримечательности с ссылкой на Википедию, отели с сcылкой на Booking, рестораны с часами работы и телефоном, парковки и остановки транспорта, а также больницы, магазины и аптеки)

- Возможность вносить изменения в проект OSM [132]

- Есть функция поиска ближайших ресторанов и достопримечательностей

- В целом карты довольно подробные, хоть и уступают OsmAnd~

Плюсы:

- Хорошая оптимизация

- При приближение к какой-нибудь области появляется предложение скачать карту

- Небольшой вес карт

Минусы:

- Описания объектов не очень подробные

- Мало настроек, нет альтернативных карт

| Исходники: | GitLab [133] | |

| Лицензия: | Apache 2.0 [62] | |

| Скачать в F-Droid [134] | Рейтинг:  |

|

[135] [135] |

[136] [136] |

[137] [137] |

|---|---|---|

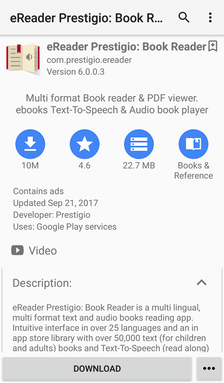

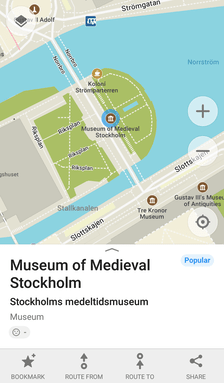

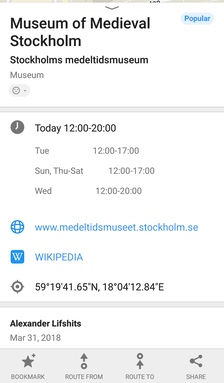

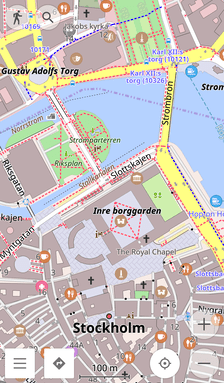

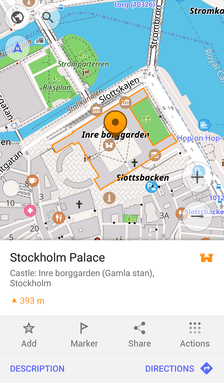

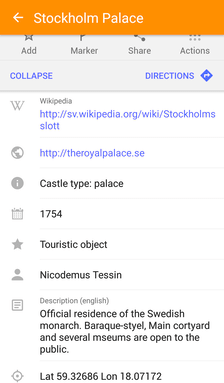

OsmAnd~

Очень детально и качественно проработанное приложение, есть как подробные оффлайн-карты основанные на OpenStreetMaps так и онлайн-карты для навигации. OsmAnd предлагает большое количество интересных фичей:

- Оффлайн и онлайн навигация (с голосовым помощником, автоповоротами и построением маршрута в реальном времени)

- Кастомные карты, к примеру карты топологий или Ski maps, на которых обозначаются подъёмники, спуски и лыжные маршруты

- Также как и в Maps, есть объекты и возможность контрибьютить напрямую в проект OpenStreetMap

- Аудио и видео заметки

- Travel guides – плагин использующий оффлайн базы Wikivoyage [138] (проект созданный Wikimedia для путешественников), можно вывести интересные точки на карту или просто почитать о городе в котором вы находитесь

- Mapillary – обзорные фотографии

- Транспортные и дорожные карты

Приложение открыто по лицензии GPLv3, но не все предлагаемые сервисы являются свободными.

Плюсы:

- Большое количество настроек и плагинов

- Весьма разнообразный функционал

- Объекты с подробным описанием (время работы, ссылки, фотографии и т. д.)

- Можно отключить отображение ненужных объектов

- Подробные карты дорог, вплоть до состояния покрытия

Минусы:

- Работает медленнее чем Maps, карты занимают больший объем

| Исходники: | GitHub [139] | |

| Лицензия: | GPLv3 [100] | |

| Скачать в F-Droid [140] | Рейтинг:  |

|

[141] [141] |

[142] [142] |

[143] [143] |

|---|---|---|

[144] [144] |

[145] [145] |

[146] [146] |

Ещё варианты (вне рейтинга)

Open Map [147] – онлайн-карты, правда в отличие от предыдущих неинтерактивная, и c обычными картинками в формате .jpeg, вместо векторного рендеринга.

PocketMaps [148] – ещё одно приложение использующее [149] OpenStreetMaps, но вот с размером карт разработчики явно перестарались, к примеру карта Японии [150] весит 3,1 гб. Также как и в Open Map, сама карта неинтерактивная.

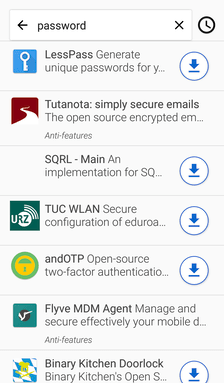

Безопасность и анонимность

В каталоге F-Droid есть множество приложений помогающих защитить свои данные: от программ для шифрования до клиентов анонимных сетей, но не все ПО доступно по умолчанию. Так репозиторий The Guardian Project (проект направленный на создание лёгких в использовании безопасных приложений и открытых библиотек) по умолчанию отключён в настройках.

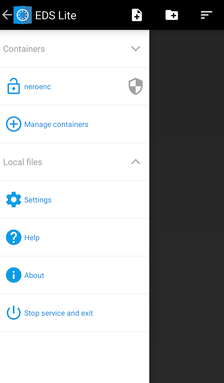

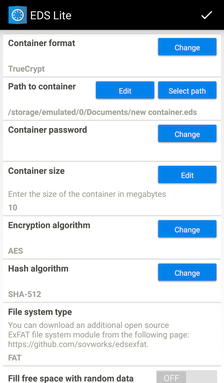

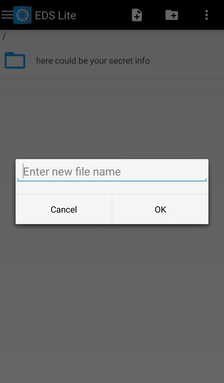

EDS Lite

Аналог программы VeraCrypt, позволяет создавать зашифрованные контейнеры с файловой системой Fat или exFat. Особенности приложения:

- Контейнеры совместимые с TrueCrypt, Veracrypt [151], LUKS [152] или EncFS на выбор

- Шифрование AES-256 [153], TwoFish [154] и Serpent [155] (но в отличие от VeraCrypt не поддерживается комбинированное шифрование)

- Для контейнера LUKS также есть поддержка шифрования ГОСТ Р 34.10-2012 [156]

- Поддерживает режим шифрования XTS [157] (TrueCrypt, Veracrypt, LUKS)

- Алгоритмы хеша SHA-512 [158], RIPEMD-160 [159] и Whirlpool [160]

- Не поддерживает key-файлы

В Play Store также есть платная версия этого приложения с расширенным функционалом сходным с VeraCrypt и LUKS, но EDS Full содержит проприетарные компоненты.

Плюсы:

- Надёжные алгоритмы шифрования

- Совместимость с программами на ПК

Минусы:

- Некоторые функции безопасности вырезаны из open-source версии

- Интерфейс не очень интуитивно понятен

| Исходники: | GitHub [161] | |

| Лицензия: | GPLv2 [36] | |

| Скачать в F-Droid [162] | Рейтинг:  |

|

[163] [163] |

[164] [164] |

[165] [165] |

|---|---|---|

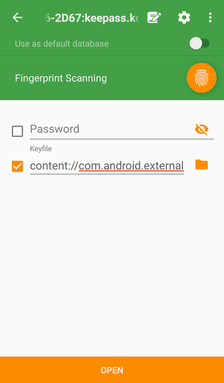

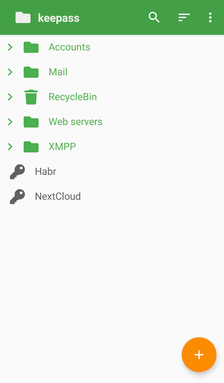

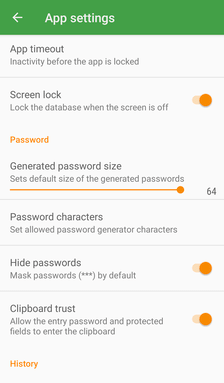

KeePass DX

Java-форк KeePass. Эксперты по компьютерной безопасности рекомендуют использовать разные пароли для каждого сервиса, понятно, что запомнить большое количество сложных паролей невозможно, да это и не нужно, проще использовать менеджер с рандомной генерацией пароля и шифрованием базы, так придётся запомнить всего один мастер-пароль (стандарт NIST [166] рекомендует длинные парольные фразы вида ”SmokeontheWatertheFireintheSky”, которые легко запомнить и сложно подобрать), и то какой файл используется в качестве ключа.

Особенности KeePass DX:

- Поддержка баз .kdb и .kdbx с шифрованием AES-256 [153], TwoFish [154], ChaCha20 [167] и Argon2 [168]

- Совместимость с KeePass, KeePassX и KeePassXC

- Быстрое копирование пароля и открытие URL

- Возможность открыть базу с помощью отпечатка пальца (удобно, но не очень безопасно)

- Автозаполнение полей и MagicKeyboard (позволяет быстро заполнять поля)

Разработчики KeePass DX не хотят усложнять код приложения добавлением облачной синхронизации (правда подумывают форкнуть какой-нибудь файл менеджер для упрощения доступа к удаленным ресурсам), вместо этого рекомендуется [169] воспользоваться клиентом любого облачного сервиса (к примеру NextCloud со свободными клиентом/сервером), базу можно поместить в директорию с настроенной синхронизацией.

Плюсы:

- Сильные алгоритмы шифрования базы паролей

- Множество настроек и приятный интерфейс

- Настраиваемый генератор паролей (вплоть до 64 символов, поддержка специальных символов, ASCII и т. д.)

- Есть несколько вариантов автоматизации заполнения форм

- Полная совместимость с программами на ПК

Минусы:

- Надоедливые подсказки (можно отключить в настройках)

| Исходники: | GitHub [170] | |

| Лицензия: | GPLv3 [23] | |

| Скачать в F-Droid [171] | Рейтинг:  |

|

[172] [172] |

[173] [173] |

[174] [174] |

|---|---|---|

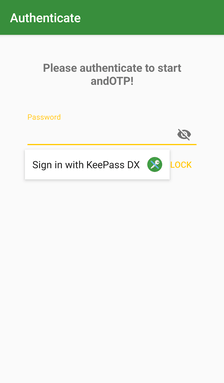

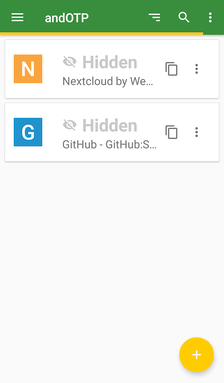

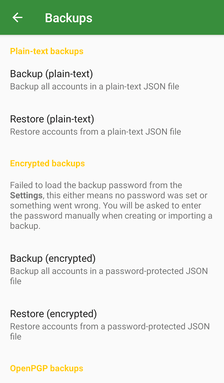

andOTP

Помнится когда-то давно, во времена 4-го Android, я пользовалась приложением Google Authentificator для генерации OTP-кодов используемых в двухфакторной аутентификации. Однажды на мой смартфон прилетело обновление до 5-ой версии и угадайте что? Естественно все слетело к… Но это не важно, потому что в приложении andOTP есть возможность сделать бэкап (как тебе такое Илон Маск Google?) сохраняемый в JSON файл. Помимо этого есть и много других функций:

- Поддержка Time-based One-time Passwords [175] (HMAC-Based One-Time Passwords [176] (HOTP)

- Защита приложения с помощью пин-кода или пароля

- Файл бэкапа можно зашифровать с помощью OpenPGP (нужен OpenKeychain [96]) или алгоритма AES

- Возможность скрыть содержимое OTP-токенов

- Синхронизация бэкапа через Android Sync

- Panic Trigger (удаление аккаунтов или удаление всех данных приложения, нужна тревожная кнопка [177])

Плюсы:

- Возможность сделать зашифрованный backup

- Дополнительные функции безопасности

- Возможность тонкой настройки

Минусы:

- Нет возможности выбрать облачный сервис для синхронизации

| Исходники: | GitHub [178] | |

| Лицензия: | MIT [108] | |

| Скачать в F-Droid [179] | Рейтинг:  |

|

[180] [180] |

[181] [181] |

[182] [182] |

|---|---|---|

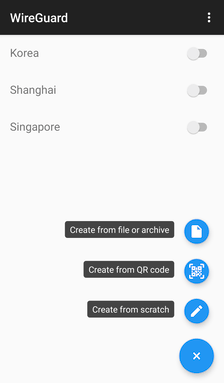

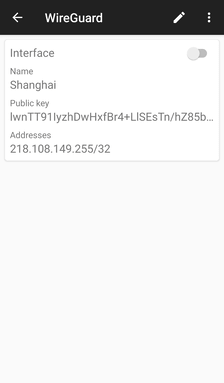

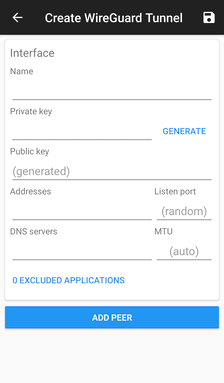

WireGuard

Конечно OpenVPN [183] и IPSec [184] по прежнему соответствуют стандартам безопасности, но надо понимать, что разрабатывались они для корпоративного использования, а не анонимизации действий в интернете. Поэтому при неправильной настройке клиента/сервера возможны различные утечки (DNS, локального IP, IPv6-адреса и т. д.) и другие проблемы приватности. WireGuard же создавался как простой в настройке [185] и использовании VPN, с основным упором на производительность и безопасность [186]. Особенности:

- Использует алгоритм Curve25519 [187] для обмена ключами, СhaCha20 [167] и Poly1305 [188] для имитозащиты и Blake2s [189] для хеширования

- Поддерживает IPv4 и IPv6

- Кодовая база 4000 строк (против 400000 у OpenVPN и 600000 у IPSec), что облегчает поиск багов и поддержку кода

- Может работать нативно в ядре Linux

Представители University of London провели аудит [190]безопасности протокола WireGuard.

Плюсы:

- Быстрые современные алгоритмы шифрования

- Относительно легко установить и настроить [191] сервер

- Высокая производительность

Минусы:

- Есть определённый порог вхождения для настройки собственного сервера, да и маловероятно, что этот протокол быстро появится у провайдеров VPN

| Исходники: | zx2c4.com [192] | |

| Лицензия: | GPLv2 [36] | |

| Скачать в F-Droid [193]* | Рейтинг:  |

|

[194] [194] |

[195] [195] |

[196] [196] |

|---|---|---|

Ещё варианты (вне рейтинга):

Orbot – приложение использующие системное прокси для перенаправления трафика через сеть Tor.

PixelKnot – позволяет зашифровать сообщение в картинке с помощью алгоритма стенографии F5 [197].

OpenVPN for Android [198] – реализация клиента [199] самого популярного протокола VPN.

I2P – клиент анонимной распределенной сети I2P, открытый [200] по лицензии Apache 2.0.

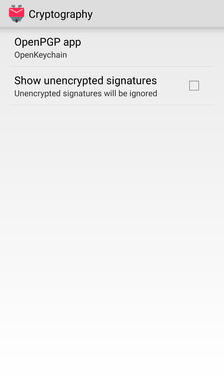

OpenKeychain [201]реализация [202] стандарта шифрования OpenPGP для системы Android открытая по лицензии GPLv3. Интегрирован во многие упомянутые в этой статье приложения (andOTP, Conversations, K-9 Mail и т.д.)

Ripple [203]Исходники [204].

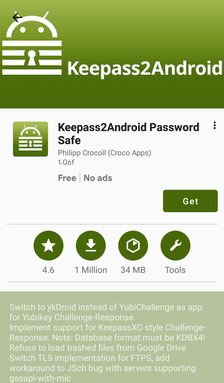

▍Интересное в Play Store:

KeePass2Android – ещё одна реализация [205] KeePass под Android, есть синхронизация с облачными сервисами.

Полезные приложения из F-Droid

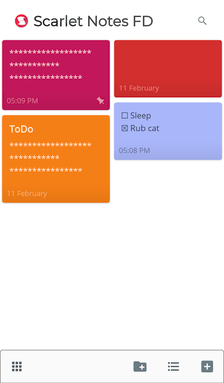

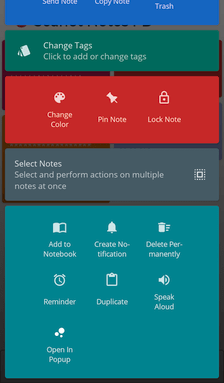

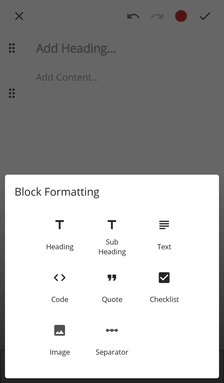

Scarlet Notes FD – неплохой редактор записок, есть возможность создавать списки, вставлять фотографии, поставить напоминалку, выбрать цвет записки, теги и т. д. Можно включить облачную синхронизацию.

Пожалуй единственный минус это то, что нельзя расшарить записку как в Google Notes.

| Исходники: | GitHub [206] | |

| Лицензия: | GPLv3 [100] | |

| Скачать в F-Droid [207] | ||

[208] [208] |

[209] [209] |

[210] [210] |

|---|---|---|

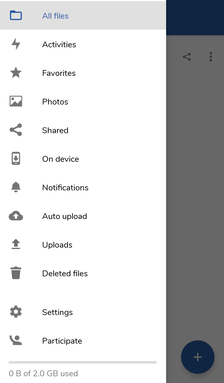

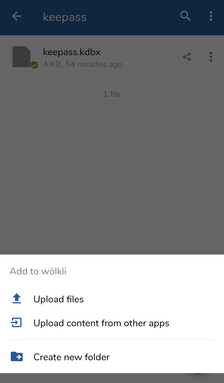

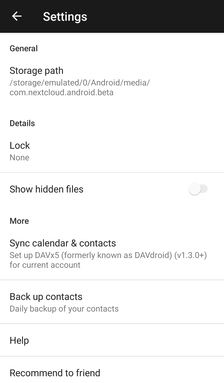

NextCloud – клиент свободного и открытого [211] по GPLv2 облака, есть возможность использовать собственный сервер или подключиться к стороннему провайдеру (есть бесплатные планы, предоставляющие от 2-х до 10-ти гб).

Особенности:

- Сервер поддерживает шифрование AES

- Можно делиться файлами

- Синхронизация папок и фaйлов

| Исходники: | GitHub [212] | |

| Лицензия: | GPLv2 [213] | |

| Скачать в F-Droid [214] | ||

[215] [215] |

[216] [216] |

[217] [217] |

|---|---|---|

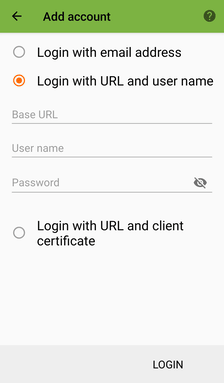

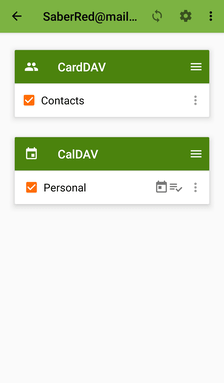

DAVx5 – синхронизация контактов и календаря (можно настроить [218] для работы с NextCloud).

Также поддерживается синхронизация редактора записок Tasks [219].

| Исходники: | GitLab [220] | |

| Лицензия: | GPLv3 [100] | |

| Скачать в F-Droid [221] | ||

[222] [222] |

[223] [223] |

[224] [224] |

|---|---|---|

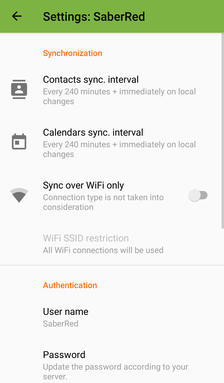

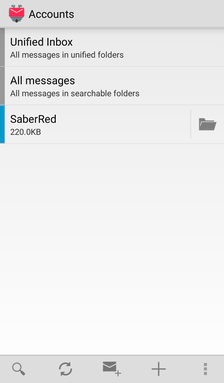

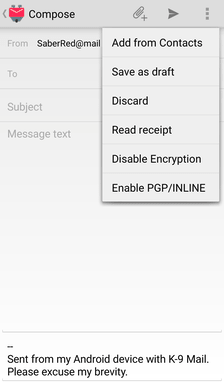

K-9 Mail – почтовый клиент c простым интерфейсом поддерживающий POP3, IMAP, Push IMAP и шифровние OpenPGP (нужен OpenKeychain [96]).

| Исходники: | GitHub [225] | |

| Лицензия: | Apache 2.0 [62] | |

| Скачать в F-Droid [226] | ||

[227] [227] |

[228] [228] |

[229] [229] |

|---|---|---|

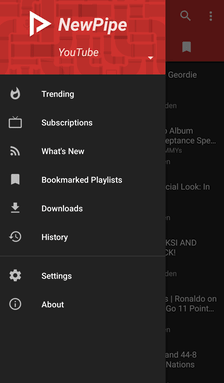

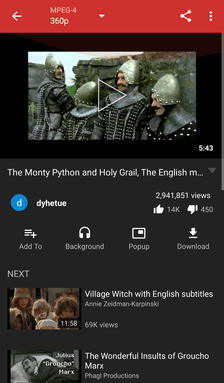

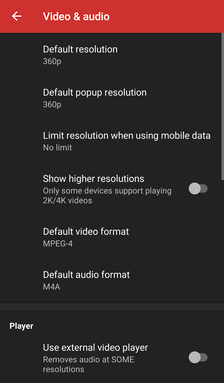

NewPipe – неофициальный клиент YouTube c поддержкой воспроизведения в фоне. Региональный топ пока отсутствует (но возможно, что лучше туда и не заглядывать).

| Исходники: | GitHub [230] | |

| Лицензия: | GPLv3 [23] | |

| Скачать в F-Droid [231] | ||

[232] [232] |

[233] [233] |

[234] [234] |

|---|---|---|

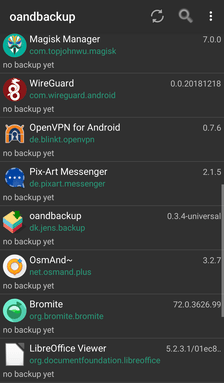

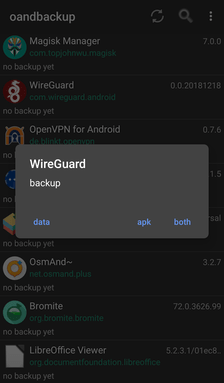

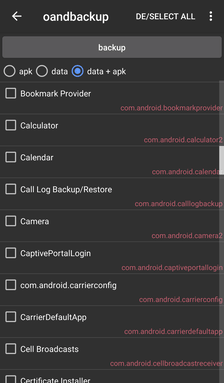

oandbackup — утилита для бэкапа, можно сделать слепок системы или бэкап отдельного приложения (данных или .apk, или всё вместе). Для работы нужен рут.

| Исходники: | GitHub [235] | |

| Лицензия: | MIT [108] | |

| Скачать в F-Droid [236] | ||

[237] [237] |

[238] [238] |

[239] [239] |

|---|---|---|

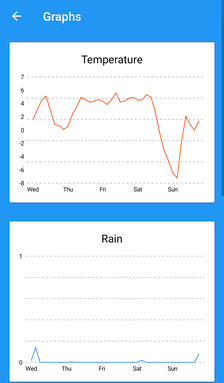

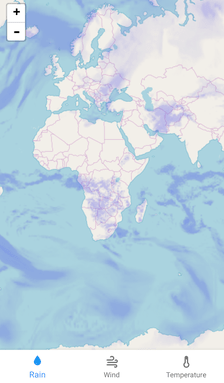

Forecastie — погодное приложение, использующие API OpenWeatherMap [240]. Есть прогнозы на 5 дней вперед, графики температуры, дождей, давления и скорости ветра. А также глобальная карта ветров, осадков и температуры.

| Исходники: | GitHub [241] | |

| Лицензия: | GPLv3 [23] | |

| Скачать в F-Droid [242]* | ||

[243] [243] |

[244] [244] |

[245] [245] |

|---|---|---|

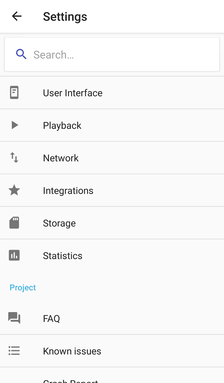

AntennaPod — менеджер подкастов с возможностью слушать онлайн-стримы и скачивать записи (есть настройки закачки по расписанию: с интервалами, по времени, выбором сети и т.д.).

Можно добавить собственный каталог подкастов.

| Исходники: | GitHub [246] | |

| Лицензия: | MIT [108] | |

| Скачать в F-Droid [247] | ||

[248] [248] |

[249] [249] |

[250] [250] |

|---|---|---|

Подведем итоги

По понятным причинам я не в состоянии охватить всё, или даже хоть сколько-нибудь значимую часть всего того, что можно назвать «мобильным open-source». Но всё же могу сказать, что за последние 2-3 года ситуация с открытым ПО под Android стала гораздо лучше, появилось много нового, а некоторые старые проекты значительно выросли в плане качества и функционала. На мой взгляд ребята проделали просто колоссальную работу, причем не требуя ничего взамен. Да есть проблемы и многое приходится настраивать вручную, но разве приватность не стоит небольших неудобств?

* — локализация неполная или отсутствует

Автор: Nero

Источник [251]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/open-source/308804

Ссылки в тексте:

[1] открытой: https://source.android.com/setup/build/downloading/

[2] LineageOS: https://www.lineageos.org/

[3] открыт: https://wiki.lineageos.org/import-android-studio-howto.html

[4] AEX: https://www.aospextended.com/

[5] Resurrection Remix: https://www.resurrectionremix.com/

[6] CandyOS: https://github.com/CandyRoms

[7] DotOS: https://www.droidontime.com/

[8] Liquid Remix: https://github.com/LiquidRemix

[9] Image: https://habrastorage.org/webt/qv/nn/5x/qvnn5xz6tp0symknnkuvzhwol54.png

[10] Image: https://habrastorage.org/webt/3k/hs/cb/3khscbzi80d5fvpdrorze9x432c.png

[11] Image: https://habrastorage.org/webt/st/95/tg/st95tgl_kkltagfafwh-tdvf7ji.png

[12] build-сервере: https://builds.lineageos.org/runners/

[13] ADB: https://developer.android.com/studio/command-line/adb

[14] сюда: https://gitlab.com/fdroid/rfp/issues

[15] написать метадату: https://f-droid.org/en/docs/Inclusion_How-To/

[16] Antifeatures: https://f-droid.org/wiki/page/Antifeatures

[17] сторонние репозитории: https://forum.f-droid.org/t/known-repositories/721

[18] m-Droid: https://f-droid.org/en/packages/com.mdroid/

[19] G-Droid: https://f-droid.org/en/packages/org.gdroid.gdroid/

[20] TWRP: https://twrp.me/Devices/

[21] анти-фичами: #anti

[22] GitLab: https://gitlab.com/fdroid/fdroidclient

[23] GPLv3: https://spdx.org/licenses/GPL-3.0-or-later.html

[24] Приложение F-Droid: https://f-droid.org/en/packages/org.fdroid.fdroid/

[25] Zip-архив с привилегированным расширением: https://f-droid.org/repo/org.fdroid.fdroid.privileged.ota_2090.zip

[26] Image: https://habrastorage.org/webt/uy/m3/tk/uym3tkobsegfq9k5yma5iolsbkc.png

[27] Image: https://habrastorage.org/webt/tk/0k/xr/tk0kxrpd5f3yn8kpy07o940xpt4.png

[28] Image: https://habrastorage.org/webt/gq/a6/v9/gqa6v9cw2pgtntkqspe-zajae-c.png

[29] хеша приложения: https://gitlab.com/fdroid/fdroidserver/blob/0.6.0/fdroidserver/update.py#L460

[30] ключа: https://gitlab.com/fdroid/fdroidserver/blob/0.6.0/fdroidserver/update.py#L558

[31] встроен в клиент: https://gitlab.com/fdroid/fdroidclient/blob/v0.100.1/app/src/main/res/values/default_repo.xml#L13

[32] Exodus Privacy: https://exodus-privacy.eu.org/en/page/what/

[33] свободная реализация: https://github.com/microg

[34] репозиторий: https://microg.org/fdroid/repo?fingerprint=9BD06727E62796C0130EB6DAB39B73157451582CBD138E86C468ACC395D14165

[35] GitHub: https://github.com/yeriomin/YalpStore

[36] GPLv2: https://spdx.org/licenses/GPL-2.0-or-later.html

[37] Скачать в F-Droid: https://f-droid.org/en/packages/com.github.yeriomin.yalpstore/

[38] Image: https://habrastorage.org/webt/fb/v2/of/fbv2ofukgetaloe7jih6s6jisre.png

[39] Image: https://habrastorage.org/webt/5w/-o/tp/5w-otprdsqq4jms1y1mfumfmzri.png

[40] Image: https://habrastorage.org/webt/gx/p1/lg/gxp1lgrzkt17t-uwwb_ik0xuev0.png

[41] GitLab: https://gitlab.com/AuroraOSS/AuroraStore

[42] Скачать в F-Droid: https://f-droid.org/en/packages/com.dragons.aurora/

[43] Image: https://habrastorage.org/webt/z8/rw/oa/z8rwoajsmcr91pvs4mh6v_-tbok.png

[44] Image: https://habrastorage.org/webt/sr/i3/lb/sri3lbzy4oukxs8a-sh8mm1vygc.png

[45] Image: https://habrastorage.org/webt/ye/ts/04/yets04yfslzflyx5xu5gqji_rgu.png

[46] зависит: https://www.f-droid.org/forums/topic/chromium/page/2/index.html#post-16410

[47] изменения: https://directory.fsf.org/wiki/Gnuzilla

[48] фиксит утечку LAN IP: https://wiki.mozilla.org/Media/WebRTC/Privacy

[49] uBlock Origin: https://github.com/gorhill/uBlock

[50] uMatrix: https://github.com/gorhill/uMatrix

[51] NoScript: https://github.com/hackademix/noscript/

[52] ссылку: https://directory.fsf.org/wiki/Collection:IceCat_WebExtensions_(proposed)

[53] сайтом аддонов: https://addons.mozilla.org/en-US/firefox/extensions/

[54] GNU: https://ftp.gnu.org/gnu/gnuzilla/

[55] MPL 2.0: https://www.gnu.org/licenses/license-list.html#MPL-2.0

[56] Скачать в F-Droid: https://f-droid.org/en/packages/org.gnu.icecat/

[57] Image: https://habrastorage.org/webt/up/e9/5p/upe95ph97dqc6u-p-xkemnxvqvm.png

[58] Image: https://habrastorage.org/webt/ew/yz/jm/ewyzjmixrj_rltm9e_xtzrpmgck.png

[59] Image: https://habrastorage.org/webt/ug/xl/yl/ugxlylkzxlzvd7u_nv7kafbfwxe.png

[60] DuckDuckGo: https://duckduckgo.com/

[61] GitHub: https://github.com/duckduckgo/Android

[62] Apache 2.0: https://www.gnu.org/licenses/license-list.html#apache2

[63] Скачать в F-Droid: https://f-droid.org/en/packages/com.duckduckgo.mobile.android/

[64] Image: https://habrastorage.org/webt/1d/xa/7p/1dxa7pprkloyyygpblfus9dta9a.png

[65] Image: https://habrastorage.org/webt/wk/yy/bh/wkyybhna3b5txugzp0_austcgc0.png

[66] Image: https://habrastorage.org/webt/wi/gp/2w/wigp2w2dxzteulubjudlj0ktuqe.png

[67] stoutner.com: https://git.stoutner.com/?p=PrivacyBrowser.git;a=summary

[68] Скачать в F-Droid: https://f-droid.org/en/packages/com.stoutner.privacybrowser.standard/

[69] Image: https://habrastorage.org/webt/xu/kg/p8/xukgp8ftuiq1aa2nvkwbh0httng.png

[70] Image: https://habrastorage.org/webt/pa/8n/cr/pa8ncrqpdsqoqwgph9o7aqo8zro.png

[71] Image: https://habrastorage.org/webt/f9/sb/my/f9sbmymlz0xgkegnnxifzjygfbk.png

[72] репозиторий: https://fdroid.bromite.org/fdroid/repo?fingerprint=E1EE5CD076D7B0DC84CB2B45FB78B86DF2EB39A3B6C56BA3DC292A5E0C3B9504

[73] GitHub: https://github.com/bromite/bromite

[74] Репозиторий: https://www.bromite.org/fdroid

[75] Image: https://habrastorage.org/webt/xr/aa/im/xraaim8vq8whfjwurwaxlybhvru.png

[76] Image: https://habrastorage.org/webt/h8/rm/tt/h8rmttyocp6vucyiltlnpforxmo.png

[77] Image: https://habrastorage.org/webt/sc/ii/fl/sciiflzo5wk4ecm8jxye1g-qcpu.png

[78] сборка : https://github.com/guardianproject/tor-browser

[79] The Guardian Project: https://guardianproject.info/

[80] объявили: https://newsletter.torproject.org/archive/2018-09-27-tor-browser-android-we-are-hiring-share-tor-story-open-days/text/

[81] Fennec F-Droid: https://f-droid.org/en/packages/org.mozilla.fennec_fdroid/

[82] Firefox: https://f-droid.org/repo/org.mozilla.fennec_fdroid_640200_src.tar.gz

[83] аналитики: https://reports.exodus-privacy.eu.org/en/reports/58727/

[84] написано: https://en.wikipedia.org/wiki/Firefox_for_Android#Forks_and_code_reuse

[85] FOSS Browser: https://f-droid.org/en/packages/de.baumann.browser

[86] Firefox Klar: https://f-droid.org/en/packages/org.mozilla.klar/

[87] Firefox Focus: https://github.com/mozilla-mobile/focus-android

[88] основан: https://github.com/brave/browser-android-tabs

[89] форк: https://github.com/MrAlex94/Waterfox

[90] Google’s Firebase Cloud Messaging: https://en.wikipedia.org/wiki/Google_Cloud_Messaging

[91] XMPP: https://ru.wikipedia.org/wiki/XMPP

[92] Conversations Legacy: https://github.com/siacs/Conversations/tree/legacy

[93] OTR: https://en.wikipedia.org/wiki/OTR

[94] Omemo: https://en.wikipedia.org/wiki/OMEMO

[95] PGP: https://en.wikipedia.org/wiki/Pretty_Good_Privacy

[96] OpenKeychain): #OKc

[97] DNSSEC: https://en.wikipedia.org/wiki/Domain_Name_System_Security_Extensions

[98] XEP: https://conversations.im/#security

[99] GitHub: https://github.com/kriztan/Pix-Art-Messenger

[100] GPLv3: https://spdx.org/licenses/GPL-3.0-only.html

[101] Скачать в F-Droid: https://f-droid.org/en/packages/de.pixart.messenger/

[102] Image: https://habrastorage.org/webt/4y/hn/fa/4yhnfazqkim07qrcgi0zur7iz4o.png

[103] Image: https://habrastorage.org/webt/uw/cv/d0/uwcvd0wyecau1q97qzptbhh7ygc.png

[104] Image: https://habrastorage.org/webt/yr/iz/7p/yriz7poblqeeu_moba6c9tnjjle.png

[105] сервер: https://github.com/RocketChat/Rocket.Chat

[106] Установить и настроить: https://rocket.chat/docs/installation/manual-installation/

[107] GitHub: https://github.com/RocketChat/

[108] MIT: https://www.gnu.org/licenses/license-list.html#X11License

[109] Скачать в F-Droid: https://f-droid.org/en/packages/chat.rocket.android/

[110] Image: https://habrastorage.org/webt/kr/i6/wv/kri6wvhnh5w8hc91fv9ukn6ejui.png

[111] Image: https://habrastorage.org/webt/mn/st/rm/mnstrmp3-sooodnz78t3zblrrnm.png

[112] Image: https://habrastorage.org/webt/sk/vs/26/skvs26bmzat9dohq1olk9xlagmu.png

[113] Telegram: https://f-droid.org/en/packages/org.telegram.messenger

[114] форк: https://github.com/Telegram-FOSS-Team/Telegram-FOSS

[115] странная: http://htps://habr.com/ru/post/370679/

[116] Riot.im: https://f-droid.org/en/packages/im.vector.alpha

[117] matrix: https://en.wikipedia.org/wiki/Matrix_(communication_protocol)

[118] передавать: https://riot.im/privacy

[119] написан на React: https://github.com/vector-im/riot-android

[120] Есть End-to-End: https://matrix.org/docs/guides/e2e_implementation.html

[121] Jami: https://f-droid.org/en/packages/cx.ring

[122] ZRTP: https://ru.wikipedia.org/wiki/ZRTP

[123] Открыт: https://git.jami.net/savoirfairelinux/ring-client-android

[124] TRIfA: https://github.com/zoff99/ToxAndroidRefImpl

[125] Tox: https://ru.wikipedia.org/wiki/Tox

[126] Signal Protocol: https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%BE%D1%82%D0%BE%D0%BA%D0%BE%D0%BB_Signal

[127] против: https://github.com/LibreSignal/LibreSignal/issues/37#issuecomment-217211165

[128] открыто: https://github.com/wireapp/wire

[129] использует: https://reports.exodus-privacy.eu.org/en/reports/62/

[130] www.openstreetmap.org: https://www.openstreetmap.org

[131] трекеров аналитики: https://reports.exodus-privacy.eu.org/en/reports/54217/

[132] OSM: https://www.openstreetmap.org/

[133] GitLab: https://gitlab.com/axet/omim/tree/HEAD

[134] Скачать в F-Droid: https://f-droid.org/en/packages/com.github.axet.maps/

[135] Image: https://habrastorage.org/webt/rs/oq/av/rsoqavvjpqlmngd6kmfgcsjet3i.png

[136] Image: https://habrastorage.org/webt/gs/mc/5o/gsmc5ot5nz-evfte-qnlgnz4b2o.png

[137] Image: https://habrastorage.org/webt/zy/lh/u7/zylhu7ns6tttb0jrzdairc_jwlm.png

[138] Wikivoyage: https://www.wikivoyage.org/

[139] GitHub: https://github.com/osmandapp/Osmand

[140] Скачать в F-Droid: https://f-droid.org/en/packages/net.osmand.plus/

[141] Image: https://habrastorage.org/webt/8c/y3/rk/8cy3rkily2wygsvk2z4nqg1iozg.png

[142] Image: https://habrastorage.org/webt/g0/-p/bx/g0-pbx7g5c9jvxkb42wvcv0_xa8.png

[143] Image: https://habrastorage.org/webt/s8/yb/ag/s8ybagesqdz6rh6hekxybsj55ze.png

[144] Image: https://habrastorage.org/webt/qd/px/wi/qdpxwifjzrqnkvirewyoa-xoirq.png

[145] Image: https://habrastorage.org/webt/wy/je/n6/wyjen6qlrs1vd5vigtijwsrzwem.png

[146] Image: https://habrastorage.org/webt/hp/e2/dh/hpe2dh03t_bapxar9h1dwvtsipc.png

[147] Open Map: https://github.com/osmdroid/osmdroid

[148] PocketMaps: https://f-droid.org/en/packages/com.junjunguo.pocketmaps/

[149] использующее: https://github.com/junjunguo/PocketMaps

[150] карта Японии: https://habrastorage.org/webt/wx/j-/za/wxj-zawttlthkrgq-vvbf6rb2ng.png

[151] Veracrypt: https://bitbucket.org/veracrypt/veracrypt/src

[152] LUKS: https://gitlab.com/cryptsetup/cryptsetup/

[153] AES-256: https://ru.wikipedia.org/wiki/Advanced_Encryption_Standard

[154] TwoFish: https://ru.wikipedia.org/wiki/Twofish

[155] Serpent: https://ru.wikipedia.org/wiki/Serpent

[156] шифрования ГОСТ Р 34.10-2012: http://ttps://ru.wikipedia.org/wiki/%D0%93%D0%9E%D0%A1%D0%A2_%D0%A0_34.10-2012

[157] XTS: https://en.wikipedia.org/wiki/XTS_mode#XEX-based_tweaked-codebook_mode_with_ciphertext_stealing_(XTS)

[158] SHA-512: https://ru.wikipedia.org/wiki/SHA-2

[159] RIPEMD-160: https://ru.wikipedia.org/wiki/RIPEMD-160

[160] Whirlpool: https://ru.wikipedia.org/wiki/Whirlpool_(%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%8F)

[161] GitHub: https://github.com/sovworks/edslite

[162] Скачать в F-Droid: https://f-droid.org/en/packages/com.sovworks.edslite

[163] Image: https://habrastorage.org/webt/db/f5/_w/dbf5_wudk0bwh7qmy2a4i7felxs.png

[164] Image: https://habrastorage.org/webt/jh/jc/fk/jhjcfk64mk4qkmelodij4iue7pe.png

[165] Image: https://habrastorage.org/webt/dm/dq/nr/dmdqnreloemsvhgayudfin6qht4.png

[166] NIST: https://pages.nist.gov/800-63-3/sp800-63b.html

[167] ChaCha20: https://ru.wikipedia.org/wiki/Salsa20#ChaCha

[168] Argon2: https://ru.wikipedia.org/wiki/Argon2

[169] рекомендуется: https://www.keepassdx.com/FAQ.html

[170] GitHub: https://github.com/Kunzisoft/KeePassDX/

[171] Скачать в F-Droid: https://f-droid.org/en/packages/com.kunzisoft.keepass.libre

[172] Image: https://habrastorage.org/webt/bf/nh/3r/bfnh3rci2m8tp7ppc3lyiwuwfyc.png

[173] Image: https://habrastorage.org/webt/jl/0s/lw/jl0slw2zlhi2inln6fy1xfhj4gg.png

[174] Image: https://habrastorage.org/webt/lo/dz/ll/lodzll_yzunxymsruzda2aytipo.png

[175] Time-based One-time Passwords: https://ru.wikipedia.org/wiki/Time-based_One-time_Password_Algorithm

[176] HMAC-Based One-Time Passwords: https://ru.wikipedia.org/wiki/HOTP

[177] тревожная кнопка: #Ripple

[178] GitHub: https://github.com/andOTP/andOTP

[179] Скачать в F-Droid: https://f-droid.org/en/packages/org.shadowice.flocke.andotp/

[180] Image: https://habrastorage.org/webt/zw/ug/t9/zwugt9zrxe0n4zbplhaafxhyupo.png

[181] Image: https://habrastorage.org/webt/5f/cw/an/5fcwanpdbjvlskcxppuc9hfgmsm.png

[182] Image: https://habrastorage.org/webt/r_/en/ws/r_enwsx3s9v5ud6xawp7a-tpwbc.png

[183] OpenVPN: https://en.wikipedia.org/wiki/OpenVPN

[184] IPSec: https://ru.wikipedia.org/wiki/IPsec

[185] настройке: https://www.wireguard.com/quickstart/

[186] производительность и безопасность: https://www.wireguard.com/papers/wireguard.pdf

[187] Curve25519: https://en.wikipedia.org/wiki/Curve25519

[188] Poly1305: https://en.wikipedia.org/wiki/Poly1305

[189] Blake2s: https://ru.wikipedia.org/wiki/BLAKE_(%D1%85%D0%B5%D1%88-%D1%84%D1%83%D0%BD%D0%BA%D1%86%D0%B8%D1%8F)

[190] аудит : https://books.google.com/books?id=UKJfDwAAQBAJ&pg=PA3

[191] установить и настроить: https://www.wireguard.com/install/#option-b-compiling-from-source

[192] zx2c4.com: https://git.zx2c4.com/wireguard-android/

[193] Скачать в F-Droid: https://f-droid.org/en/packages/com.wireguard.android/

[194] Image: https://habrastorage.org/webt/yh/f_/12/yhf_12uhpnklkadyk1g7h8tg5ba.png

[195] Image: https://habrastorage.org/webt/tp/f0/k2/tpf0k2epskezcd4tqa4hj1kg-ly.png

[196] Image: https://habrastorage.org/webt/sy/gf/za/sygfzan53prucjof7i-c8mxpgd4.png

[197] F5: https://github.com/matthewgao/F5-steganography

[198] OpenVPN for Android: https://f-droid.org/en/packages/de.blinkt.openvpn

[199] реализация клиента: https://github.com/schwabe/ics-openvpn

[200] открытый: https://github.com/i2p

[201] OpenKeychain: https://f-droid.org/en/packages/org.sufficientlysecure.keychain

[202] реализация: https://github.com/open-keychain/open-keychain

[203] Ripple: https://f-droid.org/en/packages/info.guardianproject.ripple

[204] Исходники: https://github.com/guardianproject/ripple

[205] реализация: https://github.com/PhilippC/keepass2android

[206] GitHub: https://github.com/BijoySingh/Scarlet-Notes

[207] Скачать в F-Droid: https://f-droid.org/en/packages/com.bijoysingh.quicknote/

[208] Image: https://habrastorage.org/webt/eu/dz/wj/eudzwjfp8sbvipfxjul5goon-e4.png

[209] Image: https://habrastorage.org/webt/zj/dz/gb/zjdzgb-4cqhjfiv69rexmlnvy2i.png

[210] Image: https://habrastorage.org/webt/wt/dw/_e/wtdw_e9xd_ayyx8jcm_ipznxsbo.png

[211] свободного и открытого: https://github.com/nextcloud/

[212] GitHub: https://github.com/nextcloud/android

[213] GPLv2: https://spdx.org/licenses/GPL-2.0-only.html

[214] Скачать в F-Droid: https://f-droid.org/en/packages/com.nextcloud.client/

[215] Image: https://habrastorage.org/webt/0a/dw/au/0adwaur-tifz6kh9k7uexrg5af4.png

[216] Image: https://habrastorage.org/webt/-r/bv/xs/-rbvxsbwf4q7r5pchxhuzkj6mok.png

[217] Image: https://habrastorage.org/webt/xz/nt/sr/xzntsrwqhmspgdhyhgfz9wtpmfk.png

[218] настроить: https://www.davx5.com/tested-with/nextcloud/)

[219] Tasks: https://f-droid.org/en/packages/org.dmfs.tasks/

[220] GitLab: https://gitlab.com/bitfireAT/davx5-ose

[221] Скачать в F-Droid: https://f-droid.org/en/packages/at.bitfire.davdroid/

[222] Image: https://habrastorage.org/webt/gw/h3/op/gwh3op6jzaeyxzwukxef7uuuhd4.png

[223] Image: https://habrastorage.org/webt/-8/nf/zg/-8nfzgkx3nuboc9yci9jwra_ema.png

[224] Image: https://habrastorage.org/webt/q3/ut/vl/q3utvlwgdyfuwdyva6mhwhbg6zu.png

[225] GitHub: https://github.com/k9mail/k-9

[226] Скачать в F-Droid: https://f-droid.org/en/packages/com.fsck.k9/

[227] Image: https://habrastorage.org/webt/cc/du/pz/ccdupzlvqxeh7wc43ifxvozj1iw.png

[228] Image: https://habrastorage.org/webt/n4/0t/oc/n40tocowremdny7ofucdijgcufg.png

[229] Image: https://habrastorage.org/webt/dv/ft/oi/dvftoi9_um10qt97-kcunkymgu8.png

[230] GitHub: https://github.com/TeamNewPipe/NewPipe

[231] Скачать в F-Droid: https://f-droid.org/en/packages/org.schabi.newpipe/

[232] Image: https://habrastorage.org/webt/ss/2e/86/ss2e86ifz6k0fuw6anpq-ngra3i.png

[233] Image: https://habrastorage.org/webt/gc/w6/xq/gcw6xqh-roxtftjoxyihrzomlya.png

[234] Image: https://habrastorage.org/webt/6q/uw/nx/6quwnxuejsp6o0nsecmjtqlz0lm.png

[235] GitHub: https://github.com/jensstein/oandbackup

[236] Скачать в F-Droid: https://f-droid.org/en/packages/dk.jens.backup/

[237] Image: https://habrastorage.org/webt/-e/5w/ju/-e5wjuylu9ylfiilfejj7zddu1g.png

[238] Image: https://habrastorage.org/webt/id/sa/-9/idsa-9rfm9j9or3lpktwozw6m-0.png

[239] Image: https://habrastorage.org/webt/av/-h/8e/av-h8eralc30rn5bamolldj7dnq.png

[240] OpenWeatherMap: https://ru.wikipedia.org/wiki/OpenWeatherMap

[241] GitHub: https://github.com/martykan/forecastie

[242] Скачать в F-Droid: https://f-droid.org/en/packages/cz.martykan.forecastie/

[243] Image: https://habrastorage.org/webt/du/94/7u/du947u8ury-xebcij8aap9efmse.png

[244] Image: https://habrastorage.org/webt/lj/rx/pd/ljrxpdgwcv9wgpec6vv_m9mpef8.png

[245] Image: https://habrastorage.org/webt/1r/ma/il/1rmail0dbr_ll-tvhebfzvx6ho8.png

[246] GitHub: https://github.com/antennapod/AntennaPod

[247] Скачать в F-Droid: https://f-droid.org/en/packages/de.danoeh.antennapod/

[248] Image: https://habrastorage.org/webt/gj/59/ar/gj59arky5c4plfbao2d_my-107m.png

[249] Image: https://habrastorage.org/webt/yx/ne/al/yxneal7ai57boeammp907emnhs0.png

[250] Image: https://habrastorage.org/webt/mw/gj/x-/mwgjx-fffnqgcib_9ifbndenupe.png

[251] Источник: https://habr.com/ru/post/440280/?utm_source=habrahabr&utm_medium=rss&utm_campaign=440280

Нажмите здесь для печати.