Security Week 52+1: нестандартный топ-3 новостей года

Если посмотреть на нашу подборку [1] важных новостей за 2018 год, то может возникнуть ощущение, что в уходящем 2019 году ничего не поменялось. Аппаратные уязвимости по-прежнему выглядят многообещающе (последний пример: обход [2] защиты Software Guard Extensions в процессорах Intel) и все еще не применяются в реальных атаках. Зато применяется на практике машинное обучение, например для высокотехнологичного социального инжиниринга. Имитация голоса руководителя организации помогла [3] украсть миллион евро, а компания Microsoft организовала [4] конкурс на создание алгоритма, детектирующего дипфейки.

Угрозы из Интернета вещей тоже никуда не делись, причем в 2019 году было больше исследований про IoT нового поколения. Свежий пример: "голосовой фишинг [5]" с использованием умных колонок. Все это примеры перспективных атак, которые могут (естественно, внезапно) стать актуальными в будущем. В настоящем же атакуется традиционная инфраструктура: эксперты «Лаборатории Касперского» одной из главных тем года назвали [6] точечные атаки вымогателей-шифровальщиков. Самые громкие новости года были связаны с успешными атаками на инфраструктуру, которая одновременно является критически важной и хронически недофинансированной, — IT-системы в муниципалитетах и больницах.

Из такого большого ассортимента событий в области информационной безопасности трудно выбрать что-то по-настоящему знаковое, и это нормально: теоретические исследования или реальные атаки, радикально меняющие наши представления о защите данных на персональном устройстве или в облаке, к счастью, происходят редко. Поэтому сегодня у нас нестандартный топ новостей: в них нет прорывов или революции, но есть интрига, драма и нетривиальные методы исследования.

Приватность — провал года

Мы осмелились назвать 2019-й годом приватности еще в январе [7]. В 2018-м задавать компаниям сложные вопросы про обработку личных данных пользователей стали не только немногочисленные эксперты, но и традиционные СМИ, и даже обычные пользователи. Все началось со скандала с Facebook и Cambridge Analytica, а в этом году в отношении крупнейших агрегаторов личных данных, таких как те же Facebook, Amazon и Google, проводятся расследования [8], и им назначаются большие штрафы [9]. Практически каждый крупный инцидент с утечкой паролей или личных данных широко обсуждается, причем иногда критике подвергаются даже на первый взгляд разумные решения. В июле мы приводили [10] примеры таких неоднозначных «атак на приватность»: применение информации о пользователях сервисов Google для «автоматизированной» reCaptcha v3, встраивание идентификаторов Facebook в метаданные картинок и права приложений для смартфонов Android.

Хорошо, что тема обсуждается. Плохо, что решений проблемы, понятных для пользователя и дающих ему хоть какой-то контроль над обработкой личных данных, так и не появилось. По идее, улучшить ситуацию с приватностью должен был введенный в 2018 году европейский закон GDPR, но мы все знаем, чем это закончилось: теперь на половине сайтов надо закрывать не только окно для подписки на нотификации, предложение скачать апп и подписаться на новостную рассылку, но и GDPR-форму. В ней, может быть, и есть возможность отключить передачу данных в рекламные сети, но, серьезно, хоть кто-то на постоянной основе это делает? В июне похожий на GDPR законопроект был принят [11] в Калифорнии. Тем не менее, похоже, любая законотворческая деятельность в хайтеке имеет лишь половинчатый эффект, если ее не подкрепляют техническими решениями. Это все равно, что запрещать киберпреступникам красть данные кредитных карт, не обеспечивая сами кредитки должной защитой.

Как потребители, мы, с одной стороны, критикуем (часто за дело) разработчиков устройств и софта за снятие скриншотов [12] с умных ТВ, таргетирование рекламы [13] по телефонному номеру в Твиттере, прослушивание [14] приватных голосовых сообщений в ручном режиме. С другой — активно пользуемся результатами этой обработки личных данных: в музыкальном сервисе с рекомендациями, в навигаторе, который помнит, где припаркована машина, в голосовом помощнике, который напоминает позвонить Геннадию. Вопрос в том, что еще корпорации делают с нашим профилем, кроме принесения пользы лично нам? Ответ кажется известен только сотне специалистов на стороне вендора, и больше никому.

Иными словами, ничего реально полезного с приватностью в 2019 году не произошло. Это по-прежнему Дикий Запад с салунами и ограблением поездов, в котором незначительная часть населения возмущается текущим положением вещей. Хочется надеяться, что в 2020 году сложатся некие этические нормы обработки и распространения личных данных, понятные людям и используемые сетевыми сервисами в качестве определенного конкурентного преимущества. В начале года на выставке CES это уже пыталась сделать Apple, которая, по собственному заявлению, не торгует данными клиентов. Проблема в том, что приватность данных на смартфоне определяется не только настройками системы, но и поведением приложений. А в них ситуация далека от идеала [19].

Взлом «Блокнота»

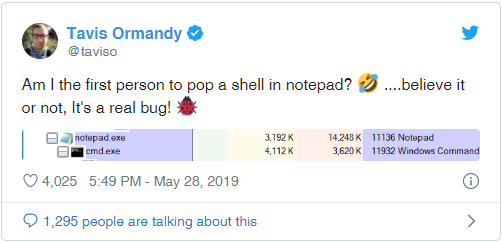

Приз в номинации «в этом приложении нечего ломать, но мы смогли» получает исследование [20] эксперта команды Google Project Zero Тависа Орманди (Tavis Ormandy). Он обнаружил уязвимость в компоненте Text Services Framework, древнем инструменте для работы с текстовым вводом, имеющем в Windows широкие привилегии. Закрытая в августе уязвимость могла теоретически использоваться для запуска произвольного кода с правами системы.

Пример эксплуатации уязвимости показан на видео. Самое интересное, что «Блокнот» тут не при чем: уязвимости конкретно в этом приложении нет. Но с использованием Text Services Framework Орманди смог продемонстрировать проблему в традиционном стиле: когда из вроде бы безвредного приложения выполняется произвольный код, в данном случае — из Notepad запускается консоль.

Supply Chain

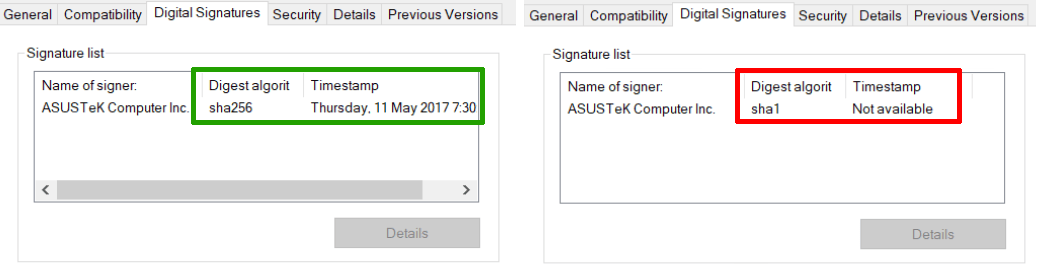

Серьезная тема года: атаки на цепь поставок. Наиболее интересным исследованием [21] в этом году стал разбор атаки ShadowHammer специалистами «Лаборатории Касперского». Штатная программа для обновления драйверов устройств Asus, известная как Asus Live Update, была модифицирована и некоторое время распространялась с серверов производителя. Пострадавших было относительно немного (десятки тысяч), но те, кто эту атаку устроил, не гнались за цифрами. Вредоносный код не делал на компьютерах жертв ничего противозаконного, если только MAC-адрес сетевого устройства не совпадал со списком целей, зашитым в тело программы.

ShadowHammer — пример современной атаки высокого класса: единичные цели, максимальная скрытность, нетривиальный способ доставки. Но это не единственный вариант атаки типа supply chain, когда устройство или ПО модифицируется еще до доставки потребителю. Речь не об уязвимости в софте или железе, которой еще надо суметь воспользоваться, а о ситуации, когда вы покупаете ноутбук, к которому кто-то уже имеет доступ. Можно было предполагать, что такие атаки вряд ли станут массовыми, но нет. Летом этого года мы писали [22] про китайские Android-устройства, оснащенные бэкдором из коробки. Скорее всего, производители и тут были не при чем: взламывали подрядчиков, работавших над прошивкой телефонов.

Что ожидать от 2020 года? Одним из «сложных» направлений эксперты «Лаборатории Касперского» считают [23] сети мобильной связи пятого поколения. С распространением 5G мы не только получим мобильную связь со скоростью самого быстрого проводного интернета, но и массовое распространение «умных» и не очень устройств, постоянно передающих данные. Угрозы это несет понятные: если 5G действительно станет основным средством связи для большинства людей, стоит опасаться как взлома самой сети или операторов связи для кражи данных, так и DDoS-атак. В целом это верно для любой другой компьютерно-сетевой технологии: чем больше мы полагаемся на цифровых помощников, сетевые сервисы для хранения данных, социальные сети для общения, тем больше от них зависим, тем серьезнее относимся к угрозам, будь то атака на банковский счет или нарушение тайны личной жизни. Киберугрозы — обратная сторона прогресса, и если угроз становится больше, значит и прогресс также имеет место быть. На этой позитивной ноте дорогая редакция прощается с вами до Нового Года!

Автор: Kaspersky_Lab

Источник [24]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/privatnost/341699

Ссылки в тексте:

[1] подборку: https://habr.com/ru/company/kaspersky/blog/434188/

[2] обход: https://threatpost.ru/intel-patches-plundervolt/35019/

[3] помогла: https://habr.com/ru/company/kaspersky/blog/466773/

[4] организовала: https://threatpost.com/facebook-microsoft-challenge-industry-to-detect-prevent-deepfakes/148066/

[5] голосовой фишинг: https://habr.com/ru/company/kaspersky/blog/481676/

[6] назвали: https://securelist.ru/story-of-the-year-2019-cities-under-ransomware-siege/95280/

[7] еще в январе: https://habr.com/ru/company/kaspersky/blog/436080/

[8] расследования: https://www.theguardian.com/technology/2019/sep/06/facebook-google-antitrust-privacy-investigations-us

[9] большие штрафы: https://eu.usatoday.com/story/tech/news/2019/07/24/facebook-pay-record-5-billion-fine-u-s-privacy-violations/1812499001/

[10] приводили: https://habr.com/ru/company/kaspersky/blog/460933/

[11] принят: https://www.csoonline.com/article/3292578/california-consumer-privacy-act-what-you-need-to-know-to-be-compliant.html

[12] снятие скриншотов: https://www.reddit.com/r/privacy/comments/eh2bwa/samsung_tvs_may_upload_screenshots_for_automatic/

[13] таргетирование рекламы: https://www.theverge.com/2019/10/8/20905383/twitter-phone-numbers-email-addresses-targeted-advertising

[14] прослушивание: https://www.theguardian.com/technology/2019/apr/11/amazon-staff-listen-to-customers-alexa-recordings-report-says

[15] https://t.co/rWzAD5MdPg: https://t.co/rWzAD5MdPg

[16] @julipuli: https://twitter.com/julipuli?ref_src=twsrc%5Etfw

[17] pic.twitter.com/VNipObdz2x: https://t.co/VNipObdz2x

[18] January 5, 2019: https://twitter.com/MacRumors/status/1081367542491271168?ref_src=twsrc%5Etfw

[19] далека от идеала: https://www.washingtonpost.com/technology/2019/05/28/its-middle-night-do-you-know-who-your-iphone-is-talking/?

[20] исследование: https://googleprojectzero.blogspot.com/2019/08/down-rabbit-hole.html

[21] исследованием: https://habr.com/ru/company/kaspersky/blog/450150/

[22] писали: https://habr.com/ru/company/kaspersky/blog/455646/

[23] считают: https://securelist.ru/5g-predictions-2020/95247/

[24] Источник: https://habr.com/ru/post/482548/?utm_campaign=482548&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.