Уязвимость шифрования в различных реализациях Bluetooth

Недостаток в протоколе Bluetooth оставался без внимания более десятилетия, но гром все-таки грянул. Проверьте свои устройства!

Израильские ученые Эли Бихам Лиор и Ньюман обнаружили серьезную криптографическую уязвимость в спецификации стандарта Bluetooth. Брешь позволяет злоумышленнику осуществить атаку "человек посередине [1]" для перехвата и подмены ключей шифрования во время установки соединения между двумя устройствами. Проблема связана с недостаточной проверкой параметров безопасности и затрагивает реализацию протокола в драйверах устройств вендоров таких как Apple, Qualcomm, Intel и Broadcom и многих других.

Уязвимость под номером CVE-2018-5383 [2], о которой объявила [3] Bluetooth SIG, потенциально позволяет злоумышленникам вмешаться в процесс сопряжения двух устройств по Bluetooth.

Изображение digit.in [4]

Как спариваются Bluetooth-устройства

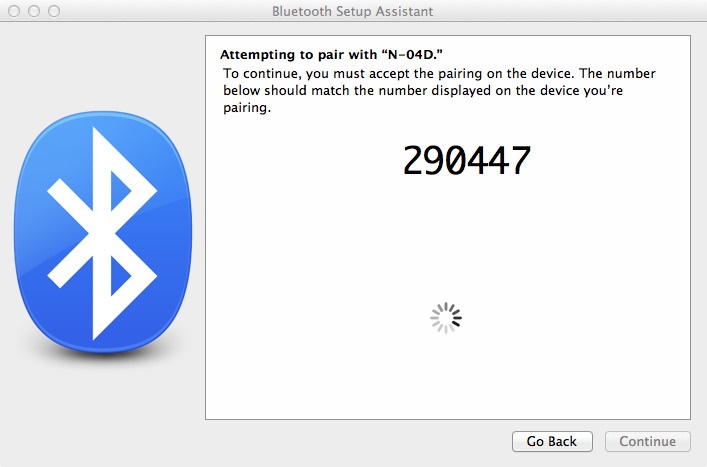

В ходе процесса сопряжения устройства «договариваются» о создании общего закрытого ключа, который будет в дальнейшем использоваться для шифрования данных. Первоначальный обмен данными происходит по незащищенному радио-каналу в рамках протокола elliptic-curve Diffie-Hellman [5] (ECDH).

Во время сопряжения два устройства устанавливают отношения, создавая общий секрет, известный как ключ связи (link key). Если оба устройства хранят один и тот же ключ связи, они называются спаренными или сопряженными. Устройство, которое хочет связываться только с сопряженным устройством, может криптографически аутентифицировать идентификатор другого устройства, гарантируя, что оно является тем же самым устройством, с которым оно ранее сопрягалось. После того, как будет создан ключ связи, связь по коммуникационному протоколу Asynchronous Connection-Less (ACL) между устройствами может быть зашифрована для защиты обменных данных от подслушивания. Пользователь могжет по своему желанию удалять ключи связи с из устройства, которым он владеет, что разрывает сопряжение между устройствами. Поэтому второе устройство из бывшей «пары» устройства может все еще хранить ключ связи для устройства, с которым он больше не сопряжен.

В чем суть уязвимости

Израильские исследователи установили, что во многих случаях проводится слишком простая проверка параметров эллиптической кривой, используемой для шифрования. Это упущение позволяет постороннему атакующему, находящемуся в зоне приема сигнала, осуществить подстановку некорректного открытого ключа в процессе сопряжения Bluetooth-устройств и с высокой вероятностью навязать сессионный ключ, применяемый для шифрования канала связи.

Атакующему устройству необходимо перехватить обмен открытыми ключами, заглушить каждую передачу до ее получения принимающей стороной, отправить подтверждение о приеме на отправляющее устройство и затем отправить вредоносный пакет данных на принимающее устройство в узком временном окне.

Однако, если уязвимо лишь одно из связываемых устройств, атака скорее всего потерпит неудачу. Получив ключ атакующий может перехватывать, расшифровывать и вносить изменения в Bluetooth-трафик между двумя уязвимыми устройствами.

Изображение arstechnica.com [6]

Эксплуатация уязвимости представляется достаточно сложной, но вполне реальной, особенно в сочетании с социальной инженерией и низким уровнем квалификации потенциальных жертв. Хакер должен располагаться в достаточно небольшой зоне (несколько метров) уверенного приема Bluetooth-сигнала обоих атакуемых устройств. Тем не менее, в случае успеха, хакер получает самые широкие возможности для вредоносной активности.

Причиной возникновения уязвимости является наличие в спецификации Bluetooth лишь опциональных рекомендаций по проверке открытых ключей при сопряжении устройств в режимах Bluetooth LE Secure Connections и Bluetooth Secure Simple Pairing. В настоящее время группа Bluetooth SIG уже внесла исправления в спецификацию и привела процедуру проверки любых открытых ключей в разряд обязательных, и добавила в сертификационные тесты проверки соблюдения нового требования.

Зона поражения

Уязвимость присутствует в прошивках и драйверах от различных производителей, включая,

но не ограничиваясь такими вендорами как Apple, Broadcom, QUALCOMM и Intel. К счастью для пользователей MacOS, Apple выпустила исправление для ошибки 23 июля [7].

Компания Dell опубликовала новый драйвер для модулей на базе Qualcomm [8], который он использует, в то время как экстренное обновление от Lenovo предназначено для устройств с модулями от Intel [9].

LG [10] и Huawei [11] упомянули уязвимость CVE-2018-5383 в своих бюллетенях июльских обновлениях для мобильных устройств.

Пока неизвестно, затронуты ли уязвимостью Android, Google или ядро Linux глобальным образом. Об этом не упоминается в июльском бюллетене Google Android Security Bulletin [12] или более ранних бюллетенях.

Хотя Microsoft заявила, что система Windows не затронута напрямую, Intel опубликовала списки [13] многочисленных беспроводных модулей, чье программное обеспечение для Windows 7, 8.1 и 10, а также для компьютеров на базе Chrome OS и Linux уязвимо.

Предостережение

Стоит помнить, что если ваше мобильное устройство старше двух-трех лет, оно тоже может оказаться подверженным этой и другим Bluetooth-уязвимостям, но остаться без патча безопасности от производителя. Рекомендуется не держать включенным Bluetooth постоянно без реальной необходимости (а лучше не включать вообще) и спаривать устройства, только находясь в безопасном окружении.

Автор: Речицкий Александр

Источник [14]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/uyazvimost/287527

Ссылки в тексте:

[1] человек посередине: https://ru.wikipedia.org/wiki/%D0%90%D1%82%D0%B0%D0%BA%D0%B0_%D0%BF%D0%BE%D1%81%D1%80%D0%B5%D0%B4%D0%BD%D0%B8%D0%BA%D0%B0

[2] CVE-2018-5383: https://www.kb.cert.org/vuls/id/304725

[3] объявила: https://www.bluetooth.com/news/unknown/2018/07/bluetooth-sig-security-update

[4] digit.in: https://www.digit.in/general/new-bluetooth-vulnerability-could-allow-an-attacker-to-snoop-on-your-data-42443.html

[5] Diffie-Hellman: https://habr.com/post/151599/

[6] arstechnica.com: https://arstechnica.com/information-technology/2018/07/decade-old-bluetooth-flaw-lets-hackers-steal-data-passing-between-devices/

[7] для ошибки 23 июля: https://support.apple.com/en-us/HT208937

[8] модулей на базе Qualcomm: https://www.dell.com/support/home/gr/el/dhs/drivers/driversdetails?driverid=5dv5x&lwp=rt

[9] модулями от Intel: https://support.lenovo.com/es/en/downloads/ds104367

[10] LG: https://lgsecurity.lge.com/security_updates.html

[11] Huawei: https://consumer.huawei.com/en/support/bulletin/2018/7/

[12] Google Android Security Bulletin: https://source.android.com/security/bulletin/2018-07-01

[13] опубликовала списки: https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00128.html

[14] Источник: https://habr.com/post/418539/?utm_source=habrahabr&utm_medium=rss&utm_campaign=418539

Нажмите здесь для печати.