Cisco закрыла пять критических уязвимостей протокола CDP

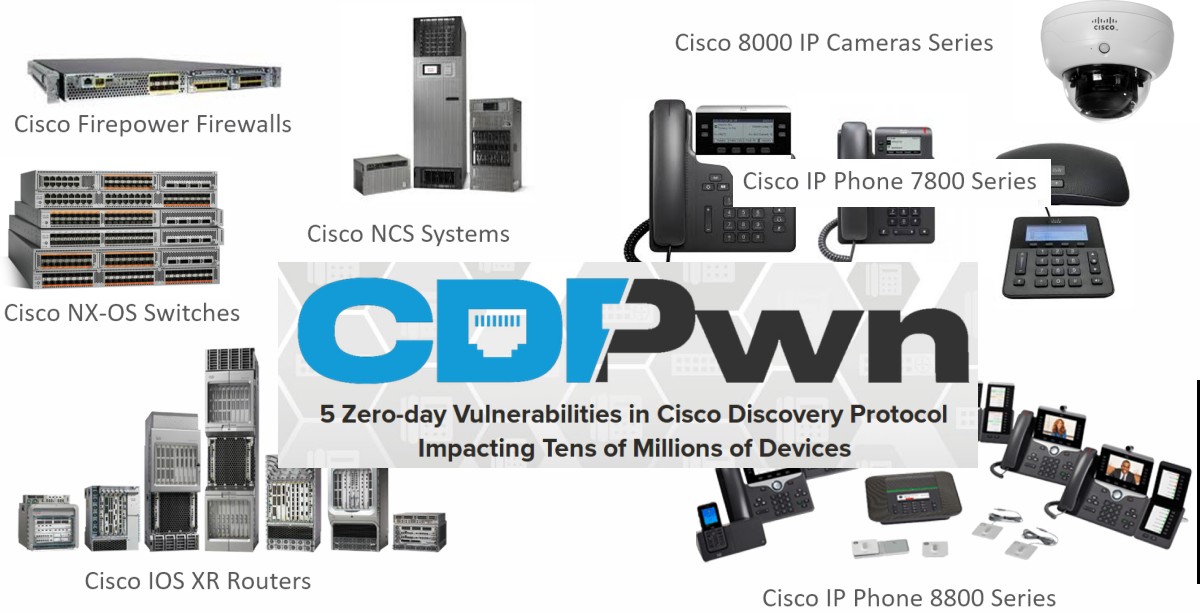

5 февраля 2020 года компания Cisco выпустила [1] обновления безопасности для многих своих продуктов, закрывающие недавно найденные пять уязвимостей, получивших общее название CDPwn и «высокий» статус важности. Эти уязвимости специалисты компании Armis обнаружили [2] в текущей реализации проприетарного протокола Cisco Discovery Protocol (CDP) для многих устройств Cisco (роутеры, межсетевые экраны, коммутаторы, VoIP-телефоны и IP-камеры).

Специалисты Armis смогли найти новые уязвимости в реализации протокола CDP, передавая специальным образом [3] сформированные CDP-пакеты внутри локальной сети и получая контроль над различным оборудованием Cisco. Инженеры компании Cisco изучили эти уязвимости и выпустили обновления, которые закрывают проблему CDPwn.

Таким образом, Armis были найдены, а Cisco исправила уязвимости в реализации протокола CDP для:

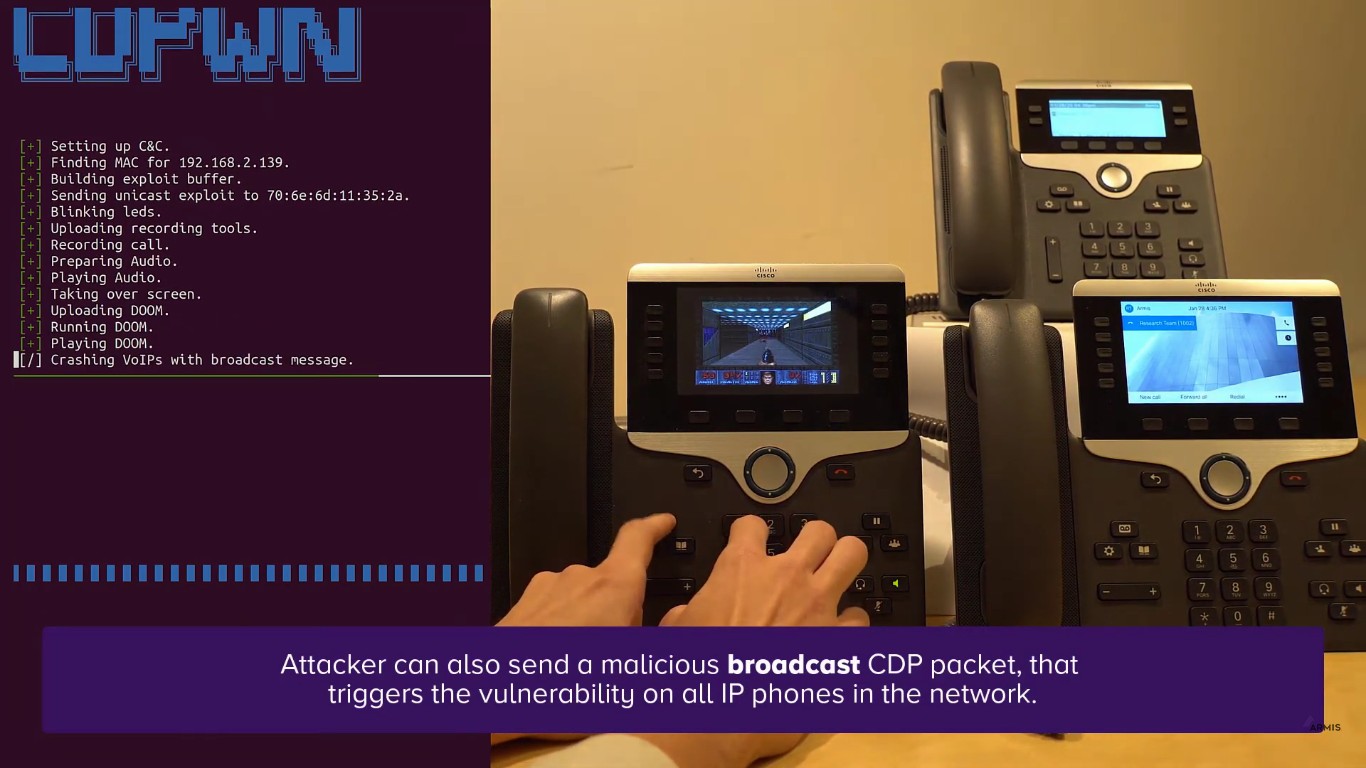

1. IP-телефонов Cisco серий с 6ххх по 8ххх, а также Wireless IP Phone 8821 и 8821-EX — уязвимость CVE-2020-3111 [4], позволяет удаленно запускать код с привилегиями root или выполнять перезагрузку устройства. Решение по исправлению уязвимости CVE-2020-3111 [5] на портале Cisco.

— IP Conference Phone 7832 with Multiplatform Firmware

— IP Conference Phone 8832

— IP Conference Phone 8832 with Multiplatform Firmware

— IP Phone 6821, 6841, 6851, 6861, 6871 with Multiplatform Firmware

— IP Phone 7811, 7821, 7841, 7861 Desktop Phones

— IP Phone 7811, 7821, 7841, 7861 Desktop Phones with Multiplatform Firmware

— IP Phone 8811, 8841, 8851, 8861, 8845, 8865 Desktop Phones

— IP Phone 8811, 8841, 8851, 8861, 8845, 8865 Desktop Phones with Multiplatform Firmware

— Unified IP Conference Phone 8831

— Unified IP Conference Phone 8831 for Third-Party Call Control

— Wireless IP Phone 8821, 8821-EX

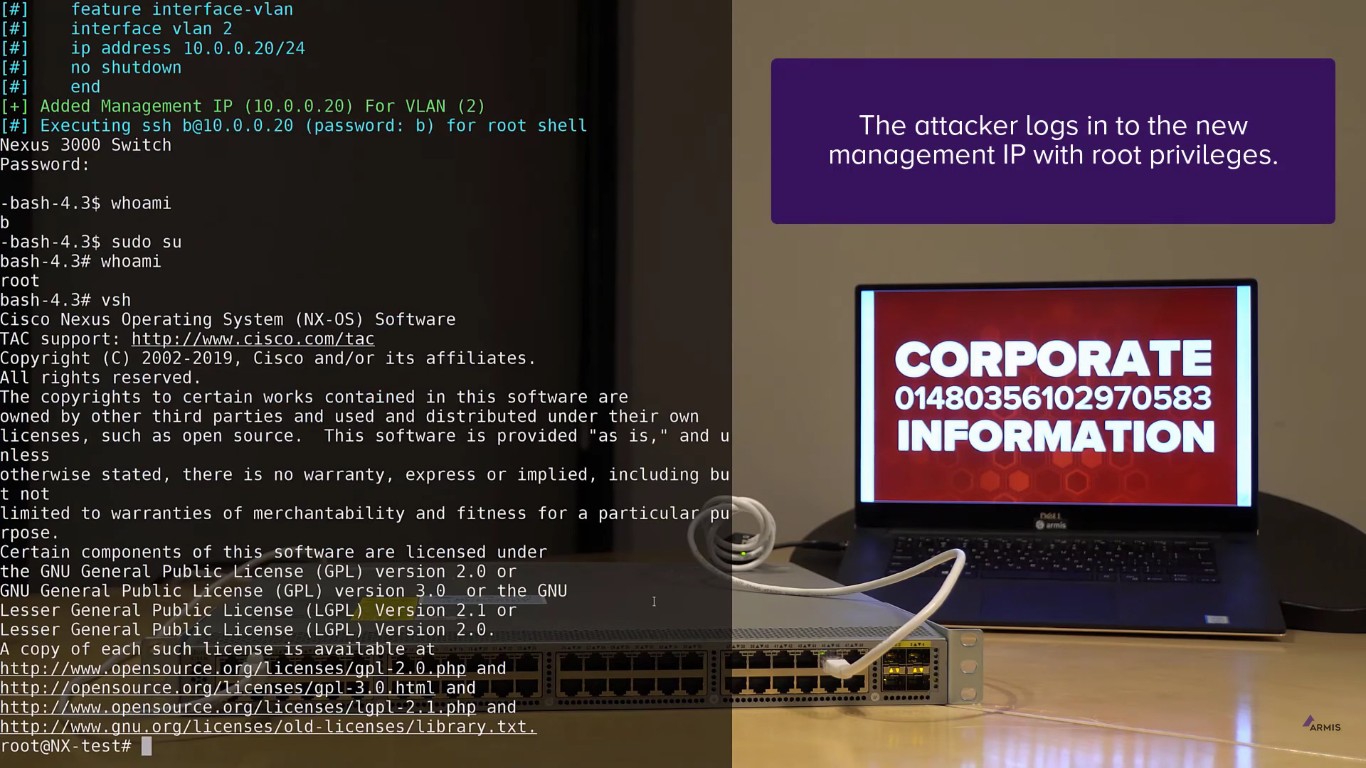

2. Коммутаторов Nexus 3000, 5500, 5600, 6000 и 9000 — уязвимость CVE-2020-3119 [6], позволяет атакующему вызывать переполнение стека (stack overflow), что, в свою очередь, ведет к возможности запуска кода с административными привилегиями. Решение по исправлению уязвимости CVE-2020-3119 [7] в Cisco NX-OS на портале Cisco.

— Nexus 5500 Platform Switches

— Nexus 5600 Platform Switches

— Nexus 6000 Series Switches

— Nexus 9000 Series Fabric Switches in Application Centric Infrastructure (ACI) mode

— Nexus 9000 Series Switches in standalone NX-OS mode

— UCS 6200 Series Fabric Interconnects

— UCS 6300 Series Fabric Interconnects

— UCS 6400 Series Fabric Interconnects

3. Устройств Cisco Video Surveillance — уязвимость CVE-2020-3110 [8], позволяет удаленно запускать вредоносный код или вызывать перезагрузку устройства, создавая статус Denial of Service (DoS). Решение по исправлению уязвимости CVE-2020-3110 [9] на портале Cisco.

4. Маршрутизаторы ASR 9000, использующие Cisco IOS XR и Network Convergence System (NCS) серий 540, 560, 1000, 5000 и 6000 — уязвимость CVE-2020-3118 [10], позволяет атакующему вызывать переполнение стека (stack overflow), что, в свою очередь, ведет к возможности запуска кода с административными привилегиями. Решение по исправлению уязвимости CVE-2020-3118 [11] на портале Cisco.

— IOS XRv 9000 Router

— Network Convergence System (NCS) 540 Series Routers

— Network Convergence System (NCS) 560 Series Routers

— Network Convergence System (NCS) 1000 Series Routers

— Network Convergence System (NCS) 5000 Series Routers

— Network Convergence System (NCS) 5500 Series Routers

— Network Convergence System (NCS) 6000 Series Routers

Cisco отмечает, что уязвимости CVE-2020-3119 подвержены и решения третьих производителей, если в них задействован протокол CDP и используется уязвимая версия IOSR XR.

5. Устройств, использующих системы на FXOS, IOS XR и NX-OS — уязвимость CVE-2020-3120 [12], которая позволяют атакующему из той же сети, где находятся устройства с этим ПО, организовывать утечку памяти, вызывая перезагрузку устройств. Решение по исправлению уязвимости CVE-2020-3120 [13] на портале Cisco.

— Carrier Routing System (CRS)

— Firepower 4100 Series

— Firepower 9300 Security Appliances

— IOS XRv 9000 Router

— MDS 9000 Series Multilayer Switches

— Network Convergence System (NCS) 540 Series Routers

— Network Convergence System (NCS) 560 Series Routers

— Network Convergence System (NCS) 1000 Series

— Network Convergence System (NCS) 5000 Series

— Network Convergence System (NCS) 5500 Series

— Network Convergence System (NCS) 6000 Series

— Nexus 1000 Virtual Edge for VMware vSphere

— Nexus 1000V Switch for Microsoft Hyper-V

— Nexus 3000 Series Switches

— Nexus 5500 Platform Switches

— Nexus 5600 Platform Switches

— Nexus 6000 Series Switches

— Nexus 7000 Series Switches

— Nexus 9000 Series Fabric Switches in Application Centric Infrastructure (ACI) mode

— Nexus 9000 Series Switches in standalone NX-OS mode

— UCS 6200 Series Fabric Interconnects

— UCS 6300 Series Fabric Interconnects

— UCS 6400 Series Fabric Interconnects

Хотя данные уязвимости невозможно использовать удаленно, а только изнутри в сети, сетевые специалисты советуют, чтобы предотвратить возможную эксплуатацию уязвимостей серии CDPwn, отключить на устройствах использование CDP, если вы еще не обновили подверженные найденным уязвимостям устройства Cisco из этого списка [14].

Пример использования уязвимости в CDP для запуска кода с административными привилегиями на Nexus Switch 3048:

Пример использования уязвимости в CDP для запуска кода с административными привилегиями на IP-телефоне Cisco:

Автор: denis-19

Источник [15]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/uyazvimost/345802

Ссылки в тексте:

[1] выпустила: https://www.networkworld.com/article/3519691/cisco-patches-a-security-glitch-affecting-routers-switches-and-phones.html

[2] обнаружили: https://www.armis.com/cdpwn/

[3] передавая специальным образом: https://go.armis.com/hubfs/White-papers/Armis-CDPwn-WP.pdf

[4] CVE-2020-3111: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3111

[5] исправлению уязвимости CVE-2020-3111: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-voip-phones-rce-dos

[6] CVE-2020-3119: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3119

[7] исправлению уязвимости CVE-2020-3119: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-nxos-cdp-rce

[8] CVE-2020-3110: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3110

[9] исправлению уязвимости CVE-2020-3110: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-ipcameras-rce-dos

[10] CVE-2020-3118: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3118

[11] исправлению уязвимости CVE-2020-3118: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-iosxr-cdp-rce

[12] CVE-2020-3120: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3120

[13] исправлению уязвимости CVE-2020-3120: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-fxnxos-iosxr-cdp-dos

[14] этого списка: https://www.armis.com/cdpwn/#devices

[15] Источник: https://habr.com/ru/post/487268/?utm_campaign=487268&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.