Найдена уязвимость в pppd, позволяющая удаленно выполнить код с правами root

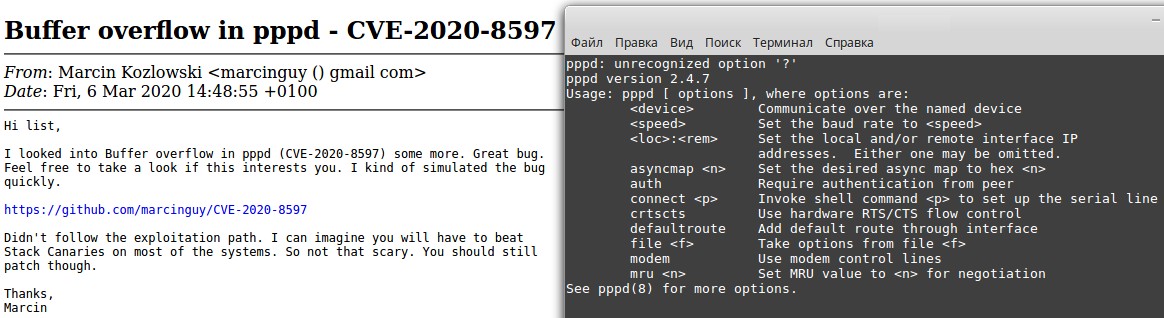

В начале марта 2020 года специалисты обнародовали информацию [1] о найденной ранее уязвимости в демоне протокола Point-to-Point Protocol Daemon (PPPD) — в нем не менее семнадцати лет существовала ошибка в коде проверки размера поля rhostname. Используя эту ошибку злоумышленник мог отправить пакет с типом EAPT_MD5CHAP, включающий очень длинное имя хоста, не вмещающийся в выделенный буфер, что давало ему возможность перезаписать данные за пределами буфера в стеке и добиться удаленного выполнения своего кода с правами root.

Данная уязвимость получила номер CVE-2020-8597 [2] и ей подвержены [3] все версии pppd с 2.4.2 по 2.4.8 включительно для Debian, Ubuntu, RHEL, Fedora, SUSE, OpenWRT, Arch, NetBSD. Разработчики Ubuntu определили [4] приоритет для устранения этой уязвимости как средний. В Debian эта уязвимость оценена [5] как высокая, а в Debian 8 «Jessie» эта уязвимость устранена в версии 2.4.6-3.1 + deb8u1. Таже и в Red Hat [6] оценивают ее как высокую. Тем более, что даже если EAP отключен, то все равно можно отправить неаутентифицированный и незатребованный EAP-пакет, чтобы использовать эту уязвимость (в оригинале — if EAP is disabled, an unauthenticated and unsolicited EAP packet can be send to trigger this vulnerability).

В OpenWRT уязвимость CVE-2020-8597 устранена в версиях: OpenWrt master 2020-02-20 reboot-12255-g215598fd0389, OpenWrt 19.07 2020-02-20 v19.07.1-17-g6b7eeb74dbf8 и OpenWrt 18.06 2020-02-20 v18.06.7-6-gcc78f934a946.

Также уязвимость CVE-2020-8597 затрагивает некоторые решения Cisco [7], например, CallManager, Sierra Wireless, TP-LINK и Synology, например, в DiskStation Manager (DSM), VisualStation VS960HD и Synology Router Manager (SRM), в которых используется pppd.

В настоящее время на GitHub выложен патч [8] для устранения уязвимости CVE-2020-8597. Вдобавок на GitHub выложен прототип [9] эксплойта для проверки системными администраторами наличия в своих системах данной проблемы с pppd.

Автор: denis-19

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/uyazvimost/349032

Ссылки в тексте:

[1] обнародовали информацию: https://www.phoronix.com/scan.php?page=news_item&px=Linux-2020-PPPD-Flaw

[2] CVE-2020-8597: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8597

[3] подвержены: https://www.kb.cert.org/vuls/id/782301/

[4] определили: https://people.canonical.com/~ubuntu-security/cve/2020/CVE-2020-8597.html

[5] оценена: https://security-tracker.debian.org/tracker/CVE-2020-8597

[6] Red Hat: https://bugzilla.redhat.com/show_bug.cgi?id=CVE-2020-8597

[7] Cisco: https://quickview.cloudapps.cisco.com/quickview/bug/CSCvs95534/

[8] выложен патч: https://github.com/paulusmack/ppp/commit/8d7970b8f3db727fe798b65f3377fe6787575426

[9] выложен прототип: https://github.com/marcinguy/CVE-2020-8597

[10] Источник: https://habr.com/ru/post/491580/?utm_campaign=491580&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.