Нападение на удаленку

В последние дни российские новостные СМИ пестрят сообщениями о том, что эксперты отмечают рост кибератак на фоне перехода людей на удаленку. Как говорится, кому война, а кому мать родна. Также разные компании, специализирующиеся на информационной безопасности, сходятся во мнении, что характер нападений в 2020-м изменился. Давайте посмотрим, насколько выросло количество хакерских атак с того момента, как люди стали массово работать из дома, какие типы атак на виртуальные серверы и персональные компьютеры вышли в топ и как от них защититься.

Статистика хакерских атак

За последнюю пару недель количество хакерских нападений с нескольких сотен выросло до 5 тысяч в день. Специалисты предупреждают, что потенциальную опасность представляют сайты с упоминанием в домене слов corona или covid, а также файлы, в названии которых упоминается коронавирус. Но не только они.

Еще в ноябре 2019 Лаборатория Касперского прогнозировала, что в грядущем году будут набирать обороты так называемые сложные угрозы и целевые атаки (Advanced Persistent Threats, АРТ): это и утечка биометрических данных, и использование ИИ для профилирования жертвы и создания информационных подделок (deepfake), и целевое вымогательство. Насчет последнего были предположения, что злоумышленники будут отходить от методов распространения универсальных программ-вымогателей и сконцентрируются на точеченом выборе жертв, готовых много платить за восстановление их данных.

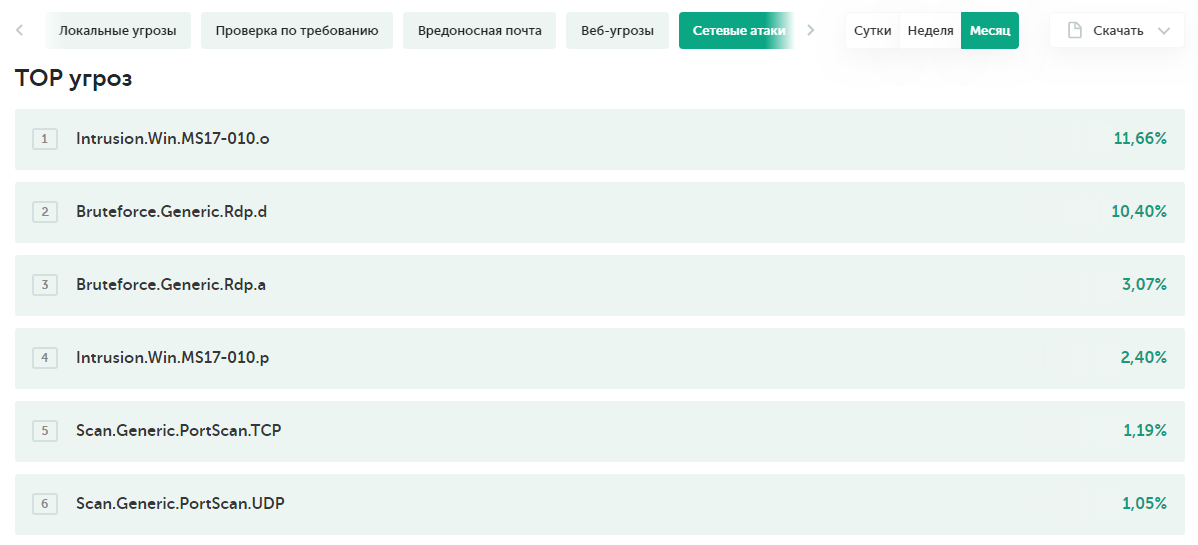

Однако пандемия устанавливает свои правила и в отчете того же Касперского мы видим, что, например, за этот апрель топ угроз возглавляет Intrusion-атака с использованием универсальной программы-вымогателя, нацеленная на компьютеры под управлением Windows. Реализуется она в попытке эксплуатировать уязвимости SMB (Server Message Block) – сетевого протокола прикладного уровня, работающего через TCP-порты 139 и 445, которые используются для предоставления общего доступа к файлам и принтерам, а также для удаленного доступа к службам.

Результатом успешной эксплуатации этих уязвимостей может стать удаленное выполнение кода на атакуемых компьютерах, что позволяет злоумышленнику загрузить программу-вымогателя и распространить ее на другие уязвимые узлы в сети.

Топ угроз от Лаборатории Касперского за апрель 2020

На втором месте Bruteforce-атака, заключающаяся в подборе пароля или ключа шифрования для протокола удаленного рабочего стола RDP – это проприетарный протокол Microsoft, который предоставляет пользователю графический интерфейс для подключения к другому компьютеру по сети. Протокол RDP широко используется как системными администраторами, так и обычными пользователями для удаленного контроля серверов и других компьютеров.

А ниже на графике – общее количество срабатываний антивирусов компании на угрозы из списка за апрель. Заметен явный рост по сравнению с концом марта и началом апреля. Всю статистику можно посмотреть здесь [1].

К слову, на днях Лаборатория обнаружила модифицированную версию андроид-трояна Ginp, которая запрашивает плату за показ зараженных поблизости людей вирусом SARS-CoV-2.

Резкое пятикратное увеличение кибератак зафиксировала Всемирная организация Здравоохранения. Атаки производились как на персонал компании, так и на население.

По сравнению с I кварталом прошлого года в таком же периоде этого года вдвое увеличилась интенсивность DDoS-атак. В самой крупной на сегодня DDoS-атаке 2020-го на каналы жертвы сыпался мусорный трафик с интенсивностью 406 Гбит/с, тогда как пиковая атака в I квартале 2019 была 224 Гбит/с. Всего была отмечена 51 атака с интенсивностью выше 50 Гбит/с, а средняя интенсивность составила 5 Гбит/с против 4,3 Гбит/с прошлогодних (Cnews [2], ссылаясь на данные компании Link11).

Увеличилось и количество многовекторных атак с 47% до 64%; при этом 66% всех многовекторных атак насчитывало два или три вектора, использовавшихся одновременно. Было даже 19 случаев, когда злоумышленники использовали 10 и более векторов! В 2019 таких атак не было ни одной. Наиболее часто используемые методы: DNS-отражение, CLDAP, NTP и WS-Discovery (там же).

Увеличилось количество атак, производимых из ботнетов облачного базирования: в I квартале 2020 около из таких ботнетов исходило 47% DDoS-атак против 31% прошлого года (там же).

Сбербанк в последние дни видит увеличение DDoS-атак на свои системы. С начала года их произошло уже 26. Однако банк утверждает, что пока работает в штатном режиме.

После перехода детей на дистанционное обучение число кибератак на образовательные учреждения выросло за апрель в четыре раза. Чаще всего атаки на информационные системы школ и ВУЗов совершаются ради кражи персональных данных и контактной информации учащихся с целью их дальнейшего использования в социальной инженерии. Также «популярны» пранкеры, которые пользуются уязвимостями в платформах для онлайн-обучения, внедряясь в чаты и конференции и мешая учебному процессу (по данным Infosecurity a Softline Company).

В даркнете число предложений по продаже доступов к серверам крупных мировых компаний увеличилось в 30 раз: если год назад их предлагалось всего три, то уже в I квартале 2020-го – 88! В трети случаев это компании со средним годовым доходом от $23 млрд до $45 млрд, а инфраструктура организаций насчитывает до 6000 компьютеров. На нелегальных платформах продают лишь некие «точки входа [3]» во внутреннюю инфраструктуру компаний. Чаще всего это взломанные учетные данные пользователя или локального администратора (РИА новости со ссылкой на данные исследовательского центра Positive Research компании Positive Technologies).

Самые частые типы атак на VPS и PC за 4 месяца 2020 года

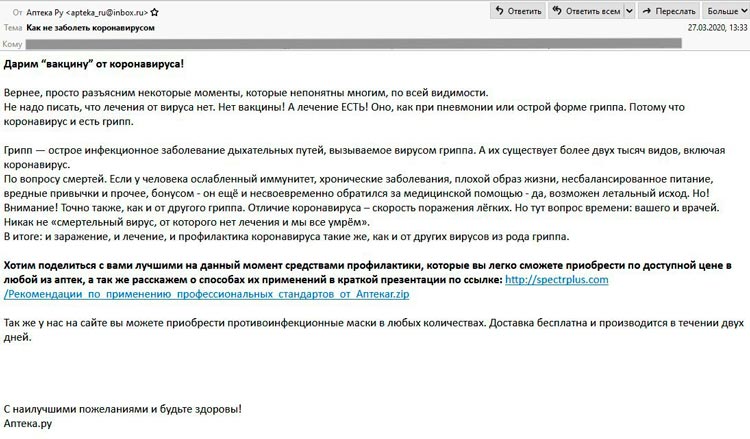

Спам-рассылки и фишинговые атаки. В письмах злоумышленники эксплуатируют тему эпидемии, с помощью чего добиваются нужных действий от пользователей (например, открыть вложение), которые запускают выполнение вредоносного кода. В итоге хакеры получают доступ к удаленным рабочим столам, доступ к скомпрометированным машинам, возможность слежки за действиями адресата, возможность любого взлома вплоть до шифрования серверов компании и другие возможности, которые открывает злоумышленникам социальная инженерия.

Это могут быть:

- «Рекомендации для защиты от коронавируса».

- Призывы якобы от Всемирной Организации Здравоохранения скачать важный информационный документ, отправить пожертвования или внести свой вклад в разработку вакцины (ВОЗ даже опубликовала [4] предупреждение по этому поводу).

- Сообщения о задержке поставок. Просьбы проверить информацию об отправке/доставке онлайн-покупок.

- «Срочный заказ» от некой компании, которая сообщает о том, что ее китайские поставщики не могут выполнить взятые на себя обязательства, поэтому, мол, мы заказываем у вас. В аттаче — вредоносный файл «заказа».

- Таргетированные рассылки «от госструктур» с требованиями каких-то срочных действий.

Фишинговая рассылка от якобы Аптека.ру

Атаки на удаленные рабочие столы. Обнаружена ошибка безопасности, которая позволяет взломщику получить полный контроль над компьютером на базе Windows через удаленный рабочий стол – BlueKeep (CVE-2019-0708). За последние три недели число сетевых узлов, доступных по RDP-протоколу, увеличилось на 9% и составило более 112 тысяч. Сейчас свыше 10% таких ресурсов уязвимы для BlueKeep (там же).

DDoS-атаки на VPN. С увеличением удаленно работающих сотрудников резко увеличилось и использование VPN-сетей, предполагающих доступ из множества разных точек. Это позволяет устроителям DDoS-атак перегружать сети и вызывать серьезные нарушения всех процессов. К защите от DDoS-атак важно применять проактивные технологии, цель которых – предотвращение заражения системы пользователя, ликвидация потенциальных конфликтов и угроз еще до их возникновения, а не поиск уже известного вредоносного ПО.

Атаки на сетевые приложения и API. Приложения и службы уязвимы для атак типа Layer 7, которые нацелены на логику веб-приложения. Их основное назначение – исчерпание ресурсов веб-сервера при обработке «тяжелых» запросов, интенсивных функций обработки или памяти.

Данные Центра круглосуточного реагирования на инциденты информационной безопасности CERT-GIB

Как защитить данные: свои или компании

Суммируя рекомендации экспертов из первой части статьи, можно выделить следующие общие советы по обеспечению информационной безопасности в условиях карантина. Некоторые из них покажутся многим давно очевидными, но напомнить о них не помешает.

Проверяйте, существует ли компания, от имени которой пришло письмо. Есть ли у компании социальные сети, какие-либо упоминания о ней в Интернете. Мошенники могу использовать открытую информацию о компании из официальных источников, поэтому, если сомнения все же появились – запросите у самой компании подтверждение отправки этого письма.

Проверяйте, совпадают ли данные в поле отправителя и в автоматической подписи. Как ни странно, достаточно часто уже тут мошенники допускают ошибку.

Смотрите на расширение вложенных файлов. Не открывайте исполняемый файл.

Установите надежное защитное решение для почтового сервера. Оно должно регулярно обновляться и использовать актуальные базы.

Используйте корпоративные ноутбуки для удаленных сотрудников. Установить на нем корпоративный антивирус, необходимое для работы ПО, обеспечить двухфакторную аутентификацию, шифрование диска, должный уровень журналирования событий, а также своевременное автоматическое обновление всех систем.

Установите современную антивирусную защиту на . Например, мы предлагаем своим клиентам легкий агент антивируса [6] Касперского для виртуальных сред, который осуществляет: многоуровневую защиту сети от внешних и внутренних сетевых атак, контроль приложений и устройств, автоматическую защиту от эксплойтов, имеет встроенный самоконтроль.

Настройте удаленный доступ через специальный шлюз. Для RDP-подключений это Remote Desktop Gateway (RDG), для VPN — VPN Gateway. Не используйте удаленное подключение напрямую к рабочему месту.

Используйте VPN-доступ с двухфакторной аутентификацией.

Сделайте резервные копии ключевых данных.

Установите DDOS-защиту на

Проверьте права доступа сотрудников и проведите сегментирование сети и разделение прав доступа.

Введите ограничения по скачиванию сторонних приложений, особенно онлайн-платформ и мессенджеров для совместной работы, чтобы предотвратить возможную утечку конфиденциальной информации.

Проверьте все сервисы и оборудование, которое используется для удаленного доступа, на наличие обновленных микропрограмм и патчей безопасности.

Проводите тренинги по основам цифровой безопасности до ухода сотрудников на удаленный режим работы.

Страхование ИТ-рисков, конечно, не поможет вернуть данные, но поможет покрыть ущерб от взлома компьютеров. Правда, сейчас в России это новый вид продукта у страховых компаний, поэтому есть буквально у единиц. RUVDS своим клиентам предлагает два варианта страховки: общий полис для всех или специальные условия по индивидуальному страхованию, которые обсуждаются в каждом уникальном случае персонально.

Отдельно отметим проблемы с 1C на удаленке. Ставить коробочный 1С удаленным сотрудникам – это дорого, небезопасно и часто просто бесполезно. Непривыкшие к такому способу работы бухгалтеры будут забывать синхронизировать данные; ошибки работы с системой будут требовать удаленого участия сисадмина компании или представителя поставщика программы (платно), есть риск слива базы конкурентам. Выход: аренда удаленных серверов VPS с 1С [7].

Как мониторить свои сервисы на типовые уязвимости

Все сценарии мониторинга направлены на то, чтобы аккумулировать данные, необходимые для максимально оперативного и эффективного расследования инцидента. Что важно делать в первую очередь?

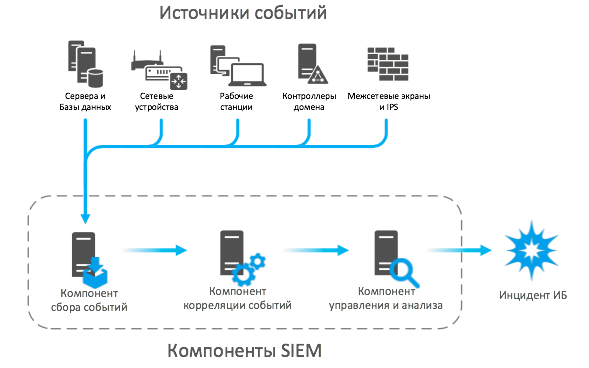

Мониторить обращения к файловым хранилищам, использовать SIEM [8]. В идеале это настройка аудита к спискам файлов, доступ к которым запрещен сотрудникам на удаленке. Минимум – это настройка журналирования обращений к хранилищам и операций с файлами.

Иллюстрация с сайта styletele.com

Журналировать внешние адреса подключающихся для удаленной работы пользователей. Использовать для этого географическую привязку пользователей с помощью соответствующих сервисов (предварительно убедившись в их безопасности).

Идентифицировать доменные и не доменные рабочие станции при удаленном подключении.

Контролировать подключения администраторов и внесения изменений в конфигурацию критически важных инфраструктурных сервисов. Выявлять дублирующиеся входы по удаленке и отслеживать неудачные попытки соединений.

И в целом: выполнять заранее такие действия, которые помогут повысить точность идентификации нелегитимных подключений в той массе запросов, которые генерируются в сети во время тотального удаленного доступа.

Надеемся, материал был вам полезен. Как всегда будем рады конструктивным комментариям к статье. Оставайтесь дома и обеспечьте безопасность себе и своему бизнесу!

Автор: ruvds

Источник [9]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/virusy/353059

Ссылки в тексте:

[1] здесь: https://statistics.securelist.com/ru/country/russian%20federation/intrusion-detection-scan/month

[2] Cnews: https://safe.cnews.ru/news/top/2020-04-22_za_vremya_vsemirnogo_karantina

[3] точки входа: https://iz.ru/999673/anastasiia-gavriliuk/tochki-vykhoda-khakery-vse-chashche-vzlamyvaiut-it-sistemy-biznesa

[4] опубликовала: https://www.who.int/about/communications/cyber-security

[5] VPS: https://www.reg.ru/?rlink=reflink-717

[6] легкий агент антивируса: https://ruvds.com/ru-rub/vps/post/antivirus

[7] VPS с 1С: https://ruvds.com/1c_vps/

[8] SIEM: https://ru.wikipedia.org/wiki/SIEM

[9] Источник: https://habr.com/ru/post/502242/?utm_source=habrahabr&utm_medium=rss&utm_campaign=502242

Нажмите здесь для печати.