Перехватывать переписку через приложение «ВКонтакте» мог любой желающий даже при включённом HTTPS (на самом деле нет)

Представитель консалтинговой компании Headlight Security Михаил Фирстов рассказал [1] в корпоративном блоге об уязвимости, позволявшей прослушивать трафик пользователей приложения «ВКонтакте» для iOS и Android. Код скрипта он опубликовал [2] на GitHub.

Как сообщил [3] Фирстов TJ, ещё недавно приложение «ВКонтакте» по умолчанию передавало переписку по незащищённому протоколу HTTP для экономии трафика даже при включённом HTTPS. В последнем обновлении соцсеть исправила ошибку — по крайней мере пользователи iOS могут «Всегда использовать защищённое соединение», указав это в настройках.

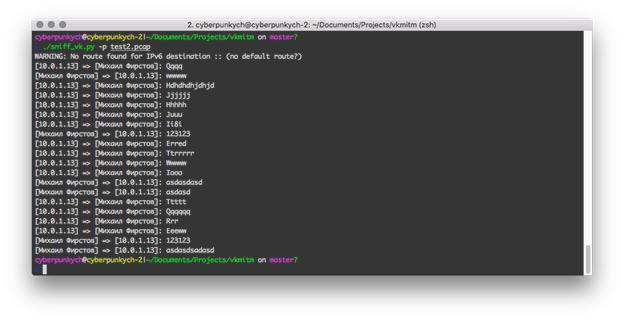

Для демонстрации проблемы источник использовал утилиту vkmitm [2]. Чтобы обработать перехваченные сообщения, злоумышленнику достаточно было находиться в одной локальной или беспроводной сети с жертвой. В ходе атаки он смог распознать не только пользовательский, но и служебный текст, в том числе уведомления о статусе сообщений, — в реальном времени или отложенно.

Пресс-секретарь «ВКонтакте» Георгий Лобушкин между тем сказал TJ, что передача сообщений по HTTPS по умолчанию осуществляется в приложении для iOS уже больше года, в версии для Android соответствующую опцию можно включить самостоятельно и работает она исправно.

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/vkontakte/101218

Ссылки в тексте:

[1] рассказал: http://blog.hlsec.ru/2015/10/blog-post_16.html

[2] опубликовал: https://github.com/HeadLightSecurity/vkmitm

[3] сообщил: https://tjournal.ru/p/vk-mobile-sniffing

[4] Источник: https://roem.ru/19-10-2015/210553/vkapp-firstov-tool/

Нажмите здесь для печати.