Взлом хэшей на PHDays 2012: конкурс Hash Runner

[1]

[1]

На PHDays 2012 [2] было много сугубо технических, интересных, зрелищных конкурсов, но один из них прошел практически незаметно для посетителей форума: это был Hash Runner, участники которого занимались взломом хэшей.

На подобных соревнованиях сохраняется, как правило, господства ряда отдельных команд: Hashcat [3], Inside Pro [4], john-users [5]… И не удивительно, поскольку это сообщества разработчиков, тестировщиков и пользователей, использующих наиболее популярные инструменты для взлома хэшей. Секрет успеха — не только в огромном опыте, хорошо подготовленных командах и доступе к внушительным вычислительным ресурсам, но и в возможности «на лету» модифицировать инструментарий — в зависимости от текущих потребностей.

Вышеперечисленные команды приняли активное участие в конкурсе Hash Runner на PHDays 2012. Два дня участники сражались за главный приз — видеокарту AMD Radeon HD 7970 (конкурс стартовал в 10:00 30 мая и закончился в 18:00 31 мая).

Правила

К конкурсу допускался любой интернет-пользователь, и в конечном итоге в соревновании сошлись 19 участников из разных стран.

Конкурсантам предлагался перечень хэш-функций, сгенерированных по различным алгоритмам (MD5, SHA-1, BlowFish, GOST3411 и др.). Очки за каждый взломанный хэш начислялись в зависимости от сложности алгоритма, правил генерации и использованного словаря. Чтобы стать победителем, нужно было набрать как можно больше очков за ограниченное время, обогнав всех конкурентов.

Участники

В конкурсе приняли участие как представители России, так и зарубежные хакеры. Борьба развернулась главным образом между командами InsidePro Team 2012, Teardrop и Xanadrel.

Стратегии

Для успешного прохождения конкурса участникам необходимо было понять, по каким правилам были сгенерированы пароли. Для их генерации использовались словари на разных языках, а также словари с именами. Правило, которое первым подобрали участники, было повторение слова из словаря, например:

fayettefayette

jeweljewel

hamlethamlet

Каждый тип хэшей содержал некоторое количество паролей, сгенерированных по одним и тем же правилам. Подобрав пароль к хэшу, зашифрованному простым алгоритмом, и поняв алгоритм генерации, можно было применить полученные знания к остальному списку и подобрать пароли к более сложным хэшам.

Скрупулезный анализ правил и закономерностей в конечном итоге позволил тройке лидеров далеко оторваться от преследователей.

Команды использовали разные тактики: кто-то старался подобрать пароли к наиболее сложным хэшам и получить больше очков, а кто-то наоборот пытался взять количеством и «брутил» легкие хэши.

Xanadrel (Франция), который раньше выступал в составе команды Hashcat, в этот раз решил испытать себя в качестве человека-оркестра и принял участие в конкурсе в одиночку.

Используемое участником аппаратное обеспечение: PC (i7 950, 1x 5770 и 1x 7970) и i5 2300k core для 4 LM хэшей. Софт:

- Hashcat;

- oclHashcat-plus;

- ophcrack;

- rcracki_mt;

- passwordspro;

- maskprocessor.

Взлом паролей производился с помощью атак перебором по словарю с составлением basic/common-правил в Hashcat и passwordspro для GOST-хэшей. За весь конкурс участнику не удалось взломать ни одного хэша DES, phpbb3, ssha или WordPress (они имели необычную длину и их не удалось взломать с помощью Hashcat).

Уже под конец конкурса Xanadrel [6] вспомнил о брутфорсе и с его помощью добыл парочку паролей вида 6{x#_a или 9Mv)0. Попадались пароли в форме ddyyyy (например, «08march1924»): для таких случаев пришлось создать правила для добавления или удаления года (дня) и отдельный файл с названиями месяцев.

Оригинал райтапа Xanadrel [7] [eng]

В отличие от Xanadrel [6], который сражался в одиночку, парни из команды Insidepro [8] работали сообща. Их стратегия была проста: пытаться атаковать любой алгоритм при первом удобном случае с использованием любых техник (читай: брутфорс, словари).

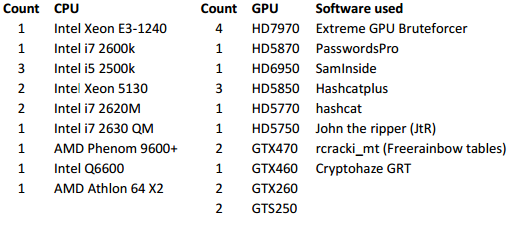

Список аппаратного и программного обеспечения, используемого командой:

Примечание: поскольку участники команды ломали хэши не все сразу, а по очереди, то перечисленное программное и аппаратное обеспечение использовалось не одновременно, а в разные моменты в ходе соревнования.

Ребята полагались в первую очередь на ПО своей разработки — InsidePro’s Extreme GPU Bruteforcer и PasswordsPro, поскольку они поддерживали хэши WordPress «без соли» — уже из коробки. Однако один из членов команды прямо в ходе конкурса смог пропатчить JtR для поддержки хэшей без соли, что дало возможность атаковать подобные хэши еще успешнее.

Подробности прохождения конкурса в райтапе [9] [eng] команды Insidepro [8].

Еще одним лидером соревнования стала команда Teardrop, которая была образована специально для участия в конкурсе теми участниками команды Hashcat [10], кто смог принять в нем участие. Для работы ребята использовали следующее ПО:

- Hashcat;

- oclHashcat-plus;

- oclHashcat-plus custom build to crack saltless PHPass and DCC2;

- Hashcat-utils and Maskprocessor;

- John the Ripper;

- rcracki_mt for LM;

- PasswordsPro for GOST.

В ходе конкурса участникам команды пришлось вносить изменения в код утилит oclHashcat-plus и John the Ripper, чтобы загружались PHPass- и BFcypt-хэши соответственно. Подробности — в посте на форуме команды Hashcat [11].

Статистика

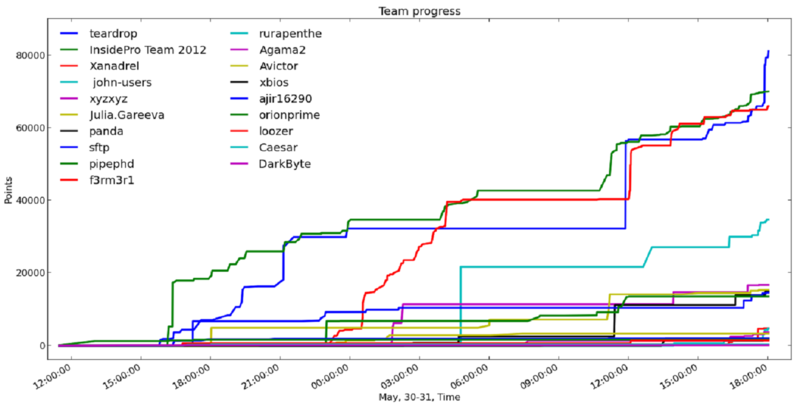

Немного красивых графиков. Вот так выглядит график прогресса участников конкурса по времени.

Отметим, что в подобных конкурсах команды часто ждут и до последнего не отправляют ответы, чтобы дезориентировать других участников.

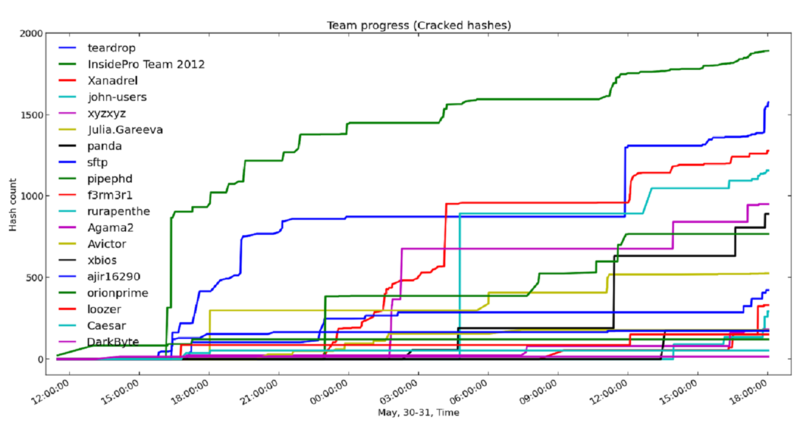

Прогресс команд по взломанным хэшам:

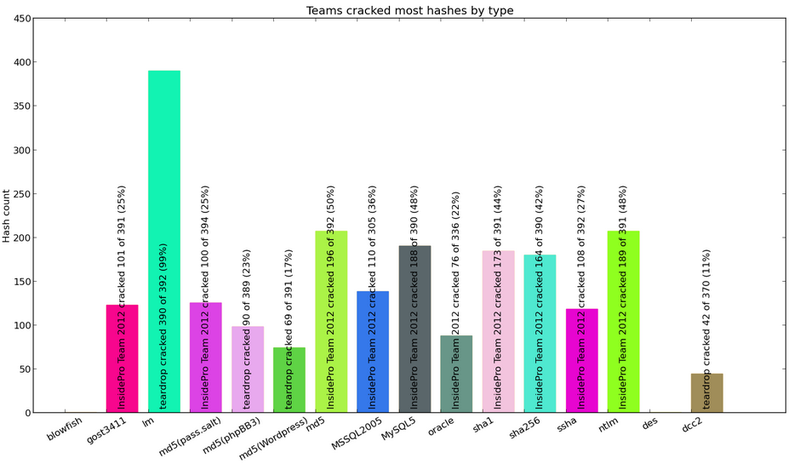

Типы хэшей, которые лучше всего поддавались участникам:

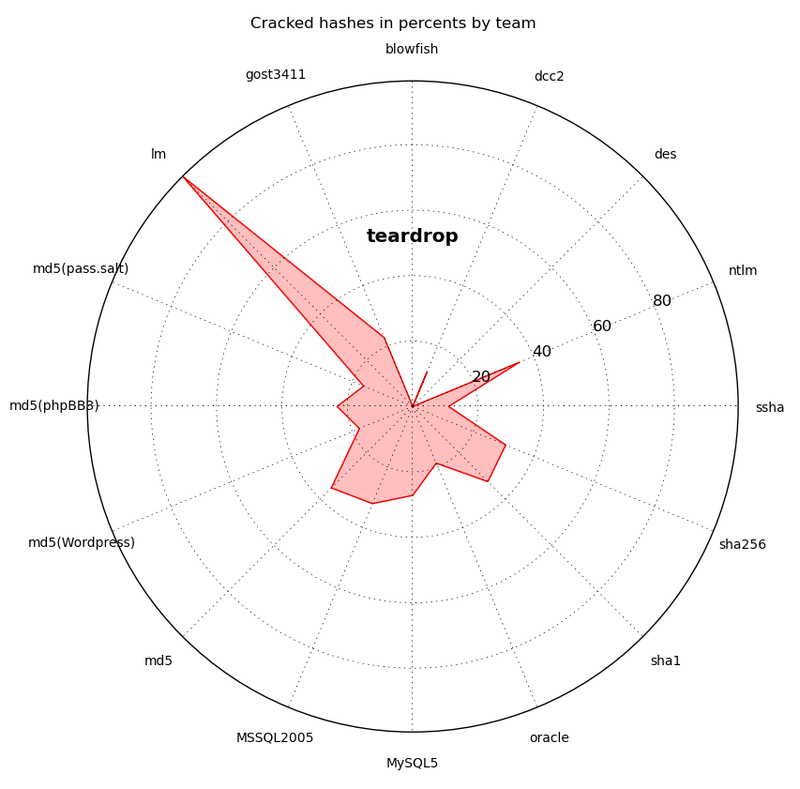

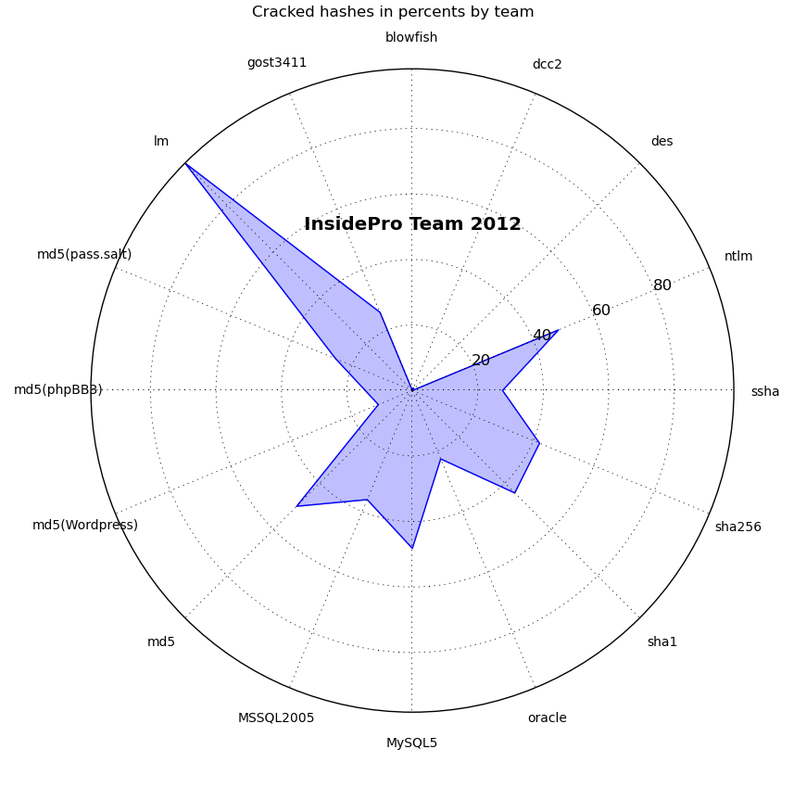

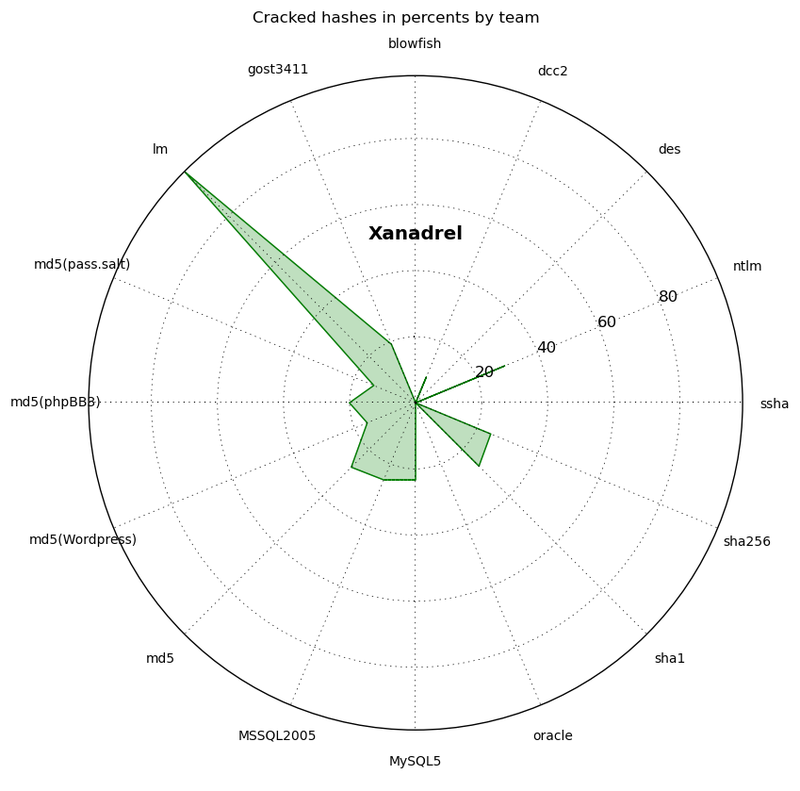

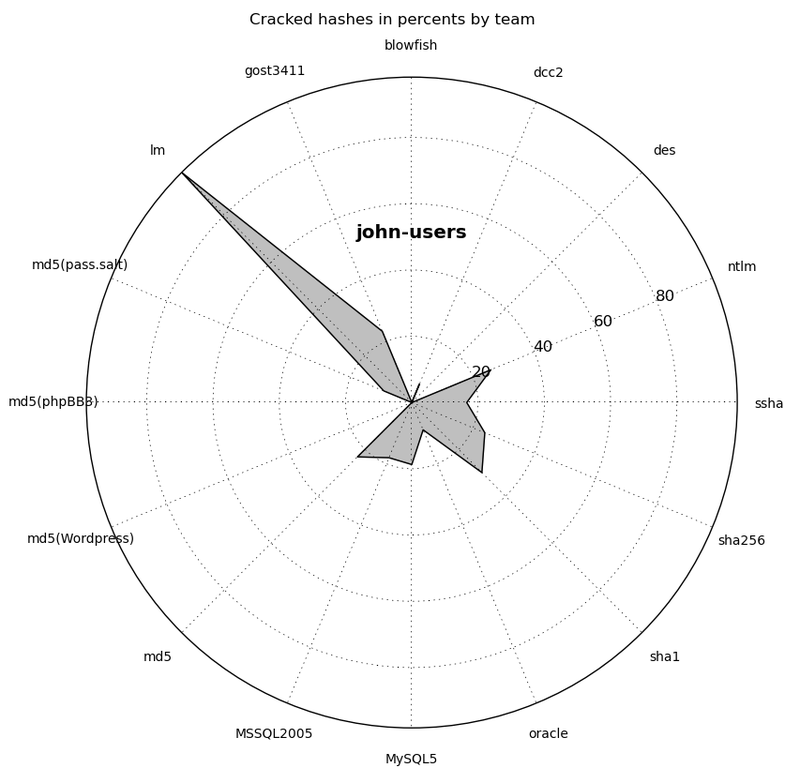

Взломанные хэши лучших пяти команд

Teardrop

InsidePro Team 2012

Xanadrel

John-users

Xyzxyz

Победители

Концовка конкурса получилась крайне напряженной: победитель определился за считаные минуты до завершения соревнования. Участники останавливали свои программы за несколько минут до конца, и отправляли те пароли, которые успели подобрать.

Долгое время лидировала команда InsidePro Team 2012, но ребята из Teardrop сумели вырвать победу и оторваться на 11 000 очков. Пьедестал почета выглядит так:

- Teardrop (Hashcat) [10]

- InsidePro Team 2012 [8]

- Xanadrel [6]

Стоит отметить, что победители смогли подобрать пароли лишь к 11% всех хэшей соревнования.

Все участники конкурса получили памятные подарки от организаторов форума и спонсоров мероприятия. Специальный приз — видеокарта AMD Radeon HD 7970 — достался чемпионам из Teardrop (Hashcat). Еще раз поздравляем!

P. S. В официальном блоге форума PHDays размещены ссылки на видео [12] докладов и слайды [13] презентаций.

Автор: ptsecurity

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/vzlom/10941

Ссылки в тексте:

[1] Image: http://habrahabr.ru/company/pt/blog/147271/

[2] PHDays 2012: http://www.phdays.ru/

[3] Hashcat: http://hashcat.net/forum/

[4] Inside Pro: http://forum.insidepro.com/

[5] john-users: http://www.openwall.com/lists/john-users/

[6] Xanadrel: http://twitter.com/#!/xanadrel

[7] Оригинал райтапа Xanadrel: http://xanadrel.blogspot.fr/2012/06/phd-hash-runner-contest.html

[8] Insidepro: http://www.insidepro.com/

[9] райтапе: http://phdays.com/program/contests/hashrunner/stat/images/writeup_insidepro.pdf

[10] Hashcat: http://hashcat.net/

[11] форуме команды Hashcat: http://hashcat.net/forum/thread-1246.html

[12] видео: http://phdays-ru.blogspot.com/2012/06/positive-hack-days-2012.html

[13] слайды: http://phdays-ru.blogspot.com/2012/06/positive-hack-days-2012_21.html

Нажмите здесь для печати.