День рождения Ади Шамира. Визуальная, геометрическая и нейрокриптография

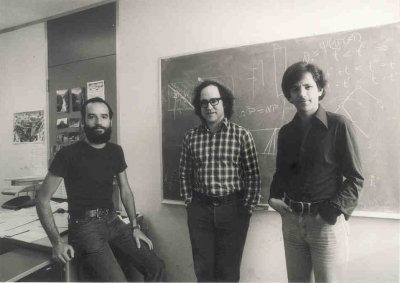

Шамир — это S в RSA

Вот такой он забавный, с акцентом, уже 62-х летний «патриарх израильской криптографии»

Что здесь зашифровано?

Под катом некоторые достижения именинника

в 1977 году совместно с Рональдом Ривестом и Леонардом Адлеманом он разработал знаменитую криптосхему с открытым ключом RSA

1979 Схема разделения секрета Шамира [1]

1984 ID-based encryption [2]

1988 Протокол Фиата — Шамира [3]

1990 Разработал ректа дифференциальный криптоанализ [4]

1994 Визуальная криптография [5], позволяющая шифровать визуальную информацию(картинки, текст) при помощи механических действий, не требующих компьютер

еще

Сайт с реализованным приложением здесь [6].

1996 Геометрическая криптография [7], основанная на сложности решения геометрических задач (например, трисекции угла [8] при помощи циркуля и линейки). Статья [9]

1998 Стеганографическая файловая система [10]

1998 Impossible differential cryptanalysis [11]

2001 Ring signature [12]

2002 T-function [13]

2002 Анализ нейрокриптографии [14]

2006 Взлом RFID

«Используя направленную антенну и цифровой осциллограф, Шамир снимал показания потребления электроэнергии RFID-чипами и обнаружил характерные для правильных и неправильных битов пароля флуктуации. «Мы можем отследить, когда чип, образно говоря, «оказывается недовольным» посылкой «неправильного» бита – в такие моменты его энергопотребление возрастает», – говорит проф. Шамир. – «Создание целостной и законченной картины реакций чипов на разные сигналы, таким образом, не является такой уж сложной проблемой».

2008 Кубические атаки [15]

«Кубическая» атака может быть успешно применена к генераторам псевдо-случайных чисел, используемым в телефонах сетей системы GSM и устройствах Bluetooth. Уязвимы также сотовые телефоны и устройства RFID, использующие потоковые шифры» Брюс Шнаер

2012 78% заработанных BTC остаются лежать на кошельках без движения и никогда не поступают в оборот.

Анализ транзакций BTC [16]

Количественный анализ полного графа транзакций Bitcoin [17]

2013 Акустический взлом RSA [18]

«Многие компьютеры издают высокочастотный звук во время работы, из-за вибраций в некоторых электронных компонентах, — объясняет Ади Шамир. — Эти акустические эманации больше, чем назойливый писк: они содержат информацию о запущенном программном обеспечении, в том числе о вычислениях, связанных с безопасностью»

Конференция RSA 2013

Я определённо думаю, что криптография становится менее важной. В реальности, даже самые защищённые компьютерные системы в самых изолированных местах оказались взломаны в течение последних лет с помощью ряда атак APT (Advanced Persistent Threat, атаки с господдержкой) или других продвинутых техник. Нам нужно переосмыслить, как мы выстраиваем защиту.» Заметка в Хакер [19]е

2014 самая свежая статья от Ади Шамира: «Get your hands off my laptop: physical side-channel key-extraction attacks on PCs»

Ади Шамир: «Кроме акустики, подобную атаку можно осуществлять, замеряя электрический потенциал компьютерного корпуса. Для этого соответствующим образом экипированному злоумышленнику достаточно дотронуться до проводящих деталей корпуса голой рукой либо подключиться к контактам заземления на другом конце кабеля VGA, USB или Ethernet».(2013)

О чем говорится в статье мы узнаем в сентябре 2014 [20]

RSA Conference 2014

PS

Автор: MagisterLudi

Источник [21]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/vzlom/64214

Ссылки в тексте:

[1] Схема разделения секрета Шамира: http://ru.wikipedia.org/wiki/%D0%A1%D1%85%D0%B5%D0%BC%D0%B0_%D1%80%D0%B0%D0%B7%D0%B4%D0%B5%D0%BB%D0%B5%D0%BD%D0%B8%D1%8F_%D1%81%D0%B5%D0%BA%D1%80%D0%B5%D1%82%D0%B0_%D0%A8%D0%B0%D0%BC%D0%B8%D1%80%D0%B0

[2] ID-based encryption: http://en.wikipedia.org/wiki/ID-based_encryption

[3] Протокол Фиата — Шамира: http://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%BE%D1%82%D0%BE%D0%BA%D0%BE%D0%BB_%D0%A4%D0%B8%D0%B0%D1%82%D0%B0_%E2%80%94_%D0%A8%D0%B0%D0%BC%D0%B8%D1%80%D0%B0

[4] дифференциальный криптоанализ: http://ru.wikipedia.org/wiki/%D0%94%D0%B8%D1%84%D1%84%D0%B5%D1%80%D0%B5%D0%BD%D1%86%D0%B8%D0%B0%D0%BB%D1%8C%D0%BD%D1%8B%D0%B9_%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B0%D0%BD%D0%B0%D0%BB%D0%B8%D0%B7

[5] Визуальная криптография: http://en.wikipedia.org/wiki/Visual_cryptography

[6] здесь: http://www-ti.informatik.uni-tuebingen.de/~borchert/Troja/studdiplchrist/indexEN.php#

[7] Геометрическая криптография: http://en.wikipedia.org/wiki/Geometric_cryptography

[8] трисекции угла: http://ru.wikipedia.org/wiki/%D0%A2%D1%80%D0%B8%D1%81%D0%B5%D0%BA%D1%86%D0%B8%D1%8F_%D1%83%D0%B3%D0%BB%D0%B0

[9] Статья: http://people.csail.mit.edu/rivest/BurmesterRivestShamir-geometric.pdf

[10] Стеганографическая файловая система: http://en.wikipedia.org/wiki/Steganographic_file_system

[11] Impossible differential cryptanalysis: http://en.wikipedia.org/wiki/Impossible_differential_cryptanalysis

[12] Ring signature: http://en.wikipedia.org/wiki/Ring_signature

[13] T-function: http://en.wikipedia.org/wiki/T-function

[14] Анализ нейрокриптографии: http://link.springer.com/chapter/10.1007%2F3-540-36178-2_18#page-1

[15] Кубические атаки: http://en.wikipedia.org/wiki/Cube_attack

[16] Анализ транзакций BTC: http://eprint.iacr.org/2012/584.pdf

[17] Количественный анализ полного графа транзакций Bitcoin: https://www.pgpru.com/biblioteka/statji/btcgraphanalysis

[18] Акустический взлом RSA: http://habrahabr.ru/post/206572/

[19] Хакер: http://xakep.ru/news/60188/

[20] сентябре 2014: http://www.chesworkshop.org/ches2014/

[21] Источник: http://habrahabr.ru/post/228833/

Нажмите здесь для печати.