Уязвимость MS Word эксплуатируется in-the-wild

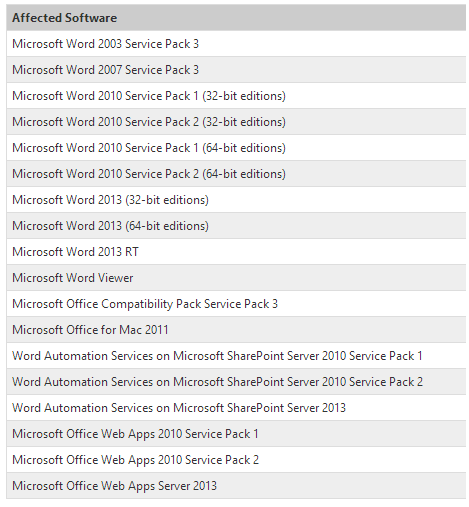

Microsoft сообщает (SA 2953095 [1]), что новая memory-corruption cross-Word (2003-2007-2010-2013) 0day уязвимость CVE-2014-1761 используется злоумышленниками для удаленного исполнения кода (Remote Code Execution) в направленных атаках. Атакующие используют специальным образом подготовленный RTF файл для исполнения кода через уязвимую версию MS Word, либо при просмотре сообщения с таким документом в Microsoft Outlook. В атаках были замечены эксплойты для MS Word 2010, хотя уязвимость присутствует во всех поддерживаемых MS версиях.

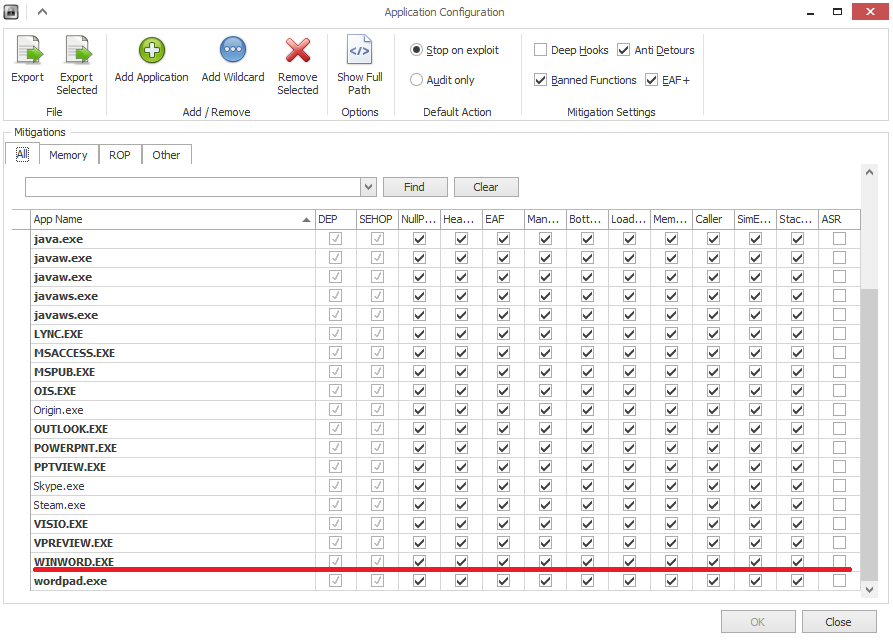

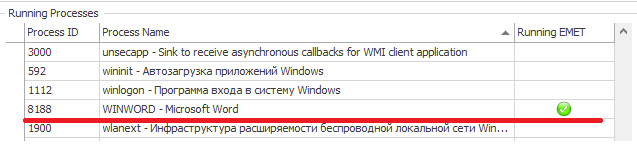

Компания рекомендует воспользоваться выпущенным средством Fix it, которое доступно по этой ссылке [2]. Кроме этого, пользователи EMET с настроенной защитой на MS Word защищены от действий эксплойта к этой уязвимости. Настройки EMET v4.1 [3] (последняя release-версия) по умолчанию уже включают процесс Word в список защищаемых. Это можно проверить через настройку Apps. Также можно воспользоваться EMET v5 Technical Preview [4] для защиты.

Рис. Список защищаемых EMET процессов (настройка Apps).

Рис. Помеченный как защищаемый процесс Word в списке процессов EMET.

Рис. Список уязвимого ПО.

Автор: esetnod32

Источник [5]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/windows/57695

Ссылки в тексте:

[1] SA 2953095: http://blogs.technet.com/b/msrc/archive/2014/03/24/microsoft-releases-security-advisory-2953095.aspx

[2] ссылке: https://support.microsoft.com/kb/2953095

[3] EMET v4.1: http://www.microsoft.com/en-us/download/details.aspx?id=41138

[4] EMET v5 Technical Preview: http://www.microsoft.com/en-us/download/details.aspx?id=41963

[5] Источник: http://habrahabr.ru/post/216949/

Нажмите здесь для печати.