Microsoft и Adobe выпустили набор обновлений, август 2014

Компания Microsoft выпустила набор обновлений для своих продуктов, которые закрывают 37 уникальных уязвимостей в таких продуктах как Windows, Internet Explorer, .NET Framework, SQL Server, OneNote и SharePoint. Два обновления имеют статус Critical и еще семь статус Important. Microsoft также обновила Security Advisory 2755801 [1] в связи с выпуском новой версии проигрывателя Flash Player в составе Internet Explorer. Как обычно, одно из обновлений — MS14-051 [2] исправляет значительное количество критических Remote Code Execution уязвимостей (26) во всех поддерживаемых версиях IE 6-11 для W2k3+. Уязвимости могут использоваться атакующими для проведения атак типа drive-by download и скрытной установки вредоносного кода в систему. Для применения обновления нужна перезагрузка.

Как мы уже писали [3] несколько дней назад, в этом patch tuesday Microsoft добавила очередную опцию безопасности для Internet Explorer под названием Out-of-date ActiveX control blocking, которая будет блокировать воспроизведение содержимого веб-страницы через устаревшие элементы управления ActiveX (плагины IE). Пока речь идет только о плагине Oracle Java, на устаревшие версии которого приходится большая часть эксплойтов для установки вредоносных программ в систему. Позднее для этой опции безопасности может быть добавлена поддержка блокирования Adobe Flash Player и MS Silverlight. В этом месяце Microsoft также анонсировала [4] завершение поддержки небезопасных версий Internet Explorer и устаревших версий .NET Framework [5] в начале 2016 г.

Обновление MS14-043 [6] исправляет одну RCE уязвимость CVE-2014-4060 в компоненте Windows Media Center для Windows Vista-Seven-8-8.1. Уязвимость присутствует в библиотеке MCPlayer.dll, которая неправильно работает с памятью после освобождения объекта CSyncBasePlayer (use-after-free). Атакующие могут исполнить код через специальным образом сформированный документ Office, который включает в себя содержимое для вызова компонента Windows Media Center. Вредоносный документ может быть размещен на специальном сайте, куда будет перенаправлен пользователь, либо вложение с таким документом может быть отправлено пользователю на электронную почту. Critical. Exploitation Less Likely.

Обновление MS14-044 [7] исправляет две уязвимости типа Elevation of Privelege и Denial of Service в продукте SQL Server версий 2008-2014. Речь идет о компонентах SQL Server Master Data Services и SQL Server relational database management system. Атакующие могут поднять свои привилегии в системе используя одну из уязвимостей используя специальный client-side скрипт, размещенный на своем сайте, при использовании пользователем Internet Explorer для посещения сайта (через XSS, SQL Master Data Services XSS Vulnerability — CVE-2014-1820). В другом случае (SQL Server Stack Overrun Vulnerability — CVE-2014-4061) атакующие могут отправить специальным образом сформированный запрос на языке Transact-SQL для сервера SQL, что приведет к его зависанию. Important.

Обновление MS14-045 [8] исправляет три уязвимости типа Elevation of Privelege в системных компонентах всех поддерживаемых версий Windows. Речь идет об уязвимостях в таких системных компонентах как драйвер режима ядра подсистемы Windows (win32k.sys), драйвер DirectX (Dxgkrnl.sys) и GDI (Gdi32.dll). Уязвимость CVE-2014-0318 присутствует в win32k.sys и может быть использована атакующими для исполнения своего кода в режиме ядра в обход ограничений Windows (user-mode restrictions escape). Вторая уязвимость CVE-2014-1819 также присутствует в Win32k (Font Double-Fetch Vulnerability) и связана с неправильной обработкой драйвером дескрипторов на объекты, извлеченные из файлов шрифтов. Третья уязвимость CVE-2014-4064 имеет тип Information Disclosure и может быть использована атакующими для получения информации об адресах объектов в системной памяти (Windows Kernel Pool Allocation Vulnerability). Important.

Обновление MS14-046 [9] исправляет уязвимость типа «Security Feature Bypass» (.NET ASLR Vulnerability – CVE-2014-4062) в версиях .NET Framework от 2.0 SP2 до 3.5.1. Уязвимость может использоваться атакующими для обхода ASLR совместно с другой RCE уязвимостью, т. е. может значительно облегчить атакующим возможность удаленной установки кода в систему через библиотеку .NET, скомпилированную без поддержки ASLR. Important. Exploitation Less Likely.

Обновление MS14-047 [10] исправляет одну уязвимость CVE-2014-0316 типа «Security Feature Bypass» в компоненте Microsoft Local RPC (Rpcrt4.dll) на Windows 7+. Уязвимость заключается в ошибочном механизме освобождения памяти сообщения на стороне Local RPC-сервера (через функцию Rpcrt4.dll), которое сервер помечает как некорректное. Ошибка в реализации позволяет атакующему заполнить виртуальное адресное пространство целевого процесса (сервера) однотипными сообщениями, что, в свою очередь, может привести к обходу ASLR через удаленный memory-spray. Important. Exploitation Unlikely.

Обновление MS14-048 [11] закрывает одну RCE уязвимость в продукте OneNote 2007 SP3. Атакующие могут удаленно исполнить код через специальным образом сформированный файл OneNote. Important. Exploitation Less Likely.

Обновление MS14-049 [12] закрывает одну уязвимость типа Elevation of Privilege в компоненте Windows Installer всех поддерживаемых выпусков Windows. Атакующие могут воспользоваться этой уязвимостью (Windows Installer Repair Vulnerability — CVE-2014-1814) для поднятия своих привилегий в системе через специальным образом скомпилированное приложение, которое пытается исправить установку другого приложения с использованием Windows Installer API. Обновление адресуется к таким системным файлам как Msi.dll, Msimsg.dll и Appinfo.dll. Exploitation Less Likely.

Обновление MS14-050 [13] закрывает одну Elevation of Privilege уязвимость в продукте Microsoft SharePoint Server 2013. Атакующий, который имеет на руках учетные данные для входа в аккаунт на сервере, может использовать специальным образом скомпилированное приложение для запуска вредоносного JavaScript для пользователя, который посещает сайт под управлением SharePoint. Important. Exploitation Less Likely.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

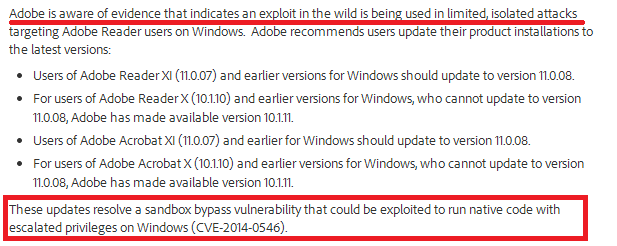

Компания Adobe выпустила обновления безопасности для своих продуктов Flash Player (APSB14-18 [14]) и Reader, Acrobat (APSB14-19 [15]). Обновление APSB14-19 исправляет эксплуатируемую in-the-wild уязвимость, которая используется атакующими для обхода механизма sandbox, используемого в актуальной версии Adobe Reader XI. Эта версия Reader по умолчанию запускается в т. н. защищенном sandboxing-режиме и изолирует процесс, в контексте которого просматривается PDF, от системных операций через Deny SID в маркере доступа и специальный объект-задание (как в случае с sandboxing у Google Chrome). Уязвимость позволяет обходить эти ограничения и исполнять произвольный код с высокими привилегиями (sandbox protection bypass).

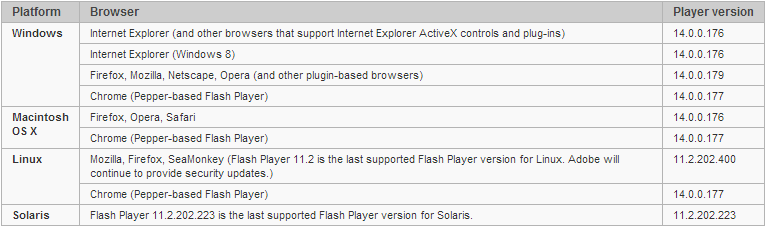

Мы рекомендуем обновить используемый вами Flash Player как можно скорее. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801 [16]. Проверьте вашу версию Flash Player на актуальность здесь [17], ниже в таблице указаны эти версии для различных браузеров.

be secure.

Автор: esetnod32

Источник [18]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/windows/67414

Ссылки в тексте:

[1] Security Advisory 2755801: https://technet.microsoft.com/en-us/library/security/2755801.aspx

[2] MS14-051: https://technet.microsoft.com/library/security/MS14-051

[3] писали: http://habrahabr.ru/company/eset/blog/232567/

[4] анонсировала: http://habrahabr.ru/company/eset/blog/232779/

[5] .NET Framework: http://blogs.msdn.com/b/dotnet/archive/2014/08/07/moving-to-the-net-framework-4-5-2.aspx

[6] MS14-043: https://technet.microsoft.com/library/security/ms14-043

[7] MS14-044: https://technet.microsoft.com/library/security/MS14-044

[8] MS14-045: https://technet.microsoft.com/library/security/MS14-045

[9] MS14-046: https://technet.microsoft.com/library/security/MS14-046

[10] MS14-047: https://technet.microsoft.com/library/security/MS14-047

[11] MS14-048: https://technet.microsoft.com/library/security/MS14-048

[12] MS14-049: https://technet.microsoft.com/library/security/MS14-049

[13] MS14-050: https://technet.microsoft.com/library/security/MS14-050

[14] APSB14-18: http://helpx.adobe.com/security/products/flash-player/apsb14-18.html

[15] APSB14-19: http://helpx.adobe.com/security/products/reader/apsb14-19.html

[16] 2755801: http://technet.microsoft.com/en-us/security/advisory/2755801

[17] здесь: http://www.adobe.com/software/flash/about/

[18] Источник: http://habrahabr.ru/post/233185/

Нажмите здесь для печати.