Яндекс не считает Tabnabbing уязвимостью

Что такое Tabnabbing?

Про это написано уже множество статей, например, эта [1] и на OWASP [2].

Если вкратце — управление вкладкой браузера через дочернюю вкладку, открытую с target="_blank". Установив ссылку на внешний сайт с target="_blank", сайт будет иметь доступ к window.opener, через который можно сменить location у вкладки, с которой ведет ссылка. Все крупные сервисы, разрешающие вставлять ссылки, защищают пользователя от такого поведения через добавление rel=«noopener» или прокси-страницу.

Да даже когда такая была в Яндекс.Почте — ее признали и закрыли.

Но не в Турбо-страницах

Отправил репорт о том, что все ссылки, вставленные в турбо-страницу, уязвимы к tabnabbing — в контенте и в меню. Владелец сайт может вставить туда любые ссылки. И самое главное — турбо-страницы показываются преимущественно мобильным клиентам, которые в большей мере подвержены обману через эту уязвимость, т.к. часто не видят урл страницы из-за минималистичного интерфейса.

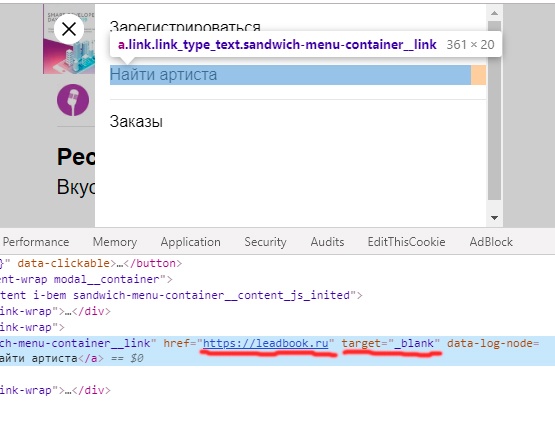

Пример уязвимой ссылки в меню:

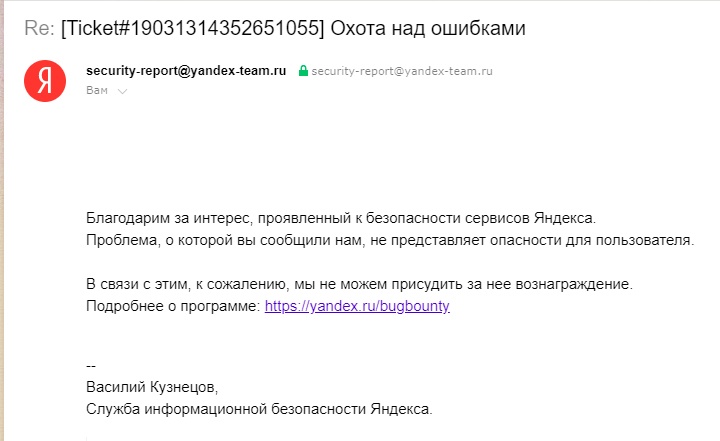

На что получил такой ответ (спустя два месяца и просьбы ответить в твиттере):

И чем это плохо?

Хоть это поведение и описано в спецификации, оно крайне не очевидно для пользователя. Пользователь не ожидает, что вкладка, с которой он перешел, может измениться.

В лучшем случае турбо-страница сменится огромным порно-баннером, а в худшем — копией турбо-страницы с формой ввода логина-пароля, например. Огромный простор для фишинга!

Как и в остальном мире, я считаю, что это уязвимость.

А как думаете Вы?

Автор: NikitchenkoSergey

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/yandeks/318479

Ссылки в тексте:

[1] эта: https://habr.com/ru/post/282880/

[2] OWASP: https://www.owasp.org/index.php/Reverse_Tabnabbing

[3] Источник: https://habr.com/ru/post/453024/?utm_campaign=453024

Нажмите здесь для печати.