Security Week 41: больше уязвимостей в SIM-картах, дешифрование PDF

На прошлой неделе получила развитие история про атаки на уязвимый софт в SIM-картах. Обнаруженная ранее [1] активно эксплуатируемая атака SimJacker оказалась не единственной. Исследователи из компании Ginno Security сообщили о похожей проблеме в компоненте Wireless Internet Browser (новость [2], пост [3] в блоге компании). Хотя уязвимость в WIB сложнее в эксплуатации, чем проблема в S@T Browser, метод похож: присылаем подготовленную SMS, которая без ведома владельца позволяет совершить звонок, отправить сообщение или получить IMEI телефона.

На прошлой неделе получила развитие история про атаки на уязвимый софт в SIM-картах. Обнаруженная ранее [1] активно эксплуатируемая атака SimJacker оказалась не единственной. Исследователи из компании Ginno Security сообщили о похожей проблеме в компоненте Wireless Internet Browser (новость [2], пост [3] в блоге компании). Хотя уязвимость в WIB сложнее в эксплуатации, чем проблема в S@T Browser, метод похож: присылаем подготовленную SMS, которая без ведома владельца позволяет совершить звонок, отправить сообщение или получить IMEI телефона.

Первый репорт об уязвимости в S@T Browser вообще выглядел довольно странно: о проблеме сообщает единственная компания, потенциальный ущерб оценить сложно, а оценка количества подверженных устройств выглядит преувеличенной: сотни миллионов. Поэтому в исследовании Ginno Security важна даже не сама уязвимость, а подтверждение актуальности проблемы из второго источника. Впрочем, еще один эксперт по безопасности мобильной связи, Карстен Нол, считает, что атаки такого плана слишком сложны для массовой эксплуатации: проще клонировать SIM-карту методами социальной инженерии или воспользоваться уязвимостями протокола SS7, по которому взаимодействуют между собой операторы.

В Ginno Security утверждают, что обнаружили уязвимость в Wireless Internet Browser еще в 2015 году, но не стали публиковать эту информацию. Дело в том, что уязвимости подобного плана сложно «закрыть»: для этого нужно заменить SIM-карту на другую, без проблемного кода.

Сколько SIM-карт реально подвержены хотя бы одной из двух обнаруженных атак? Ginno Security снова приводят грубую оценку в «сотни миллионов» абонентских устройств. Более точные цифры дает исследование компании SRLabs [4]. Специалисты из этой команды собрали данные с более чем 800 SIM-карт различных операторов из разных стран. Выяснилось, что большинство операторов больше не включают уязвимые компоненты. Только на 9,4% SIM-карт установлен S@T Browser, причем реально уязвимы 5,6% от общего числа исследованных карт (они не имеют даже базовых средств защиты, которые усложняют атаку). На 10,7% карт установлен Wireless Internet Browser, 3,5% уязвимы. Всего уязвимыми были признаны 9,1% SIM-карт. Вроде немного, но если экстраполировать результаты исследования на весь рынок мобильной связи, мы как раз и получим те самые сотни миллионов абонентов.

Как часто уязвимость эксплуатируется? Для оценки SRLabs использовала ПО для смартфонов [5], которое способно детектировать ряд служебных SMS, обращающихся напрямую к компонентам на SIM-карте. Данные, собираемые с полумиллиона устройств, выявили потенциальную атаку на 8 пользователей, которым было прислано 29 «подготовленных» сообщений. Большинство пострадавших находились в Латинской и Южной Америке. SRLabs также разрабатывает [4] и распространяет с исходными кодами ПО для проверки SIM-карт на наличие уязвимых компонентов (и не только), но для его работы требуется специальное оборудование.

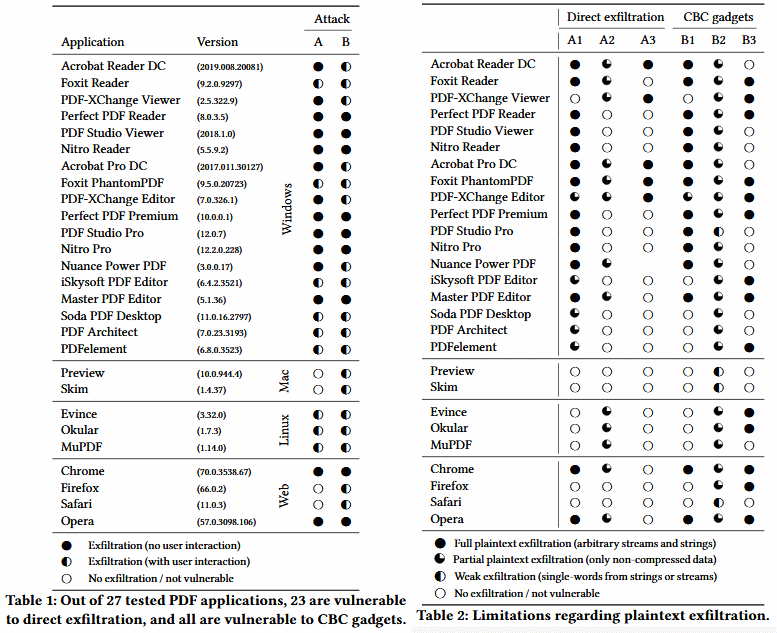

Исследователи из двух университетов в Германии показали (новость [15], исследование [16]) практическую атаку на зашифрованные PDF-файлы, которая не зависит от используемого ПО для просмотра документов. Одинаково подвержены как Adobe Reader, так и просмотрщик PDF в браузере Google Chrome. Уязвимость обнаружена в самом стандарте PDF, описывающем также процесс шифрования и дешифрования документов, чтобы обеспечить совместимость между разными вариантами клиентского ПО.

Проблема, впрочем, не затрагивает сам метод шифрования: для эксплуатации уязвимости атакующему требуется, чтобы PDF открыл законный владелец, знающий пароль. А вот дальше задействуются предусмотренные стандартом интерактивные инструменты. Например, можно встроить в документ форму, в которую содержимое документа будет вставлено после дешифровки и отправлено злоумышленнику. Аналогичным образом можно внедрить гиперссылку или код JavaScript. Последний сценарий некоторые просмотрщики PDF блокируют, но если защиты нет, текст опять же отправляется атакующему.

Всего было обнаружено шесть различных способов эксфильтрации дешифрованного контента. Во всех случаях злоумышленник должен получить доступ к зашифрованному файлу, модифицировать открытую часть документа и отправить PDF жертве. Тестирование распространенных просмотрщиков PDF показало, что для каждого можно найти как минимум один метод эксфильтрации расшифрованного содержимого.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab

Источник [17]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/332391

Ссылки в тексте:

[1] Обнаруженная ранее: https://habr.com/ru/company/kaspersky/blog/467639/

[2] новость: https://threatpost.ru/wibattack-a-sim-card-vulnerability-similar-to-simjack/34299/

[3] пост: https://ginnoslab.org/2019/09/21/wibattack-vulnerability-in-wib-sim-browser-can-let-attackers-globally-take-control-of-hundreds-of-millions-of-the-victim-mobile-phones-worldwide-to-make-a-phone-call-send-sms-to-any-phone-numbers/

[4] SRLabs: https://opensource.srlabs.de/projects/simtester

[5] ПО для смартфонов: https://opensource.srlabs.de/projects/snoopsnitch

[6] @acm_ccs: https://twitter.com/acm_ccs?ref_src=twsrc%5Etfw

[7] @jensvoid: https://twitter.com/jensvoid?ref_src=twsrc%5Etfw

[8] @Murgi: https://twitter.com/Murgi?ref_src=twsrc%5Etfw

[9] @v_mladenov: https://twitter.com/v_mladenov?ref_src=twsrc%5Etfw

[10] @CheariX: https://twitter.com/CheariX?ref_src=twsrc%5Etfw

[11] @JoergSchwenk: https://twitter.com/JoergSchwenk?ref_src=twsrc%5Etfw

[12] #PDFex: https://twitter.com/hashtag/PDFex?src=hash&ref_src=twsrc%5Etfw

[13] pic.twitter.com/1LjaHijRGs: https://t.co/1LjaHijRGs

[14] September 30, 2019: https://twitter.com/seecurity/status/1178599911903956992?ref_src=twsrc%5Etfw

[15] новость: https://threatpost.ru/pdfex-poc-attack/34313/

[16] исследование: https://www.pdf-insecurity.org/

[17] Источник: https://habr.com/ru/post/470489/?utm_source=habrahabr&utm_medium=rss&utm_campaign=470489

Нажмите здесь для печати.