Security Week 04: криптопроблемы в Windows 10

Главной новостью прошлой недели стала уязвимость в криптобиблиотеке Windows, связанная с некорректной проверкой цифровых сертификатов. Проблема была закрыта кумулятивным патчем, вышедшим во вторник, 14 января. По данным Microsoft, реальных атак до раскрытия информации замечено не было. Уязвимость, кажется, впервые в истории обнаружило американское Агентство Национальной Безопасности. Точнее, АНБ наверняка занимается поиском уязвимостей и (возможно) их эксплуатацией на регулярной основе, а вот открытая передача информации вендору от имени АНБ происходит в первый раз.

Уязвимость затрагивает самые свежие версии Windows 10 и Windows Server 2016/2019. По шкале CVSSv3 она оценивается в 8,1 балла — достаточно серьезно, но бывали события и похуже. Для непропатченной системы она открывает возможность проведения весьма правдоподобной MiTM-атаки. То есть можно направить пользователя на поддельный веб-сайт так, что браузер даже не будет ругаться на отсутствие или некорректность сертификата. Аналогичным образом софт с поддельным сертификатом будет определен как легитимный. Это не так опасно, как ранее обнаруженные уязвимости в сервисах удаленного доступа, но достаточно плохо, чтобы произошло непривычное сотрудничество АНБ и Microsoft.

Первоисточники:

Новость [1]

Бюллетень [2] Microsoft

Пост [3] в блоге Microsoft с подробностями

Advisory [4] Агентства Национальной Безопасности

Proof of Concept: раз [5], два [6], три [7]

Статья [8] Брайана Кребса, который первым сообщил об уязвимости и готовящемся патче

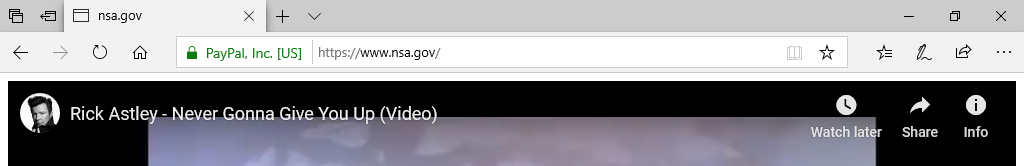

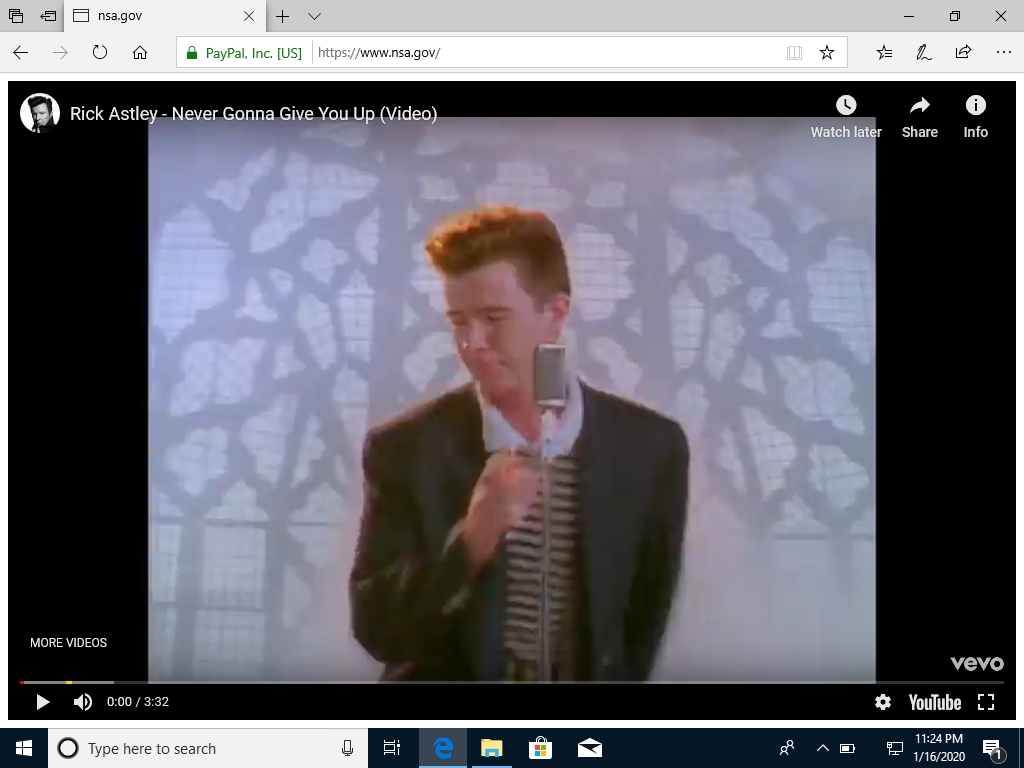

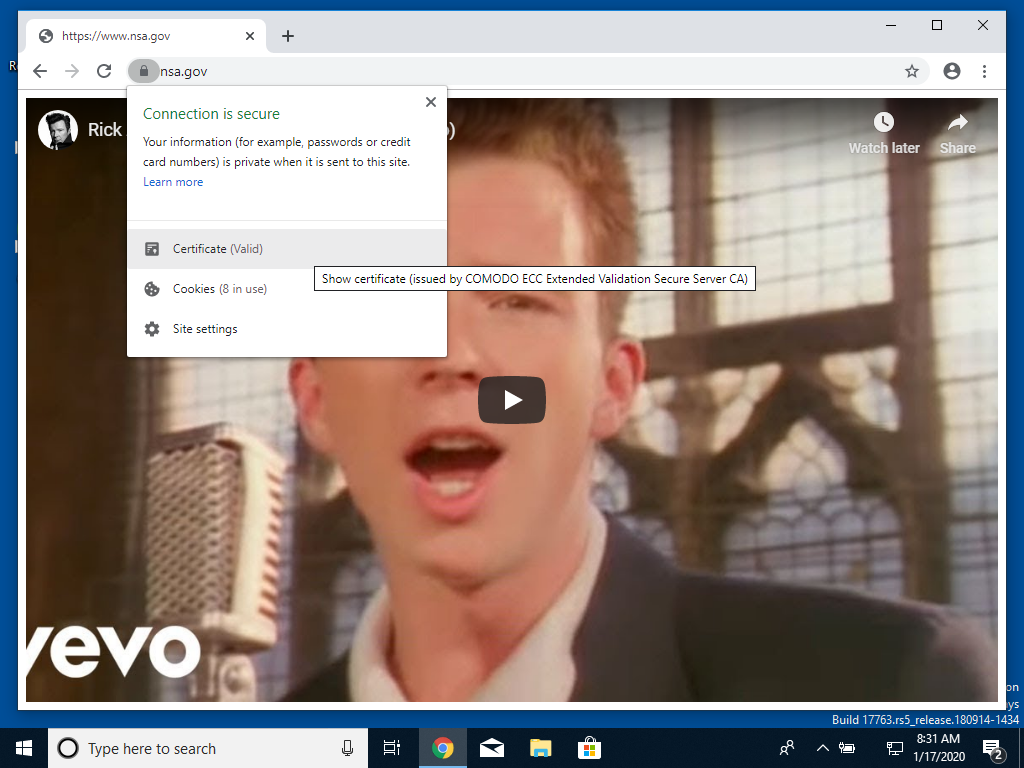

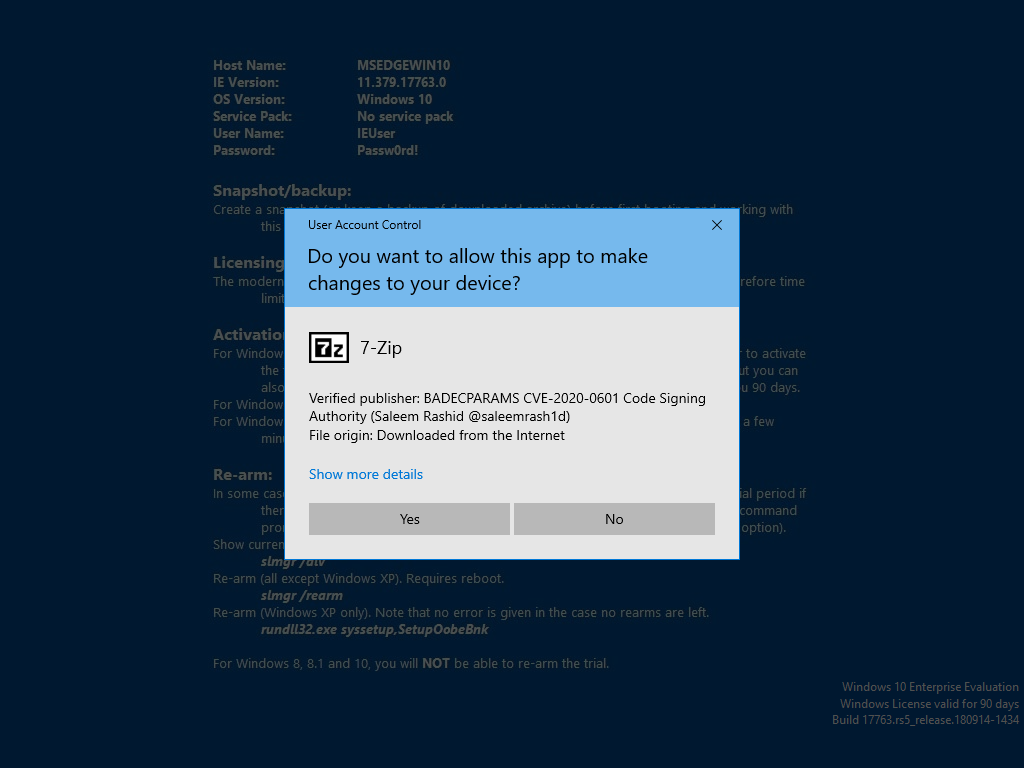

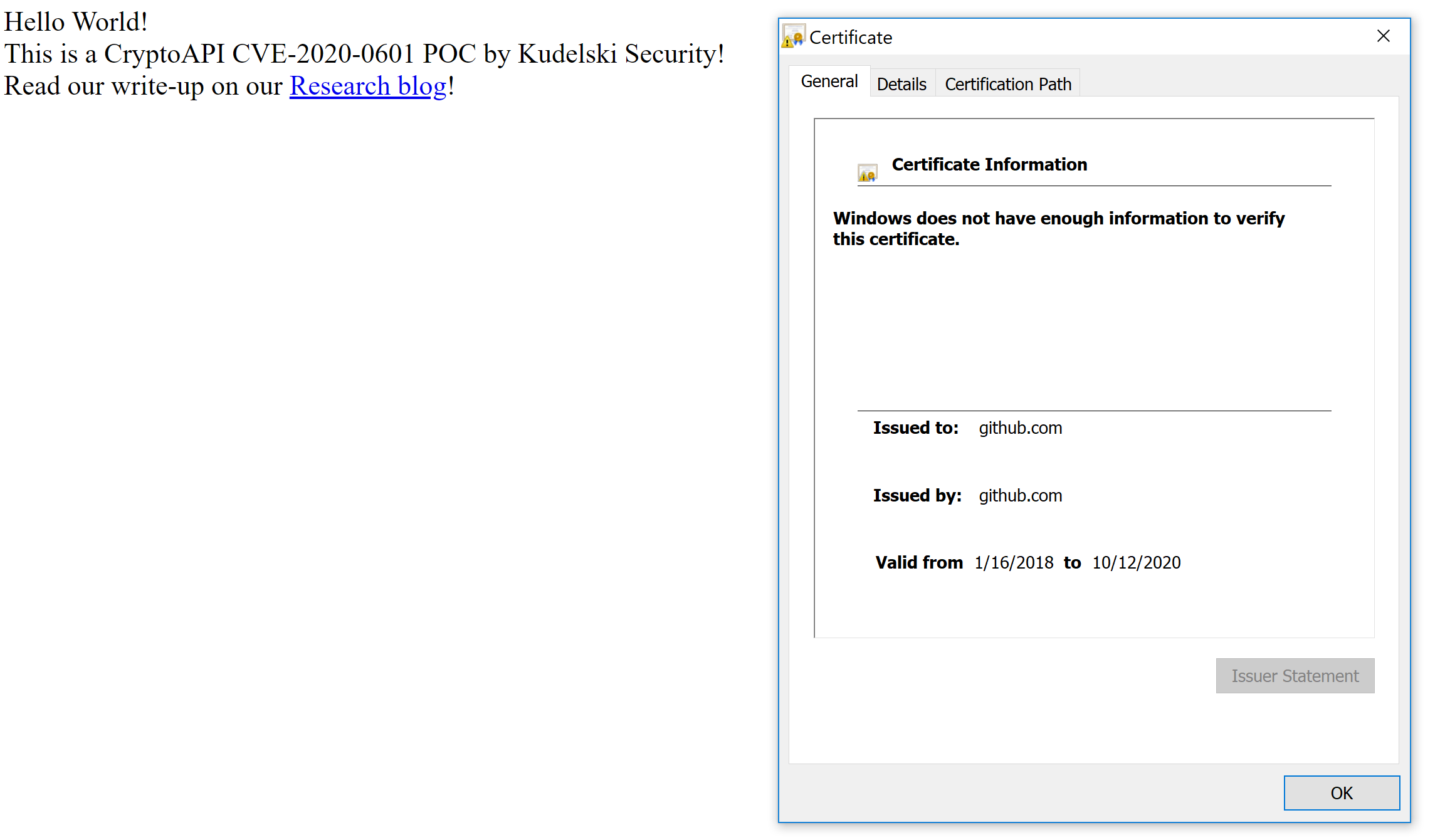

Смешные картинки (отсюда [9]):

По скриншотам понятно, в чем проблема. Из-за ошибки в библиотеке Crypt32.dll Windows пропускает важный этап при проверке криптографических ключей, использующих эллиптические кривые. Соответственно появляется возможность создать свой собственный сертификат, который операционная система посчитает корректным. Компания Kudelski Security создала сайт [10] для проверки на наличие уязвимости. Страница подписана поддельным сертификатом Github, и после установки патча браузер должен ругаться на несоответствие домена и сертификата. На непропатченной системе сертификат признается валидным и отображается содержимое страницы:

В первых сообщениях об уязвимости утверждалось, что она распространяется на все версии Windows чуть ли не за последние 20 лет, но это не так. Подвержены только пара последних билдов Windows 10 и свежие версии Windows Server. Windows 7 патчить не пришлось. А было бы интересно, так как поддержка этой операционной системы закончилась в этом месяце.

Масштаб уязвимости также ограничен особенностями взаимодействия софта с криптобиблиотекой Windows. Во всех случаях можно подделывать цифровую подпись стороннего софта. Подделать системные обновления Windows не получится — они используют другой алгоритм шифрования. Подделать сертификаты для веб-сайтов возможно в браузерах Internet Explorer, Microsoft Edge и в любых других браузерах на базе движка Chromium. Firefox не подвержен, так как использует собственную систему валидации сертификатов.

Антивирусное ПО в некоторых случаях считает наличие сертификата доказательством безвредности программы, поэтому уязвимость теоретически может облегчить заражение компьютера вредоносным ПО. Впрочем, по данным «Лаборатории Касперского», с ее продуктами такой номер не пройдет. В общем, можно сказать, что обошлось: непропатченные системы подвержены достаточно серьезному риску, но для этого надо создать условия для успешного проведения MiTM-атаки. Куда опаснее может быть баг [16] в Internet Explorer, который уже используется в реальных атаках и для которого пока нет патча.

Что еще произошло

Вместе с криптобагом была закрыта [17] еще одна серьезная уязвимость в Remote Desktop Services, которая теоретически может быть использована для выполнения произвольного кода.

Появился публичный эксплойт [19] для критической уязвимости в маршрутизаторах Cisco. Уязвимость, закрытая 3 января [20], может быть использована для получения полного контроля над сетевым устройством.

Найдены очередные критические уязвимости [21] в плагинах для WordPress (InfiniteWP Client и WP Time Capsule). Подвержены примерно 300 тысяч сайтов, баги позволяют получить права администратора без ввода пароля.

В течение двух лет Google перестанет [22] поддерживать куки сторонних сайтов — сейчас это основной способ отслеживания поведения пользователей в рекламных целях.

На прошлой неделе компания Apple вновь отказалась [23] разблокировать телефон террориста по требованию ФБР. В прошлый раз (в 2016 году [24]) ФБР справилась самостоятельно, но с тех пор и защита телефонов Apple серьезно улучшилась. Это по сути продолжение дискуссии об ослаблении методов шифрования данных в целях национальной безопасности.

Автор: Kaspersky_Lab

Источник [25]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/microsoft/343896

Ссылки в тексте:

[1] Новость: https://threatpost.com/microsoft-patches-crypto-bug/151842/

[2] Бюллетень: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

[3] Пост: https://msrc-blog.microsoft.com/2020/01/14/january-2020-security-updates:-cve-2020-0601/

[4] Advisory: https://media.defense.gov/2020/Jan/14/2002234275/-1/-1/0/CSA-WINDOWS-10-CRYPT-LIB-20190114.PDF

[5] раз: https://github.com/kudelskisecurity/chainoffools

[6] два: https://github.com/ollypwn/cve-2020-0601

[7] три: https://github.com/ollypwn/cve-2020-0601/blob/master/README.md

[8] Статья: https://krebsonsecurity.com/2020/01/cryptic-rumblings-ahead-of-first-2020-patch-tuesday/

[9] отсюда: https://github.com/saleemrashid/badecparams

[10] сайт: http://testcve.kudelskisecurity.com/

[11] January 16, 2020: https://twitter.com/hackerfantastic/status/1217653529906700288?ref_src=twsrc%5Etfw

[12] @kaspersky: https://twitter.com/kaspersky?ref_src=twsrc%5Etfw

[13] #Windows: https://twitter.com/hashtag/Windows?src=hash%5E_%5Eamp%5E_%5Eref_src=twsrc%5Etfw

[14] pic.twitter.com/0we6o6Ql6d: https://t.co/0we6o6Ql6d

[15] January 17, 2020: https://twitter.com/e_kaspersky/status/1218209104361132033?ref_src=twsrc%5Etfw

[16] баг: https://www.zdnet.com/article/microsoft-warns-about-internet-explorer-zero-day-but-no-patch-yet/

[17] закрыта: https://arstechnica.com/information-technology/2020/01/another-reason-to-hurry-with-windows-server-patches-a-new-rdp-vulnerability/

[18] January 17, 2020: https://twitter.com/VessOnSecurity/status/1218124050154827776?ref_src=twsrc%5Etfw

[19] публичный эксплойт: https://threatpost.com/cisco-dcnm-flaw-exploit/151949/

[20] закрытая 3 января: https://threatpost.com/cisco-patches-3-critical-bugs-nx-os/151529/

[21] уязвимости: https://threatpost.com/wordpress-bug-leaves-sites-open-to-attack/151911/

[22] перестанет: https://threatpost.com/google-to-nix-third-party-cookies/151830/

[23] отказалась: https://threatpost.com/apple-denies-fbi-request-to-unlock-shooters-iphone-again/151797/

[24] в 2016 году: https://habr.com/ru/company/kaspersky/blog/277571/

[25] Источник: https://habr.com/ru/post/484740/?utm_campaign=484740&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.