Главной новостью прошлой недели стала уязвимость в криптобиблиотеке Windows, связанная с некорректной проверкой цифровых сертификатов. Проблема была закрыта кумулятивным патчем, вышедшим во вторник, 14 января. По данным Microsoft, реальных атак до раскрытия информации замечено не было. Уязвимость, кажется, впервые в истории обнаружило американское Агентство Национальной Безопасности. Точнее, АНБ наверняка занимается поиском уязвимостей и (возможно) их эксплуатацией на регулярной основе, а вот открытая передача информации вендору от имени АНБ происходит в первый раз.

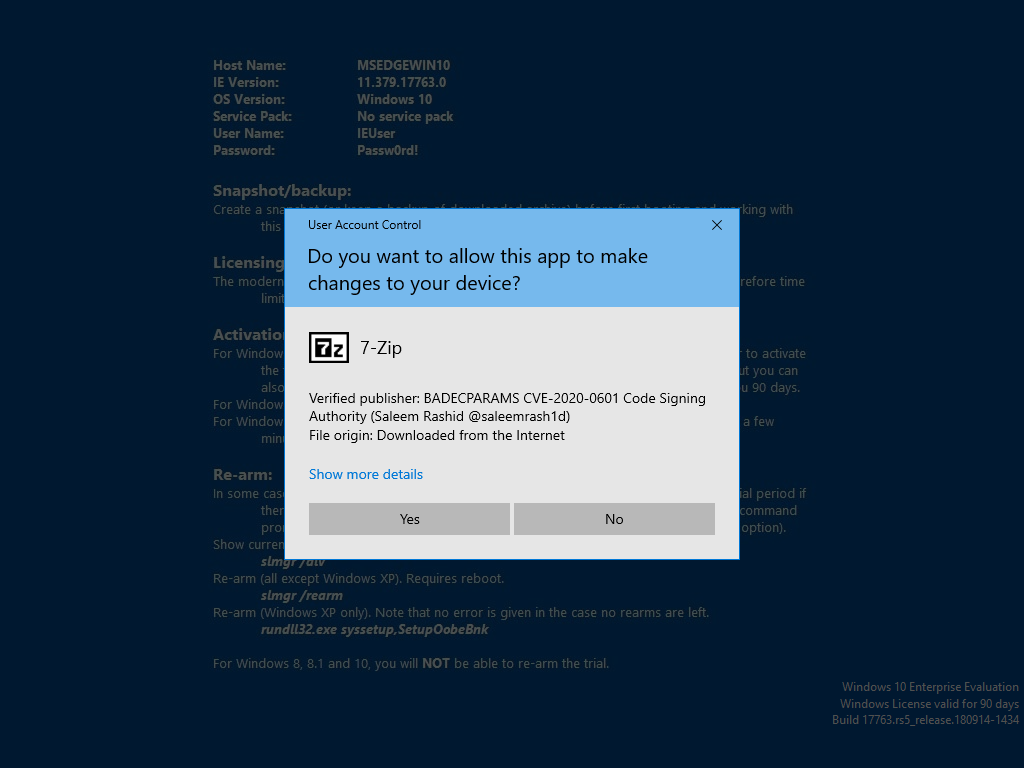

Уязвимость затрагивает самые свежие версии Windows 10 и Windows Server 2016/2019. По шкале CVSSv3 она оценивается в 8,1 балла — достаточно серьезно, но бывали события и похуже. Для непропатченной системы она открывает возможность проведения весьма правдоподобной MiTM-атаки. То есть можно направить пользователя на поддельный веб-сайт так, что браузер даже не будет ругаться на отсутствие или некорректность сертификата. Аналогичным образом софт с поддельным сертификатом будет определен как легитимный. Это не так опасно, как ранее обнаруженные уязвимости в сервисах удаленного доступа, но достаточно плохо, чтобы произошло непривычное сотрудничество АНБ и Microsoft.

Первоисточники:

Новость

Бюллетень Microsoft

Пост в блоге Microsoft с подробностями

Advisory Агентства Национальной Безопасности

Proof of Concept: раз, два, три

Статья Брайана Кребса, который первым сообщил об уязвимости и готовящемся патче

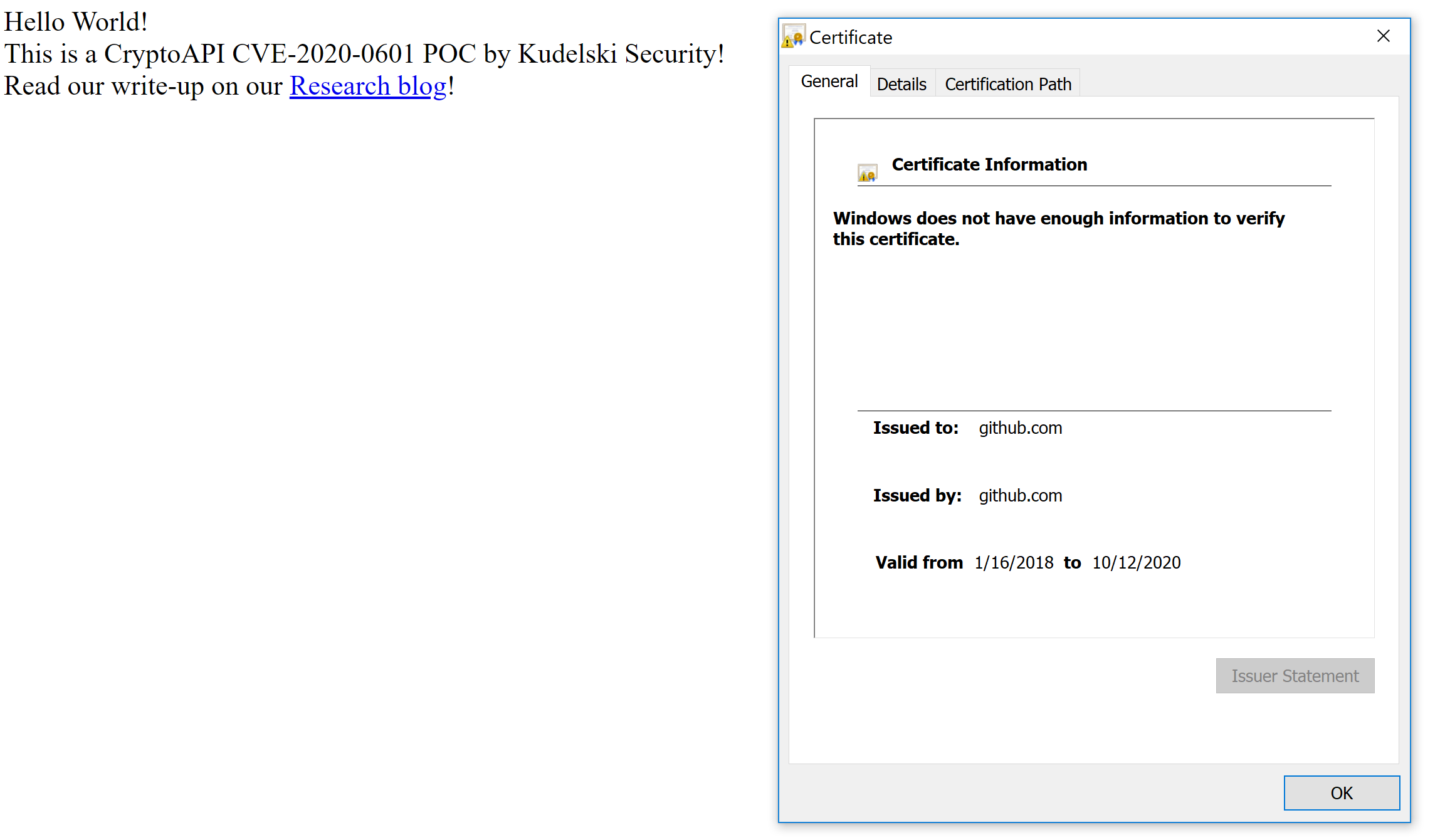

Смешные картинки (отсюда):

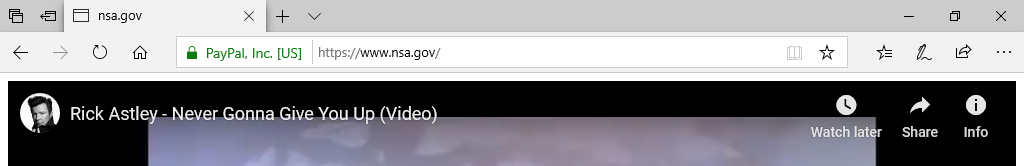

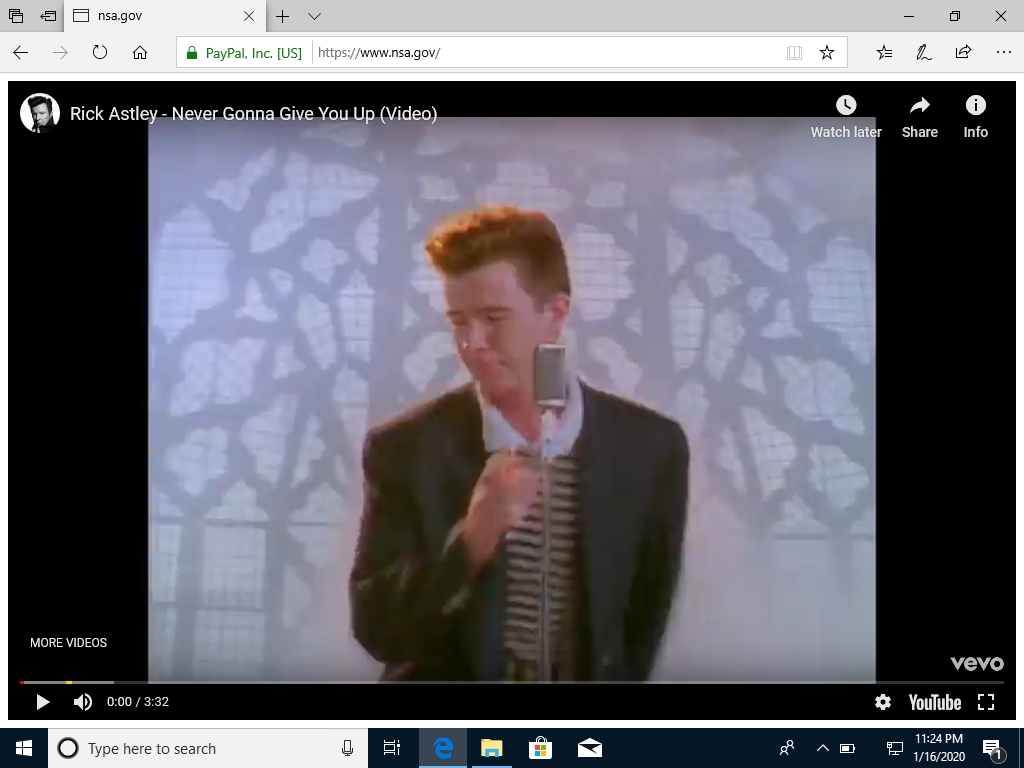

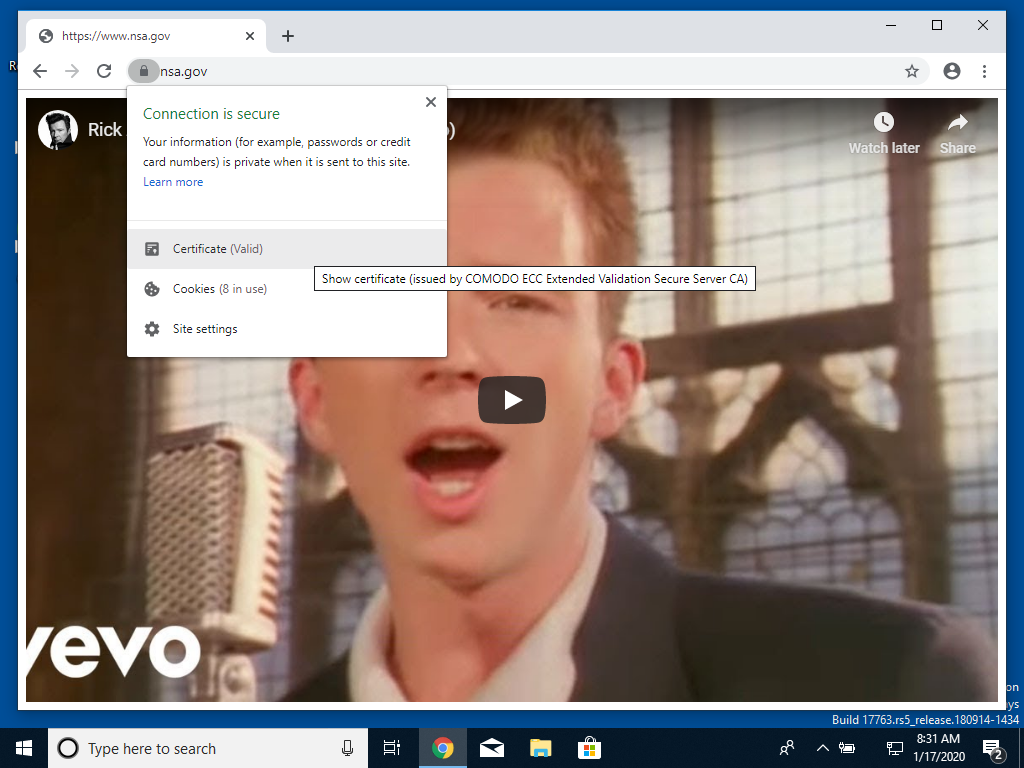

По скриншотам понятно, в чем проблема. Из-за ошибки в библиотеке Crypt32.dll Windows пропускает важный этап при проверке криптографических ключей, использующих эллиптические кривые. Соответственно появляется возможность создать свой собственный сертификат, который операционная система посчитает корректным. Компания Kudelski Security создала сайт для проверки на наличие уязвимости. Страница подписана поддельным сертификатом Github, и после установки патча браузер должен ругаться на несоответствие домена и сертификата. На непропатченной системе сертификат признается валидным и отображается содержимое страницы:

В первых сообщениях об уязвимости утверждалось, что она распространяется на все версии Windows чуть ли не за последние 20 лет, но это не так. Подвержены только пара последних билдов Windows 10 и свежие версии Windows Server. Windows 7 патчить не пришлось. А было бы интересно, так как поддержка этой операционной системы закончилась в этом месяце.

Масштаб уязвимости также ограничен особенностями взаимодействия софта с криптобиблиотекой Windows. Во всех случаях можно подделывать цифровую подпись стороннего софта. Подделать системные обновления Windows не получится — они используют другой алгоритм шифрования. Подделать сертификаты для веб-сайтов возможно в браузерах Internet Explorer, Microsoft Edge и в любых других браузерах на базе движка Chromium. Firefox не подвержен, так как использует собственную систему валидации сертификатов.

Антивирусное ПО в некоторых случаях считает наличие сертификата доказательством безвредности программы, поэтому уязвимость теоретически может облегчить заражение компьютера вредоносным ПО. Впрочем, по данным «Лаборатории Касперского», с ее продуктами такой номер не пройдет. В общем, можно сказать, что обошлось: непропатченные системы подвержены достаточно серьезному риску, но для этого надо создать условия для успешного проведения MiTM-атаки. Куда опаснее может быть баг в Internet Explorer, который уже используется в реальных атаках и для которого пока нет патча.

Что еще произошло

Вместе с криптобагом была закрыта еще одна серьезная уязвимость в Remote Desktop Services, которая теоретически может быть использована для выполнения произвольного кода.

Появился публичный эксплойт для критической уязвимости в маршрутизаторах Cisco. Уязвимость, закрытая 3 января, может быть использована для получения полного контроля над сетевым устройством.

Найдены очередные критические уязвимости в плагинах для WordPress (InfiniteWP Client и WP Time Capsule). Подвержены примерно 300 тысяч сайтов, баги позволяют получить права администратора без ввода пароля.

В течение двух лет Google перестанет поддерживать куки сторонних сайтов — сейчас это основной способ отслеживания поведения пользователей в рекламных целях.

На прошлой неделе компания Apple вновь отказалась разблокировать телефон террориста по требованию ФБР. В прошлый раз (в 2016 году) ФБР справилась самостоятельно, но с тех пор и защита телефонов Apple серьезно улучшилась. Это по сути продолжение дискуссии об ослаблении методов шифрования данных в целях национальной безопасности.

Автор: Kaspersky_Lab