На прошлой неделе произошло сразу три интересных события в сфере информационной безопасности: была закрыта эксплуатируемая уязвимость в Whatsapp, для критической уязвимости в Windows выпустили патчи даже для неподдерживаемых версий ОС, а в процессорах Intel нашли еще одну Spectre-подобную проблему. Начнем с уязвимости в компоненте Remote Desktop Services (новость, пост в блоге Microsoft). Технические детали уязвимости не раскрываются, но известно, что баг позволяет получить контроль над системой по протоколу RDP без авторизации.

Уязвимости подвержены ОС Windows 7 и Windows 2008 Server, а также неподдерживаемые Windows XP и Windows 2003 Server. В статье Брайана Кребса указывается на сходство уязвимости с багом EternalBlue в протоколе SMB, который в 2017 году привел к широкомасштабной эпидемии трояна-шифровальщика WannaCry. В данном случае атакующий может получить доступ к любой непропатченной системе, доступной по протоколу RDP, и через нее распространить атаку на другие компьютеры в локальной сети. Несмотря на оперативность выпуска патча, скорее всего, про последствия эксплуатации этого бага мы еще услышим.

Чтобы снизить вероятность широкомасштабной атаки, Microsoft выпустила патчи для Windows XP и 2003 Server, которые официально уже не поддерживаются компанией. 14 мая Microsoft закрыла еще несколько уязвимостей, в том числе критический баг CVE-2019-0863 в системе Windows Error Reporting. В отличие от проблемы в RDP, эта уязвимость затрагивает современные версии ОС вплоть до Windows 10 и может быть использована для эскалации привилегий. Данная уязвимость активно эксплуатируется злоумышленниками.

Самым обсуждаемым инцидентом прошлой недели стало сообщение о серьезной уязвимости в мессенджере Whatsapp (новость). Уязвимость CVE-2019-3568 была закрыта обновлением Whatsapp для Android и iOS 13 мая. Интересно, что в анонсе новой версии для Android в качестве главного изменения указан вовсе не патч, а «вывод стикеров на полный экран»:

В обсуждении было замечено, что обычные пользователи скорее обновят клиент из-за стикеров, а про безопасность пока мало кто думает. Компания Check Point Software проанализировала патч и обнаружила пару новых проверок размера пакетов протокола SRTCP, используемого для интернет-телефонии. Судя по всему, отсутствие этих проверок вызывало переполнение буфера. А вот что происходило дальше — никто не знает, можно лишь предполагать получение контроля над приложением и эксфильтрацию данных. Зато было много разговоров об источнике эксплойта.

По данным издания Financial Times, активную эксплуатацию эксплойта заметили одновременно и в Facebook (нынешний владелец мессенджера), и в правозащитной организации Citizen Lab. В последнюю обратился британский адвокат, которому на телефон Apple с установленным мессенджером поступило несколько видеозвонков с неизвестных номеров. Для эксплуатации уязвимости нужно отправить адресату специально подготовленный пакет данных, который клиент WhatsApp воспринимает в качестве видеозвонка. Отвечать на звонок не требуется. По данным Financial Times, уязвимость нашла компания NSO Group, которая специализируется на продаже эксплойтов государственным структурам и спецслужбам. Идентифицировать разработчика удалось по метаданным.

Интересным развитием истории стал пост основателя мессенджера Telegram Павла Дурова (оригинал, перевод на Хабре), озаглавленный «Почему WhatsApp никогда не будет безопасным». Насколько безопасен сам Telegram — тоже предмет для дискуссии, и технической, и эмоциональной. Но дело не в этом: пост Дурова — это пример того, как безопасность становится рекламным инструментом. Преимуществом (реальным или воображаемым), которое считает важным значительная часть целевой аудитории. Это хорошие новости: если игрокам рынка так или иначе приходится рекламировать свои сервисы как защищенные от взлома, рано или поздно нужно будет реально что-то делать в этом направлении.

Завершим обзор новостей четырьмя новыми атаками по сторонним каналам (новость). Соответствующие уязвимости найдены в процессорах Intel, они были обнаружены в ходе внутренних проверок в самой компании (подробная статья на сайте Intel), а также исследователями технического университета в городе Грац в Австрии (минисайт с «говорящим» URL cpu.fail).

Независимые исследователи определили четыре вектора атаки, и для каждого наметили реалистичный сценарий получения каких-либо интересующих злоумышленника данных. В случае атаки Zombieload это история посещенных страниц в браузере. Атака RIDL позволяет вытаскивать секреты из работающих в системе приложений или виртуальных машин. Атака Fallout способна лишь усиливать другие атаки, получая информацию о чтении данных, ранее записанных в память операционной системой. Наконец, метод Store-to-leak Forwarding теоретически может быть использован для обхода ASLR.

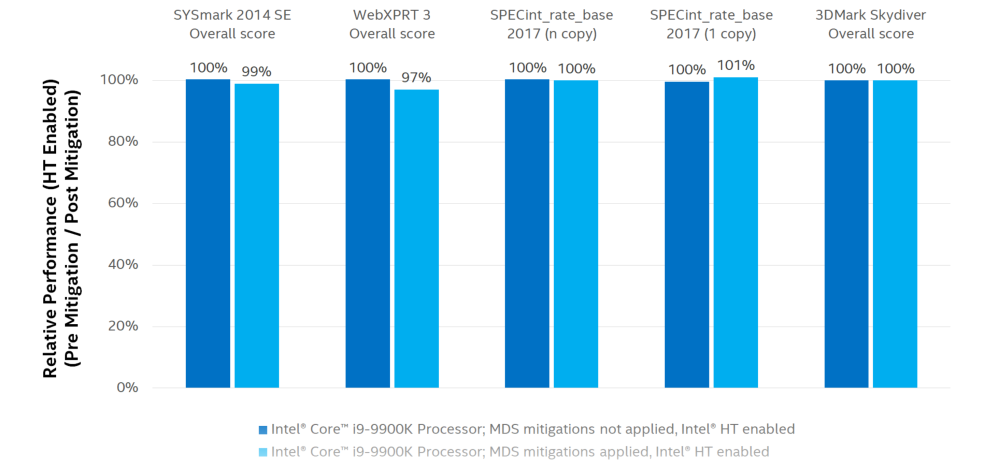

В Intel стараются не перенимать креативные (и слегка пугающие) названия атак и называют их комплексно микроархитектурным дата-сэмплингом. Техника MDS позволяет локальному процессу читать недоступные ему данные из памяти, используя такой же метод атак по сторонним каналам, как и ранее обнаруженное семейство Spectre. Intel обещает закрыть уязвимости в следующих ревизиях процессоров, а CPU 8-го и 9-го поколений частично не подвержены данной атаке. Для остальных процессоров будет выпущено обновление микрокода, и за дополнительную безопасность от (пока что теоретической) угрозы, как обычно, придется заплатить падением производительности.

По данным Intel, это единицы процентов, но тут интересен сам факт определения цены безопасности, заплатить которую придется всем нам.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab