В прошлом месяце мы писали про появление новых модификаций шифровальщика Simplocker для Android. Злоумышленники изменили некоторые особенности поведения вредоносной программы, а также векторы ее распространения. На прошлой неделе мы обнаружили новые модификации этой вредоносной программы (обнаруживается как Android/Simplocker.I), в которых были добавлены несколько значительных усовершенствований.

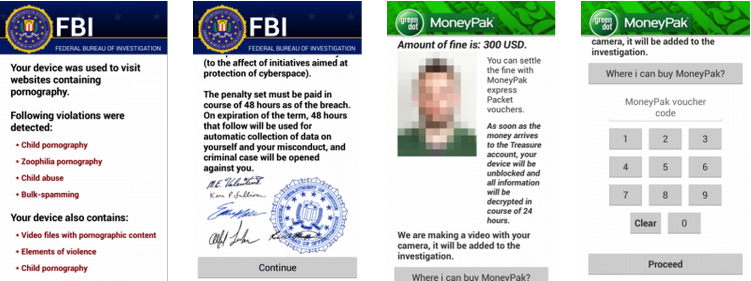

Первое изменение, которое бросается в глаза, представляет из себя текстовое сообщение вымогателя. Оно теперь отображается на английском языке. Через это сообщение жертву запугивают и вымогают денежные средства, аргументируя это тем, что устройство было заблокировано правоохранительными органами, а точнее ФБР, после того как на нем был обнаружен незаконный контент в виде детской порнографии. Такие обложки вымогателей не являются редкостью в мире Windows. Сумма выкупа теперь составляет $300 (в отличие от предыдущих 260 гривен, что соответствует 16 евро или $21). Изменился также и способ оплаты, теперь он должен осуществляться с помощью сервиса MoneyPak. Как и в предыдущих версиях Simplocker, в этой версии злоумышленники продолжили использовать снимки камеры смартфона при отображении сообщения о выкупе.

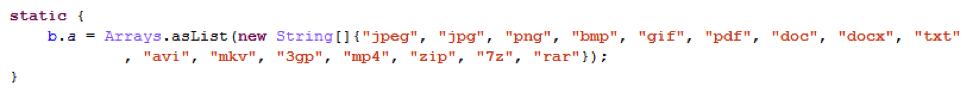

С технической точки зрения механизм шифрования файлов остался практически прежним, за исключением использования нового ключа шифрования. Кроме этого, обновленный вариант трояна умеет шифровать файлы архивов ZIP, 7z и RAR. Эти форматы файлов были добавлены к уже используемым с прошлой модификации вредоносной программы, которая специализировалась на файлах изображений, документах и видео.

Механизм шифрования архивов может иметь неприятные последствия для пользователя. Средства резервного копирования для Android (которые мы настоятельно рекомендуем использовать) хранят резервные копии файлов именно в архивах. В случае, если пользователь заразится Android/Simplocker.I, эти резервные копии окажутся зашифрованы.

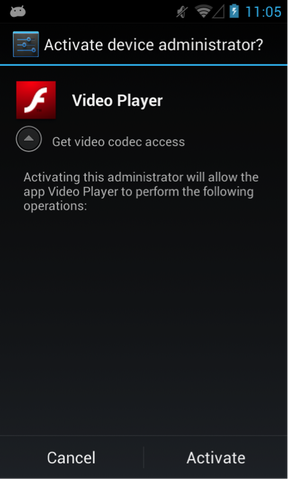

Вредоносная программа также спрашивает разрешение быть установленной в качестве администратора устройства (Device Administrator), т. е. запрашивает высокие права в системе. Обычные приложения типа Device Administrator используют эти расширенные права для различных операций, например, связанных с безопасностью. В качестве примера такого приложения можно привести корпоративные средства администрирования, которые могут применять специальную политику использования паролей, а также удаленно стирать данные на украденном устройстве.

Android/Simplocker.I использует возможность установки в качестве Device Administrator для обеспечения своей самозащиты в системе, в таком случае перед удалением программы с устройства пользователь в начале должен отозвать приложение из списка администраторов устройства (Настройки -> Безопасность -> Администраторы устройства).

Как и во многих других случаях распространения вредоносных программ, злоумышленники используют технику социальной инженерии, чтобы заманить пользователя на установку этой вредоносной программы. Для этого он маскируется под проигрыватель видео, как показано на скриншоте ниже.

Наша статистика обнаружений до сегодняшнего дня не фиксировала распространенность этой угрозы в англоговорящих странах.

Если ваше устройство стало жертвой Android/Simplocker, вы можете использовать обновленный инструмент ESET Simplocker Decryptor для восстановления ваших данных. Но как обычно в таких случаях мы рекомендуем делать акцент на предотвращении заражения. Будьте осторожны при установке приложений на ваше устройство и, особенно, с теми приложениями, которые запрашивают права администратора устройства.

Автор: esetnod32