Друзья, добрый день!

7–8 сентября в СМИ и блогах стали появляться сообщения о взломе одного из крупнейших бюро кредитных историй Equifax. Представители американской компании сообщили, что «утекли» данные 143 миллионов человек: имена, адреса, номера социального страхования и в некоторых случаях номера кредитных карт. Те, кто знает, какое число сервисов в США работают с этими идентификаторами, могут предположить потенциальным масштаб будущих краж личности.

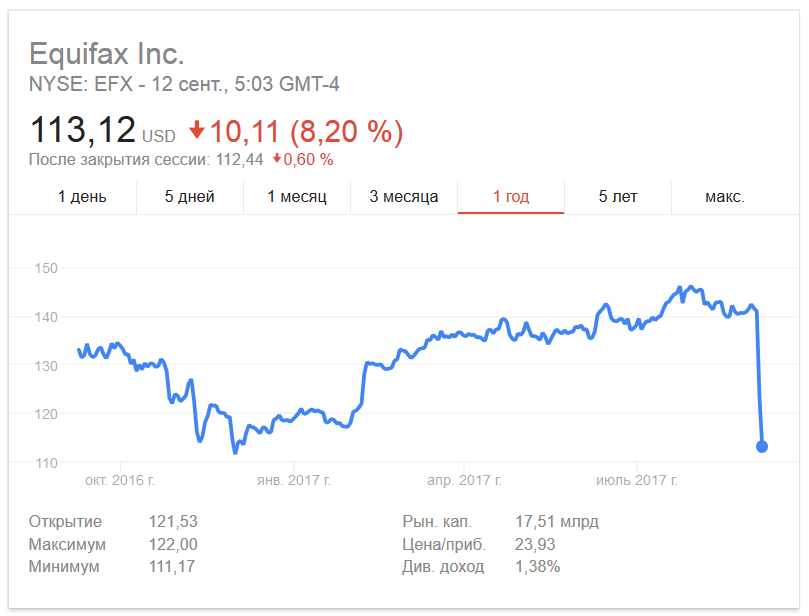

Сама утечка произошла в мае 2017, стало известно о ней только в конце июня. И более месяца факт утечки не предавался огласке. Из-за этого и из-за странного поведения топ-менеджмента (они, возможно, слили свои доли в компании за несколько дней до обнародования проблем) акции Equifax сделали так:

5 сентября в блоге lgtm.com, поддерживаемом компанией Semmle Inc., появилась запись Using QL to find a remote code execution vulnerability in Apache Struts. Уязвимость получила идентификатор CVE-2017-9805 и CVSS Score от 7,5 до 10. То есть всё очень серьёзно и проблемы могут быть у многих.

Поэтому, как и в прошлый раз с WannaCry, мы выкладываем сигнатуру Snort для детектирования попытки эксплуатации этой уязвимости:

alert tcp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg:"AM Exploit Apache Struts 2.5 - REST Plugin XStream Possible Remote Code Execution"; flow:to_server,established; content:"POST"; http_method; nocase; content:"/bin/sh"; nocase; content:"java.lang"; nocase; content:"<command>"; nocase; content:"<opmode>0"; content:"InputStream"; nocase; content:"jdk.nashorn.internal.objects.NativeString"; nocase; content:"ProcessBuilder"; nocase; content:"javax.imageio.ImageIO"; nocase; content:"/struts2-rest-showcase/"; http_uri; reference:cve,2017-9805; reference:url,lgtm.com/blog/apache_struts_CVE-2017-9805; reference:url,exploit-db.com/exploits/42627/; classtype:client-side-exploit; sid:5300590; rev:1)Что ещё почитать для анализа ситуации:

- Уязвимость в Apache Struts позволяет удаленно выполнить код.

- Утечка данных 143 млн клиентов Equifax могла произойти из-за уязвимости в Apache Struts.

- Неизвестные взломали бюро кредитных историй Equifax и похитили данные 143 млн человек.

- Бюро кредитных историй Equifax могли взломать через баг в Apache Struts.

Автор: Serenevenkiy