Федеральный прокурор Министерства юстиции США попросил суд прекратить слушания по делу о детской порнографии против пользователя, которого деанонимизировали в анонимной сети Tor. Хотя доказательства были убедительными, Минюст предпочёл отказаться от дела, лишь бы не выполнять требования суда — не выдавать исходный код эксплойта для браузера Tor. Юристы заявили, что исходники засекречены.

Федеральный прокурор Министерства юстиции США попросил суд прекратить слушания по делу о детской порнографии против пользователя, которого деанонимизировали в анонимной сети Tor. Хотя доказательства были убедительными, Минюст предпочёл отказаться от дела, лишь бы не выполнять требования суда — не выдавать исходный код эксплойта для браузера Tor. Юристы заявили, что исходники засекречены.

Такая просьба со стороны прокуратуры намекает, что 0day-уязвимость в браузере Tor (и, скорее всего, Firefox) всё ещё не закрыта. Если рассекретить код, то её закроют Здесь просматривается некоторая двуличность ФБР и Министерства юстиции — они согласны, чтобы преступник остался безнаказанным. Лишь бы оставить незакрытую уязвимость на компьютерах миллионов пользователей — это слишком важно.

Перед нами ещё одно свидетельство, что правительство использует 0day-уязвимости в популярных программах типа Firefox, удерживая эти уязвимости в секрете.

Министерство юстиции США вело судебный процесс против учителя средней школы Джея Мишо (Jay Michaud), посетителя порносайта Playpen в сети Tor. Это один из почти 200 похожих дел против пользователей сайтов детского порно, которые работали на серверах ФБР. Здесь всего лишь второй случай, когда прокуратура отказалась от иска.

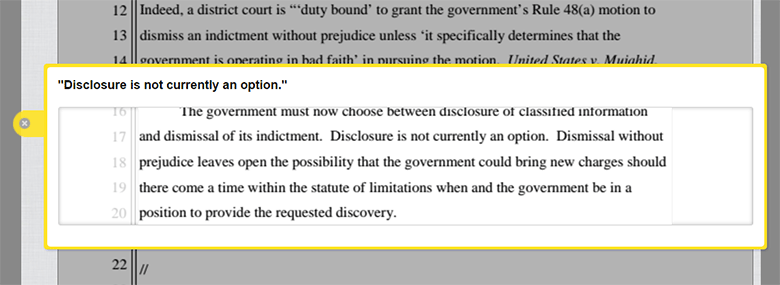

В заявлении для суда от имени федерального прокурора Аннет Хайес (Annette Hayes) сказано дословно следующее: «Правительство теперь вынуждено выбирать между разглашением засекреченной информации и отказом от предъявления обвинения. Разглашение информации в данный момент не является вариантом. Отклонение судом иска с сохранением за истцом права на предъявление в дальнейшем иска по тому же основанию оставляет открытой возможность правительству выдвинуть новые обвинения до истечения срока исковой давности, когда правительство будет в состоянии предоставить запрошенные сведения».

Фраза, что разглашение информации «в данный момент не является вариантом» и дальнейшее объяснение дают предположить, что 0day-уязвимость для Tor/Firefox по-прежнему в распоряжении ФБР. Хотя нельзя исключить возможность, что исходный код эксплойта «в данный момент» держится в тайне по каким-то другим причинам, но вариант с продолжением эксплуатации бага кажется наиболее логичным. Прокуратура говорит о возможности раскрытия эксплойта в будущем (читай: когда разработчики Firefox всё-таки докопаются до бага своими силами и закроют 0day).

В данный момент судят 137 граждан США, которых нашли благодаря сайту с детской порнографией Playpen — крупнейшему в мире ресурсу подобного рода. В начале 2015 года этот сайт захватило ФБР и распространяло детскую порнографию 13 дней. ФБР поддерживало работу порносайта Playpen в скрытой сети Tor с 20 февраля по 4 марта 2015 года. В то время на нём было более 215 000 зарегистрированных пользователей и ссылки на более чем 23 000 фото- и видеоматериалов с детской порнографией, в том числе на 9000 файлов, которые размещались непосредственно на сервере ФБР.

Во время операции сайт посетили более 100 000 зарегистрированных пользователей. По данным Министерства юстиции, ФБР смогло вычислить IP-адреса 1300 из них, а против 137 граждан заведены уголовные дела.

В прежние годы ФБР дважды проводило операции с захватом серверов с детской порнографией: в 2012 году оно переместило к себе три сайта с детским порно, а в 2013 году захватило и поддерживало работу Freedom Hosting в скрытой сети Tor. В 2013 году специалисты проанализировали вредоносный Javascript-код, установленный на сервер, — и выяснили, что он эксплуатирует уязвимость в браузере Firefox 17 ESR под Windows, на основе которого тогда был собран пакет Tor Browser Bundle.

Очевидно, для новой операции был создан новый эксплойт, который использовал другую 0day-уязвимость в свежих версиях Firefox и Tor.

Tor Browser — официальная портативная сборка от The Tor Project, объединяющая Tor с Firefox ESR, включая аддоны NoScript, Torbutton и HTTPS Everywhere. Это самый популярный браузер для работы в сети Tor.

Американская прокуратура в судебных документах называет этот эксплойт «сетевой следственной техникой» (network investigative technique, NIT), хотя в сфере информационной безопасности такие программы принято называть «зловредами».

Адвокаты уже несколько раз пытались получить доступ к исходному коду NIT или его частям в рамках других разбирательств по делу Playpen. Дело в том, что все улики в любом деле должны быть добыты только законным путём. Соответственно, истец обязан убедительно объяснить, каким образом он добыл каждую улику. По этой причине в одном из дел прокуратура была вынуждена дать краткое описание функционала NIT, а в деле против Мишо в мае 2016 года судья уже постановил предоставить исходный код. Чтобы избежать выполнения судебных требований, правительству пришлось позже в 2016 году засекретить сам исходный код (части кода), то есть официально перевести его в разряд засекреченной информации.

Рассмотрение многих других дел против пользователей правительственного сайта с детской порнографией Playpen уже закончено. Об оправдательных приговорах ничего не известно. Судя по всему, все или почти все приговоры — обвинительные. Несколько дел по Playpen тянутся до сих пор, там где ответчики и их адвокаты подобрались особо упорные.

Специалист по безопасности Кристофер Согоян на хакерском конгрессе CCC говорил, что эти дела против Мишо и других важны ещё и потому, что если правительство выиграет по всем пунктам, то использование троянов и хакерских техник в глобальном (федеральном) масштабе станет самым дешёвым способом для правоохранительных органов вести расследование и собирать улики. Такая практика станет привычной — и тогда нам угрожает перспектива общества тотальной слежки и хаков. Шпионаж за людьми станет экстремально дешёвым и удобным для властей.

С другой стороны, без таких эксплойтов власти могут проиграть борьбу с повсеместным переходом людей на шифрование трафика и использование криптографически защищённых инструментов. В этом случае поиск преступников станет гораздо более дорогим и трудоёмким.

Автор: alizar