Компания Incapsula, занимающаяся исследованиями в сфере информационной безопасности, сообщает о том, что некая группа (скорее всего с участием Anonymous) создала ботнет из тысяч роутеров, установленных в офисах и квартирах. При этом использовались даже не уязвимости роутеров, а невнимание владельцев к безопасности, когда пользователь оставляет дефолтный логин и пароль. Дефолтные связки логин/пароль для практически всех моделей роутеров давно известны, поэтому использовать этот метод можно без труда.

Тем не менее, работа со стороны создателей ботнета была проделана солидная: в единую сеть объединили роутеры из США, Тайланда и Бразилии. Работать ботнет начал с конца декабря 2014 года, поражая десятки целей. Используя пропускную способность домашних и офисных каналов связи, злоумышленники создали довольно мощное оружие, которое использовалось против разного рода онлайн-мишеней.

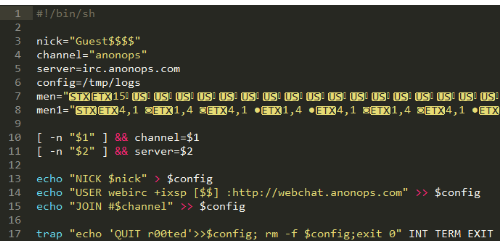

Anonymous подозреваются в участии не просто так, а по одной серьезной причине: многие скомпрометированные роутеры передавали данные на сервер AnonOps.com, точка сбора Anonymous. Возможно, эта группа была не единственной, кто принимал участие в создании ботнета.

Впервые деятельность ботнета была замечена в прошлом году, когда Incapsula стала получать жалобы от своих клиентов, пострадавших от работы ботнета (как прямо, так и косвенно). Дальнейшее расследование, что формирование ботнета стало возможным благодаря открытости тысяч роутеров с фабричными настройками входа.

Все роутеры были доступны по HTTP и SHH, с дефолтными портами. При этом оборудование взламывалось не вручную, а при помощи специального ПО. Это программное обеспечение заражало уязвимые роутеры, которые затем сами искали «жертв», заражая доступные устройства. Скрипт работал эффективно, что позволило объединить в единую сеть тысячи устройств. Для того чтобы избежать попадания в black-lists, использовалось распределенное сканирование сети. При этом злоумышленники использовали сразу несколько типов ПО, включая популярный троян MrBlack, а также неизвестное ПО, которое пока не идентифицировано.

С полным отчетом компании Incapsula по этой проблеме можно ознакомиться здесь.

Автор: marks