Ботнеты, построенные из сотен тысяч заражённых устройств “Интернета вещей”, стали одним из главных трендов в кибер-угрозах уходящего года – и видимо, будут столь же популярны в следующем году. Однако предсказывать подобные угрозы (и бороться с ними) можно на несколько лет раньше. Недавно, рассказывая о ботнетах на основе DVR-систем и веб-камер, мы вспоминали, что наши исследователи предупреждали об уязвимостях подобных устройств ещё в 2013 году.

На днях исследователи из SEC Consult обнаружили уязвимость, которая позволяет атаковать 80 моделей IP-камер Sony IPELA Engine, превращая их в ботнеты или используя для шпионажа. Интересная особенность состоит в том, что удалённый доступ, который используется для атаки (Telnet), в этих камерах отключен. Однако бэкдор, оставленный разработчиками, позволяет включить его секретной командой.

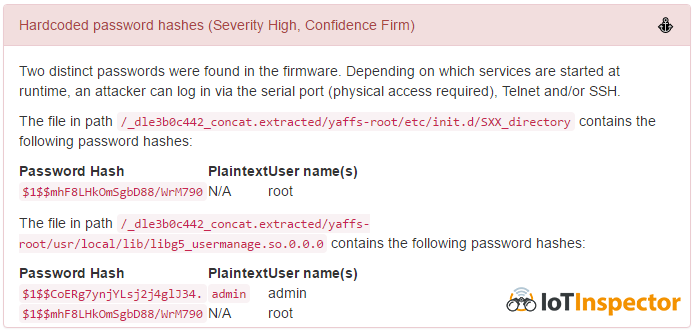

Как сообщают исследователи, вначале они нашли в прошивке камеры файлы, в которых содержались хэши паролей для пользователей admin и root:

Первый из паролей оказался вполне классический – он совпадает с именем пользователя (admin:admin). Пароль для пользователя root также можно добыть из хэша. Подобные данные можно использовать для получения доступа к устройству через физический порт, либо удаленно, через Telnet или SSH – как раз такую возможность использовали авторы ботнета Mirai, отыскивая роутеры с дефолтными паролями типа admin:admin.

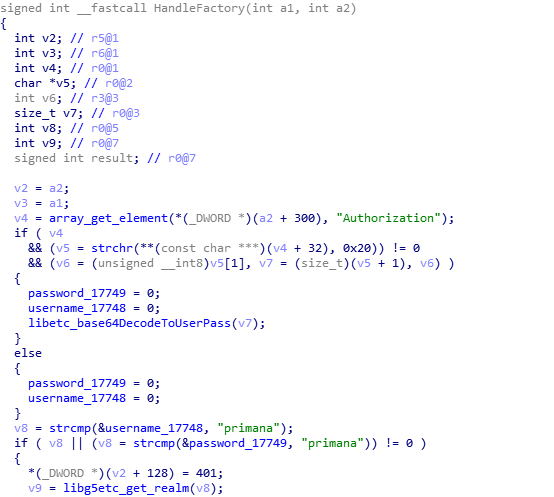

Однако в данном случае ситуация оказалась хитрее. Формально, камеры Sony не дают доступа по Telnet. Тем не менее, выяснилось, что разработчики прошивки камеры оставили себе такую возможность – видимо, для тестирования. Для этого они написали отдельный код, который запускает Telnet в ответ на специальный HTTP-запрос. Имя и логин пользователя, которые используются для HTTP-аутентификации (primana:primana) также зашиты в коде:

Таким образом злоумышленник, получив все необходимые ему коды авторизации прямо из файлов прошивки, может дистанционно загрузить на IP-камеру любой вредоносный код, что даёт ему множество разнообразных возможностей – от банального подсматривания и создания ботнетов до редактирования записей камеры (напомним, что по иронии судьбы, миллионы этих уязвимых устройств по всему миру называются “камерами безопасности”).

Исследователи сообщают, что компания Sony уже выпустила обновления прошивки для уязвимых камер. Однако нужно понимать, что эти обновления дойдут до цели нескоро – ведь веб-камеры, как и многие другие гаджеты “Интернета вещей”, не оснащены понятными для простого пользователя интерфейсами, и сама культура оперативного обновления таких устройств пока не сложилась.

По оценкам Gartner, к 2020 году количество IoT-устройств достигнет 20 млрд, а значит, появится ещё больше объектов для массовых атак.

Подробнее о том, как должна быть организована безопасность “Интернета вещей” на всех этапах его создания и использования, вы можете узнать на бесплатном вебинаре Антона Тюрина, руководителя группы разработки методов обнаружения атак компании Positive Technologies. Вебинар под названием “Как оставить IoT-хакера без работы” пройдёт 15 декабря в 14 часов на сайте компании. Зарегистрироваться нужно заранее.

Автор: Positive Technologies