Добрый всем!

Не так давно мы проводили сравнение нескольких систем защиты от DDOS-атак, которые нам удалось «потрогать». Как и обещали — мы делимся своими впечатлениями от выбранного нами устройства.

Здесь мы не будем рассказывать — что такое, откуда и зачем рождается DDOS-атака, мы уверены, что вы это уже знаете. Мы рассмотрим практику использования системы на частном примере (картинок будет много). Итак, встречайте Arbor Pravail APS!

Краткая справка

Arbor Networks была основана в 2000 году при Мичиганском университете, инновационные разработки которого финансировались министерством обороны США. С тех пор Arbor и специализируется на обнаружении и обработке сетевых угроз.

“Он” приехал!

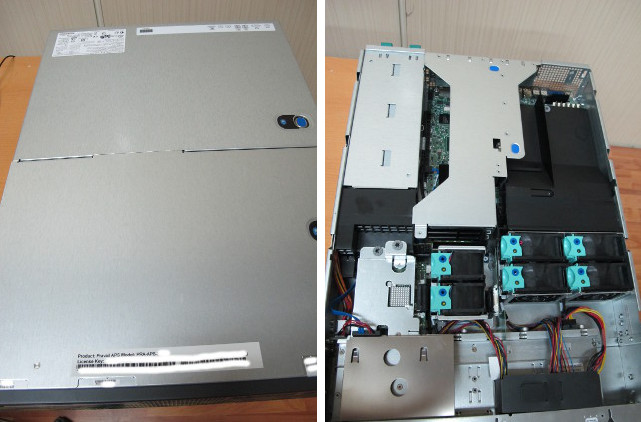

От момента заказа до получения прошло около двух месяцев.

Явно видавшая виды коробка, местами потертая, местами рваная, местами разрисованная ручкой или чем-то еще, но это-ли главное?! Скорее — открываем!

Открыли, показалось знакомое шасси Intel 2U с красивой “мордашкой” и мы конечно полезли смотреть внутрь =)

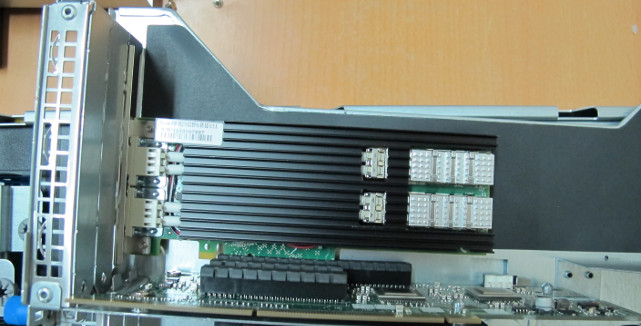

На проверку — ничего необычного, два процессора, память… особенность конструкции выдавала непривычная нашему глазу сетевая карта Silicom с большим радиатором, как на GPU, греется поди, чудо заморское =)

Достаточно «баловства», пора в посмотреть его в деле!

Подключили мы его к одному из наших тестовых роутеров и начали настраивать. Шаги стандартные — консоль, адрес на порту управления, установка acl и практически все. Главное — не забыть ключ с лицензией, фильтровать не будет =)

В этом посте мы не будем вдаваться в особенности настроек режимов работы Pravail, они достаточно просты (группы, фильтры, параметры), если Хабравчанам будет интересно — сделаем отдельный пост по каждому пункту. Вкратце — у Pravail есть базовые настройки для автоматической защиты групп, которые основаны на нескольких типах защищаемых объектов (web, dns, mail, vpn, voip, file, rlogin). У каждого типа есть относительно подробная настройка с тремя уровнями защиты. Переключение между уровнями можно делать за один клик, в один момент времени все группы могут защищаться только на одном уровне.

Пошли к делу!

Pravail vs DDOS = начало

DDOS-атаки, разные, к нам приходят постоянно. Интересно посмотреть на Pravail в деле, действительно-ли он так хорош, как о нем говорит производитель, ведь все производители говорят о своих продуктах только самое хорошее, разве нет? =)

Для примера мы возьмем частный случай из обычной жизни обычного веб-сервера, который мы поставили на постоянную защиту «за» Pravail. На этом сервере мы практикуем защиту сайтов, которые атакуются всякими не очень хорошими роботами.

Начало атаки

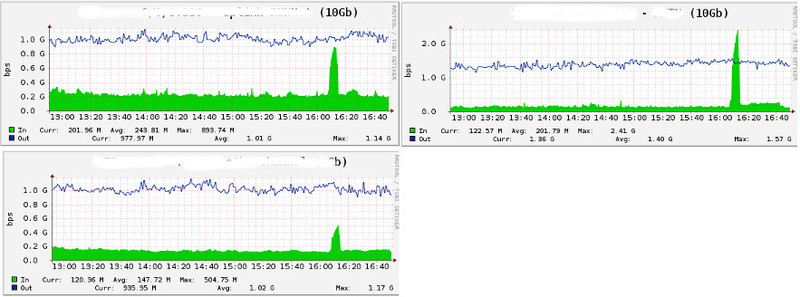

День X и час Y совпали (ждать долго не пришлось). На наших линках мы зафиксировали аномалию, суммарно “лишнего” входящего трафика было примерно 3.5Gbit (~650kpps), в целом это не много по современным меркам, spamhaus знает, привет криво-настроенным dns серверам =

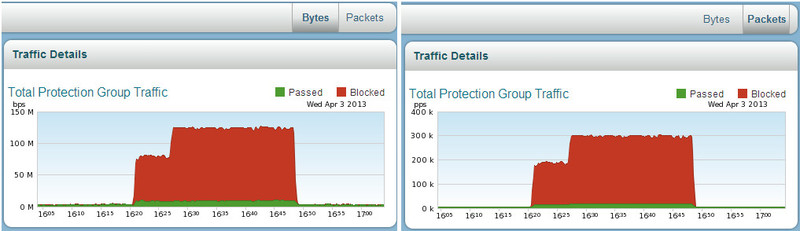

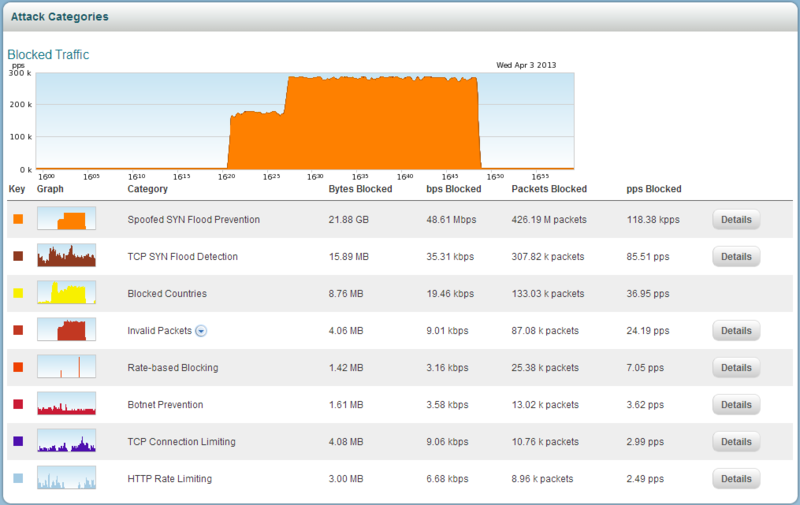

Через различные фильтры на до Pravail’a всего «дошло» порядка 130Mbit и 300k pps, что-же это за трафик? Чуть ниже мы разберем в деталях на картинках.

Pravail: Начало

Здесь мы рассмотрим реакцию системы на атаку, что видит Pravail и что можно или нужно делать. Информация будет отображаться в виде картинок интерфейса с некоторым описанием. Картинки достаточно понятные, будут вопросы — задавайте.

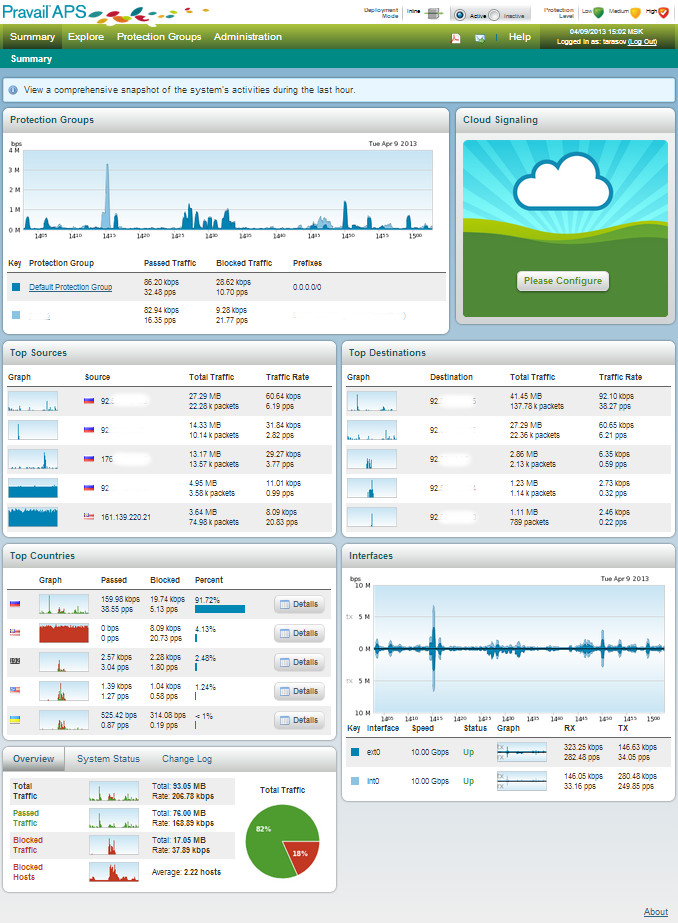

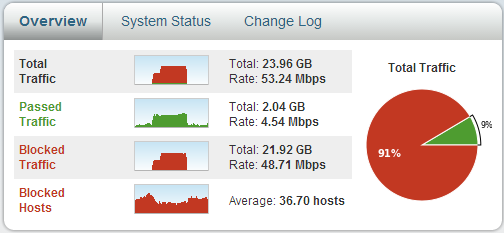

Для того, чтобы вы могли лучше представлять предмет посмотрите, пожалуйста, на картинку:

Это первое, что мы видим попадая в интерфейс системы. Все четко и по делу.

Вот, смотрите, смотрите, что я нашел!

После входа в интерфейс Pravail мы попадаем в Dashboard. Здесь собрана вся важная информация по защищаемым группам и объектам. Откуда и куда идет большая часть трафика, какая нагрузка на интерфейсы и систему. При необходимости мы можем сделать несколько действий с группами и объектами (заблокировать, посмотреть пакеты или детальную информацию о трафике страны-источника). Все действия делаются в один клик, достаточно подвести курсор к интересующему нас объекту и выбрать действие.

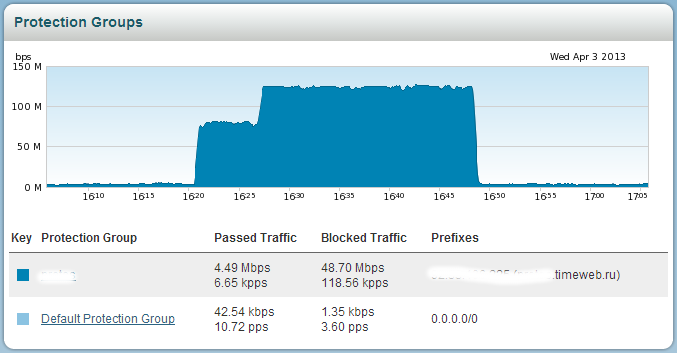

Самый первый и главный график — текущая ситуация с трафиком в группе. Аномалия на графике привлекает наше внимание. Мы можем посмотреть заблокированные хосты (причину, время, продолжительность) и сделать детальный разбор поступающих пакетов (packet capture).

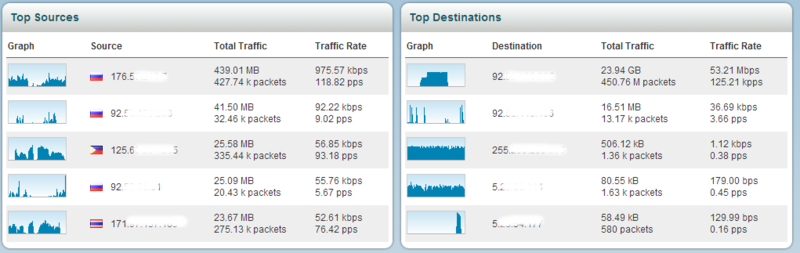

TOP-5 хостов источников и получателей трафика. Здесь мы видим откуда и куда идет трафик. Доступна блокировка хоста (blacklist) и анализ пакетов.

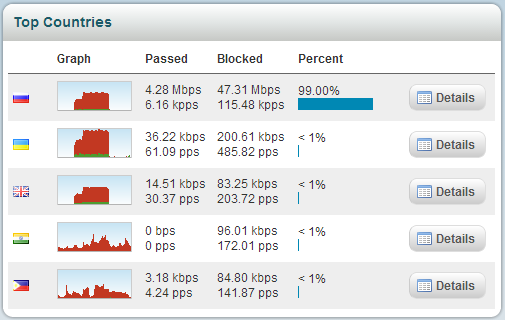

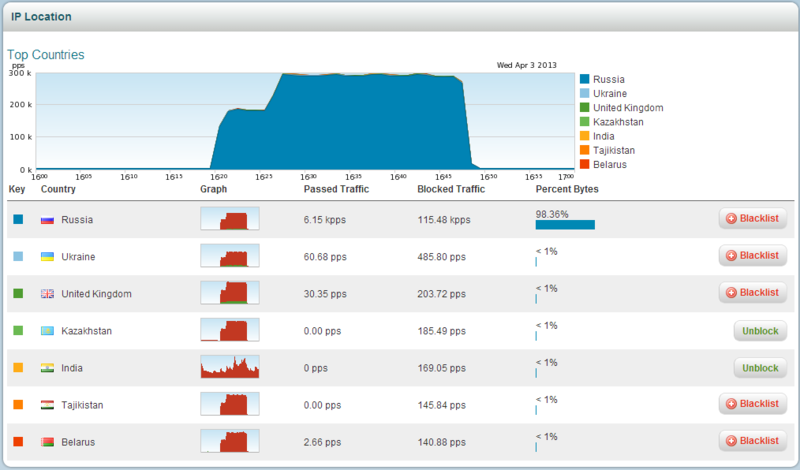

TOP-5 стран источников трафика (вспоминаем географию). Есть возможность посмотреть детали по трафику из страны, и заблокировать ее для определенной группы.

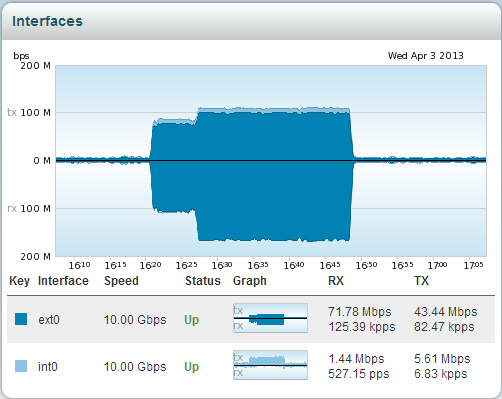

Состояние интерфейсов, наши 10Gb порты на вход и выход. Здесь мы можем сделать «packet capture» на каждом интерфейсе.

Итоговая сводка по трафику. Здесь ничего сделать нельзя.

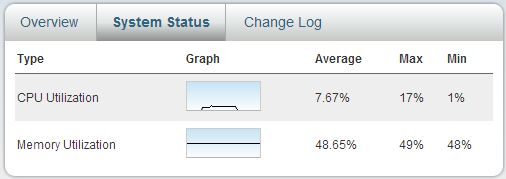

Нагрузка на систему: смотрим, думаем. Можно построить предположения на будущее.

Хорошо, нашел, а что дальше?

Далее мы переносимся в защищаемую группу, в нашем случае — в этой группе перечислены ip адреса (можно указывать и сети) защищаемых объектов. Внутри мы увидим информативные графики с минимумом действий в отношении объектов (ip адреса, страны, ссылки, домены).

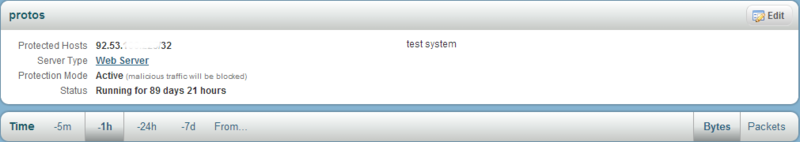

Защищаемая группа «protos» (мы любим SC, но имя не связано =). Мы видим имя, описание, защищаемые адреса, тип защиты, ее длительность и возможность отредактировать все это дело. Можно выбрать период отображения данных.

Сводка по защищаемой группе. Трафик в Mbps и pps, плохой и хороший в деталях.

Источники плохого трафика. Если необходимо — можно посмотреть в деталях на «blocked hosts» (заблокированные ip адреса) каждой категории. «Detail» открывает нам подробности, у каждой категории свои данные.

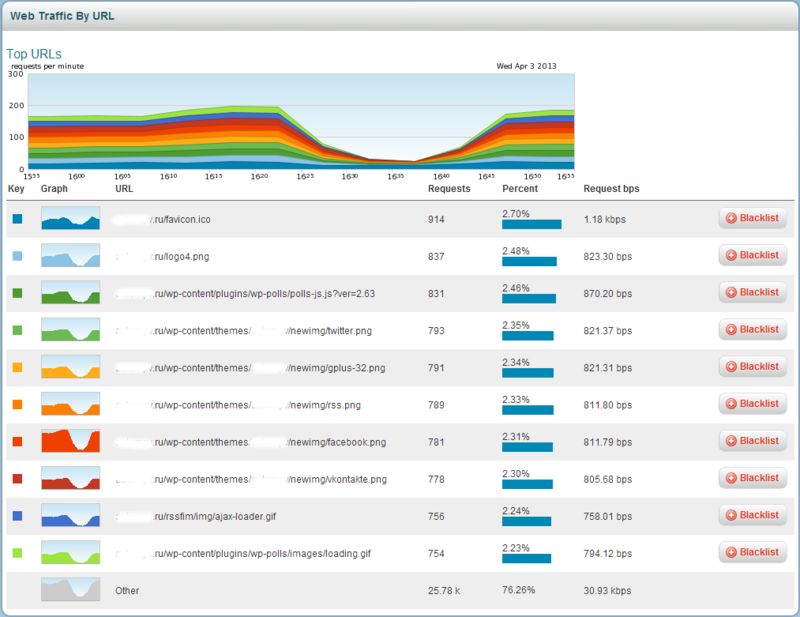

TOP-запросов к сайтов в минуту. По адресам. Больше запросов — выше в топе. Можно закрывать явно «невалидные» запросы. «Blacklist» срабатывает раньше.

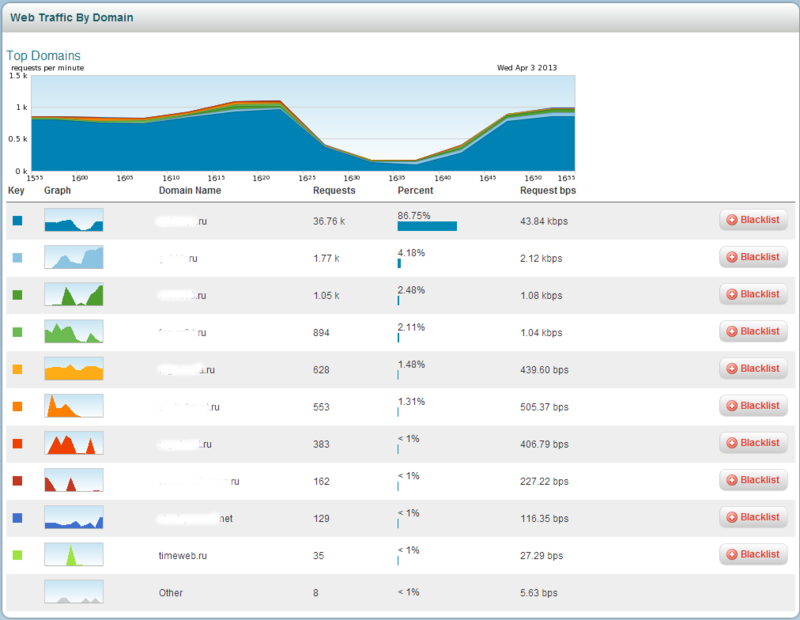

TOP-запросов к доменам в минуту. Работает по аналогии с TOP-url's.

«Лучшие» страны. Определяется по ip адресу. Можно сделать «packet capture» по нужной стране. Мой самый любимый раздел. Кто догадывается почему? =)

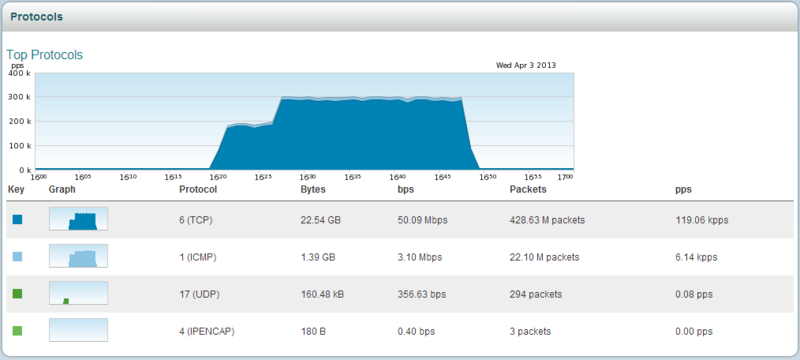

TOP-протоколов по типам, информативный график.

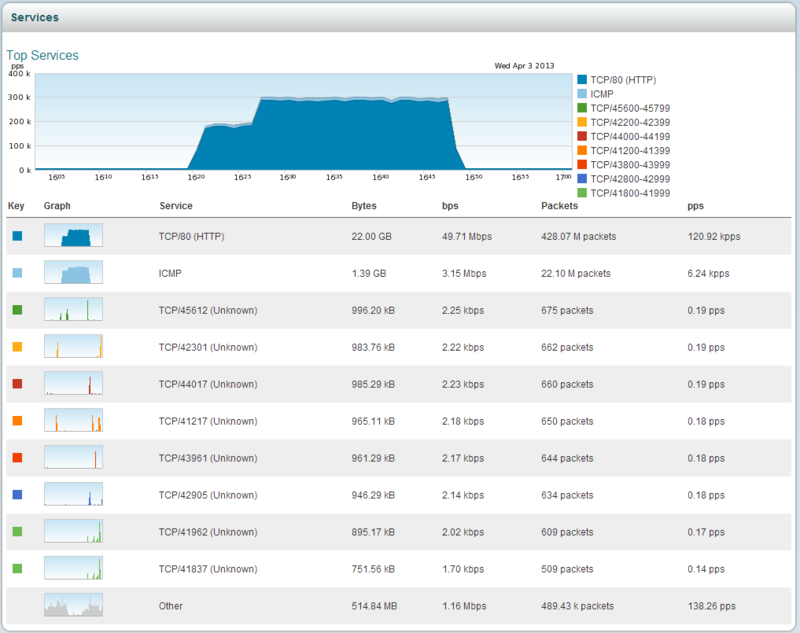

TOP-сервисов. Тоже можно делать «packet capture».

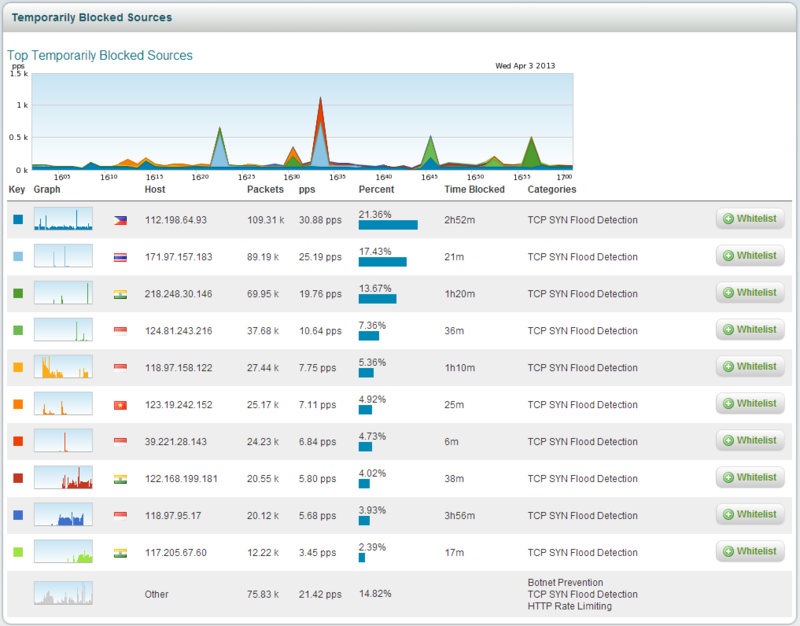

TOP-ip адресов. Можно смотреть причину блокировки или разбирать пакеты. Если трафик с этого адреса идет в настоящее время. И, конечно, «whitelist», если нужные адреса оказались заблокированы.

В целом — это все, что дает нам Pravail по мониторингу состояния защищаемой группы.

А что в итоге?

А в итоге мы имеем отличное устройство корпоративного класса по защите от атак на приложения, которое практически работает в автоматическом режиме. Конечно, сложные атаки будут требовать ручной настройки параметров защиты.

Данное устройство можно смело размещать у себя на границе корпоративной сети иили превентивно защищать важные системы. Практика показывает, что при некоторой адаптации системы под специфику защищаемого объекта — можно добиться уверенно положительного результата. Защищаемый объект под атакой будет работать и вполне прилично.

Могут-ли его использовать интернет-провайдеры? Могут, но для защиты отдельных узлов.

Почему мы решили выбрать Pravail? Потому, что из всех систем, которые мы видели — именно он оставил самые приятные впечатления от работы.

И теперь — у нас есть чем защитить себя и наших пользователей!

Автор: dtar