Посетители форума Positive Hack Days 2012, который состоялся недавно в техноцентре Digital October, не только могли послушать доклады профессионалов мира ИБ и наблюдать за эпичной битвой хакеров CTF, но и приняли участие в обсуждении важных проблем индустрии безопасности в рамках специализированных секций.

Одной из таких дискуссионных площадок стала секция «Как защищают деньги?», модератором которой выступил Артем Сычев (начальник управления информационной безопасности Россельхозбанка). Помимо теории — обсуждения насущных вопросов, стоящих перед индустрией банковской безопасности, — на секции была и практическая часть — конкурс «Большой Ку$h». Участники должны были продемонстрировать свои навыки в области эксплуатации типовых уязвимостей в службах систем ДБО — главным образом логических, а не веб-уязвимостей.

Специально для этого соревнования мы с нуля разработали собственную систему ДБО и заложили в нее типичные уязвимости, выявленные экспертами Positive Technologies в ходе работ по анализу защищенности таких систем. Разработка получила название PHDays I-Bank и представляла собой типичный интернет-банк с веб-интерфейсом, PIN-кодами для доступа к счету и процессингом.

За день до конкурса участники получили образ ОС с развернутой системой ДБО и тестовой базой, а также, само собой, исходники этой самой ДБО. Соответственно, на поиск уязвимостей и написание эксплойта отводилось около суток. Во время соревнования каждый участник получил свою учетную запись в ДБО и настоящую банковскую карту, привязанную к конкретному счету.

Конкурс длился 30 минут, за это время участники должны были взломать уже боевую базу, перечислить деньги с других счетов на свой, после чего — с помощью выданной карточки — обналичить деньги в банкомате, который ждал победителей в фойе, заправленный деньгами.

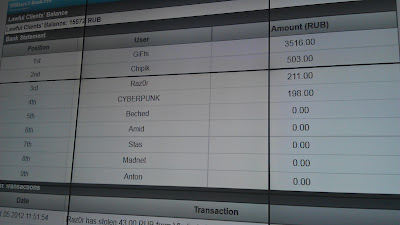

Хотя такая возможность и не афишировалось, но украсть деньги можно было не только со счетов «банка», но и у других участников конкурса ;) Состояние счетов было выведено на большой экран и все полчаса зрители наблюдали за тем, как идет процесс, и кто смог украсть заработать больше денег.

В итоге победителем конкурса стал Gifts, который смог вывести 3500 руб., Chipik занял второе место (900 руб.), а Raz0r стал третьим. Деньги банкомат выдал до копейки: все по-честному.

CTF vs Online HackQuest

Далее к конкурсу подключились команды-участницы CTF. Их задачей стала защита ДБО. Они тоже получили образ ОС с системой ДБО (и исходники), а также тестовую базу. На поиск и устранение уязвимостей им отвели 4 часа, причем устранять уязвимости можно было — лишь не нарушая функционирование системы: ситуация, при которой систему нельзя взломать, потому что она не работает, — не допускалась.

Взломщиками в этом соревновании выступали интернет-пользователи, участвующие в конкурсе Online HackQuest. После получения доступа к VPN у них было полчаса на то, чтобы провести атаку и вывести деньги со счетов команды CTF (подробные правила см. в нашем специальном хабратопике). Победителями из этой схватки вышли команды CTF: им удалось сохранить практически все свои деньги.

По итогам конкурса и участники, и зрители сошлись во мнении, что он удался на славу и стал гвоздем конкурсной программы форума. У нас уже есть задумки, как сделать соревнование еще более увлекательным и зрелищным, мы попробуем реализовать их на PHDays 2013. До встречи в будущем году!

P. S. Еще раз напомним, что упомянутая система ДБО разработана специалистами компании Positive Technologies специально для конкурсов в рамках форума PHDays 2012. Она НЕ ЯВЛЯЕТСЯ системой, которая действительно работает в каком-либо из существующих банков; при этом она максимально приближена к подобным системам и содержит характерные для них уязвимости.

Автор: ptsecurity