Примечания

Согласно партнерскому соглашению с SAP, мы не имеем право публиковать подробную информацию о найденных уязвимостях до выпуска патча. Поэтому в данном отчете подробно описаны только те уязвимости, информацию о которых мы имеем право раскрывать на данный момент. Однако примеры эксплуатации всех упомянутых уязвимостей, доказывающие, что они действительно существуют, можно найти на видеозаписях с конференций, а также на erpscan.ru и dsec.ru.

Также необходимо отметить, что наши исследования в области безопасности SAP вообще и сбора статистики в частности не заканчиваются на данном отчете. Мы планируем публиковать новые статистические данные как минимум ежегодно либо по мере появления новых методов атаки. Последние обновления статистики SAP-систем, присутствующих в Интернете, можно найти на sapscan.com.

1. Введение

Ядро каждой крупной компании – это ERP-система; в ней проходят все критичные для бизнеса процессы, начиная от закупки, оплаты и доставки и заканчивая управлением человеческими ресурсами, продуктами и финансовым планированием. Вся информация, хранящаяся в ERP-cистемах, имеет огромное значение, и любой неправомерный доступ к ней может понести за собой громадные потери вплоть до остановки бизнеса. Согласно отчету Ассоциации специалистов по расследованию хищений/мошенничества (ACFE), в период с 2006 по 2010 годы потери организаций от внутреннего фрода составили порядка 7 процентов от ежегодной выручки (!). Вот почему мы решили провести детальное исследование в области безопасности SAP с использованием ERPScan – разработанной Digital Security системы мониторинга защищенности SAP-систем.

Распространенный миф о том, что безопасность ERP – это только матрица SOD, за последние 5 лет исчерпал себя и уже кажется многим историей давно минувших дней. В течение последних 5 лет специалистами в области безопасности SAP было представлено множество докладов, рассказывающих в подробностях о различных атаках на внутренние подсистемы SAP, как то: протокол обмена данными RFC, систему разграничения доступа – SAP ROUTER, на веб-приложения SAP и на клиентские рабочие станции под управлением SAP GUI. Каждый год интерес к теме возрастает в геометрической прогрессии: если в 2007 году на специализированных технических конференциях по взлому и защите был всего 1 доклад про SAP, то в 2011 году их было более 20. За последнее время был выпущен ряд утилит для взлома, подтверждающих возможность осуществления атак на SAP.

Согласно статистике уязвимостей в бизнес-приложениях, за 2009 год было устранено более 100 уязвимостей в продуктах SAP, тогда как за 2010 год их было уже более 500. А всего на март 2012 года насчитывается более 2000 SAP security notes — уведомлений об уязвимостях в тех или иных компонентах SAP.

Большинство из этих уязвимостей позволяет неавторизованному пользователю получить доступ ко всем критичным для бизнеса компании данным, что вынуждает задуматься о применении тех или иных решений, направленных на защиту SAP-систем.

1.1. Новые тенденции корпоративной безопасности

Тенденции развития инфраструктуры компаний в последнее время движутся от децентрализованной модели к интеграции всех бизнес-процессов в единые системы. Если раньше в компании было множество серверов, таких как почтовый, файловый, контроллер домена и прочие, то сейчас все эти функции интегрируются в единое бизнес-приложение, чем обеспечивают, с одной стороны, удобство доступа, а с другой, единую точку отказа. В бизнес-приложениях и в ERP-системах хранятся все критичные данные компании, начиная от финансовой отчетности и персональных данных, и заканчивая списками контрагентов и объектами корпоративной тайны. Для внешнего злоумышленника или инсайдера такая система представляет собой основную мишень, и его конечная цель – это отнюдь не права администратора на контроллере домена.

Тем не менее, сейчас многие специалисты по безопасности, к сожалению, крайне поверхностно осведомлены о защите таких бизнес-приложений, как SAP. Проблема также состоит в том, что функции обеспечения безопасности лежат не на CISO, а на владельцах системы, которые фактически контролируют сами себя. В итоге за безопасность наиболее критичных элементов системы никто не отвечает.

Из менее глобальных проблем также стоит отметить:

• Отсутствие квалифицированных специалистов. В большинстве компаний безопасность SAP со стороны SAP-специалистов воспринимается только как проблема SOD, со стороны же службы безопасности понимание угроз SAP в лучшем случае поверхностно, не говоря уже о тонких настройках.

• Огромное количество тонких настроек. В стандартных настройках системы существует более 1000 параметров, а также огромная масса тонких настроек, не говоря уже о разграничении прав к различным объектам, таким как транзакции, таблицы, RFC-процедуры и прочие – к примеру, одних только веб-интерфейсов для доступа к системе может быть несколько тысяч. Во всей этой массе настроек задача по обеспечению безопасности даже одной системы может быть непростой задачей.

• Кастомизируемые настройки. Вряд ли найдутся две одинаковые SAP-системы, поскольку большая часть настроек так или иначе затачивается под заказчика, и кроме того, разрабатываются свои программы, безопасность которых также следует учитывать при комплексной оценке.

• Автоматизация. Наличие большого количества систем с постоянно изменяемыми конфигурациями также вносит дополнительные проблемы.

Наша цель – вывести данную проблему с теоретического уровня на практический, основанный на реальных данных и измерениях: начиная от информации о количестве обнаруженных проблем и их популярности и заканчивая количеством уязвимых систем. Для этого мы реализовали глобальный проект по сканированию SAP-систем, доступных из сети Интернет.

2. Статистика уязвимостей

2.1. Количество уведомлений о безопасности SAP

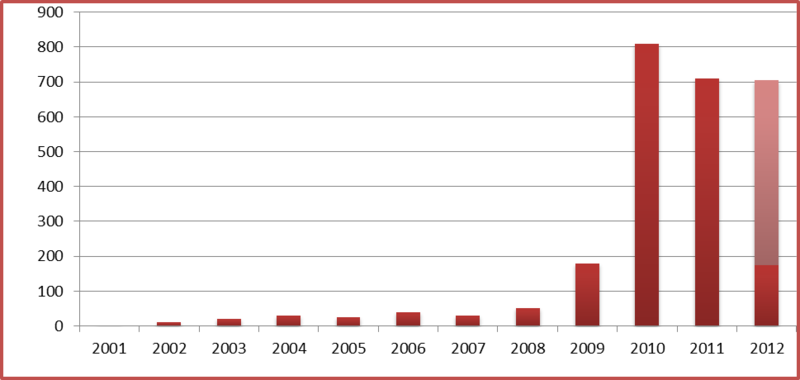

Периодически компания SAP выпускает внутренний документ, который называется «уведомление о безопасности» (SAP Security note). В нем, как правило, хранится информация об одной или более уязвимостях в продуктах SAP или ошибках конфигурации, которые представляют риск для систем SAP. Первое такое уведомление было опубликовано в 2001 году. Начиная с 2007 года, их количество растет в геометрической прогрессии.

По данным на 26 апреля 2012, опубликовано более 2000 уведомлений о безопасности SAP.

В течение 2011 года в День Критических Патчей (каждый второй вторник) обычно публиковалось примерно 65 уведомлений о безопасности SAP. Если сравнивать с другими производителями, то это больше, чем у Microsoft, Oracle и Cisco. Стоит отметить, что всего 3 года назад их было намного меньше.

Количество уведомлений о безопасности SAP по годам

2.2. Уведомления о безопасности SAP по критичности

SAP использует 5 уровней критичности для своих уведомлений:

1 – Сенсация

2 – Высокий приоритет

3 – Средний приоритет

4 – Низкий приоритет

5 – Рекомендации/дополнительная информация

Большинство проблем (69%) имеют высокий приоритет, а это означает, что около 2/3 публикуемых уязвимостей необходимо исправлять быстро.

2.3. Уведомления о безопасности SAP по типу

Мы проанализировали все опубликованные уведомления о безопасности SAP по типу. Самые популярные проблемы представлены на графике:

Стоит отметить, что новый тип уязвимости, который называется Verb Tampering, стал одним из самых популярных. Эта уязвимость класса «обход аутентификации» была впервые обнаружена Digital Security, а впоследствии было найдено целых 18 проблем этого типа.

Около 20% уязвимостей не вошли в этот рейтинг, так как в системах SAP присутствует значительное количество уникальных проблем. Некоторые из них описаны в нашей презентации «Топ-10 наиболее интересных уязвимостей в SAP».

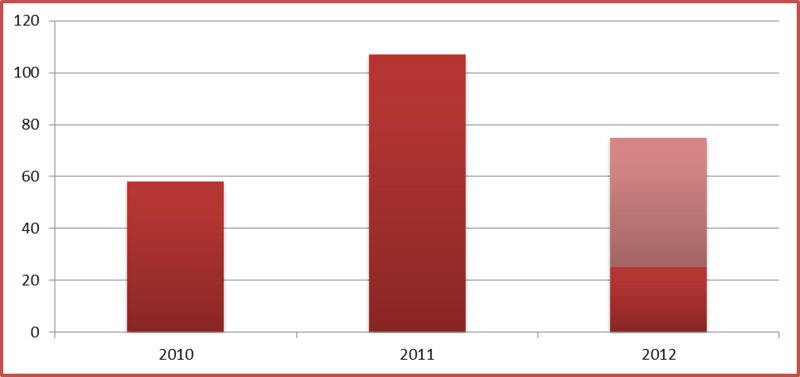

2.4. Количество благодарностей сторонним исследователям

В 2010 году SAP приняла решение благодарить сторонних исследователей безопасности за уязвимости, найденные в их продуктах. На диаграмме можно увидеть количество уязвимостей, обнаруженных сторонними исследователями с 2010 года. Половина уязвимостей была найдена и успешно исправлена компанией SAP с помощью Digital Security (50 уязвимостей и 26% от общего количества) и VirtualForge (44 уязвимостей, то есть 23%). Вторая половина была обнаружена двумя десятками других компаний, и их количество растет, что доказывает рост популярности данной области.

2.5. Количество публично доступной информации

Наибольшую опасность представляют уязвимости, информация об эксплуатировании которых (подробное описание уязвимости, PoC-эксплойты или полноценные эксплойты) доступна онлайн. Мы собрали информацию из следующих популярных источников:

SecurityFocus – здесь можно найти детальное описание, иногда PoC-эксплойт. Все уязвимости в этой базе имеют высокую вероятность эксплуатации. Здесь были найдены подробности о 123 уязвимостях (6% от общего количества).

Exploit-DB – здесь расположены готовые эксплойты, которыми можно пользоваться, не внося изменений и не имея никаких знаний об эксплуатировании соответствующей системы. Все уязвимости в этой базе имеют критичную вероятность эксплуатации. Здесь были найдены 24 эксплойта (1% от общего количества уязвимостей).

2.6. Топ-5 самых важных уязвимостей в 2011 году

Из множества опубликованных уязвимостей мы выбрали топ-5 проблем, представляющих наибольшую угрозу:

• Обход аутентификации с помощью Verb Tampering

• Обход аутентификации с помощью Invoker Servlet

• Переполнение буфера в вызове ядра ABAP

• Удаленное выполнение кода через TH_GREP

• Раскрытие JSESSIONID с помощью консоли SAP Management

1. Обход аутентификации с помощью Verb Tampering

Эта уязвимость была обнаружена в движке J2EE SAP NetWeaver. Она позволяет анонимному хакеру полностью скомпрометировать SAP-систему. Было обнаружено около 40 приложений, уязвимых к данной атаке. В наиболее критичном случае можно было создать любого пользователя, приписать ему любую роль в системе и выполнить любую команду в ОС.

| Риск шпионажа: | Критичный |

| Риск саботажа: | Критичный |

| Риск мошенничества: | Критичный |

| Доступность: | Анонимно через Интернет |

| Легкость эксплуатации: | Высокая |

| CVSSv2: | 10 |

| Описание: | http://erpscan.com/advisories/dsecrg-11-041-sap-netweaver-authentication-bypass-verb-tampering/ |

| Патч: | Уведомления о безопасности SAP: 1589525, 1624450 |

| Автор: | Александр Поляков (Digital Security) |

2. Обход аутентификации с помощью Invoker Servlet

Эта уязвимость была обнаружена в движке J2EE SAP NetWeaver. Она позволяет анонимному хакеру обойти ограничения безопасности веб-сервисов SAP и напрямую вызывать критичные функции по наименованиям их классов. Около 30 приложений уязвимы к данной атаке. В зависимости от конкретного приложения можно добавлять в систему новых пользователей, читать системные файлы, в том числе файлы базы данных, или раскрывать критичную информацию.

| Риск шпионажа: | Критичный |

| Риск саботажа: | Критичный |

| Риск мошенничества: | Критичный |

| Доступность: | Анонимно через Интернет |

| Легкость эксплуатации: | Высокая |

| CVSSv2: | 10 |

| Описание: | http://help.sap.com/saphelp_nw70ehp2/helpdata/en/bb/f2b9d88ba4e8459 e5a69cb513597ec/frameset.htm |

| Патч: | Уведомление о безопасности SAP: 1585527 |

| Автор: | SAP |

3. Переполнение буфера в вызове ядра ABAP

В вызове ядра ABAP была обнаружена уязвимость переполнения буфера. Ее можно эксплуатировать путем вызова отчета ABAP, который использует уязвимый вызов ядра и передает в него данные, введенные пользователем. Эта уязвимость позволяет пользователю с правами BASIS скомпрометировать ОС и выполнять любые команды с правами пользователя adm. Сейчас публично доступен только PoC-эксплойт, однако существует и рабочий эксплойт, созданный в нашей лаборатории.

| Риск шпионажа: | Критичный |

| Риск саботажа: | Критичный |

| Риск мошенничества: | Критичный |

| Доступность: | Необходим пользователь с правами BASIS |

| Легкость эксплуатации: | Средняя. Необходимо хорошо знать технологию написания эксплойтов под различные платформы |

| CVSSv2: | 4.8 |

| Описание: | http://virtualforge.com/tl_files/Theme/whitepapers/BlackHat_EU_ 2011_Wiegenstein_The_ABAP_Underverse-WP.pdf |

| Патч: | Уведомления о безопасности SAP: 1487330, 1529807 |

| Автор: | Андреас Вигенштейн (Andreas Wiegenstein) |

4. Удаленное выполнение кода через TH_GREP

Уязвимости удаленного выполнения команд в ABAP приобрели популярность в 2011 году. Одна из наиболее известных таких уязвимостей была найдена в функциональном модуле TH_GREP. Что интересно, Джорис нашел эту уязвимость еще в 2010 году, она была исправлена, но наш исследователь Алексей Тюрин проанализировал патч и обнаружил, что он не полностью решал проблему: в ОС Windows патч можно было обойти. И только тогда эта уязвимость была окончательно исправлена. Она позволяет авторизованному пользователю с правами BASIS скомпрометировать ОС и выполнять любые команды с правами пользователя adm.

| Риск шпионажа: | Критичный |

| Риск саботажа: | Критичный |

| Риск мошенничества: | Критичный |

| Доступность: | Необходим пользователь с правами BASIS |

| Легкость эксплуатации: | Высокая. |

| CVSSv2: | 6 |

| Описание: | http://erpscan.ru/advisories/dsecrg-11-039-sap-netweaver-th_grep-module-code-injection-vulnerability-new/ |

| Патч: | Уведомление о безопасности SAP: 1620632 |

| Автор: | Джорис ван де Виз (Joris van de Vis) и Алексей Тюрин (Digital Security) |

5. Раскрытие JSESSIONID с помощью консоли SAP Management

Мариано Нуньес (Mariano Nunez) нашел в сервисе SAP MMC уязвимость, позволявшую анонимно читать любой лог-файл в SAP-системе. В свою очередь, в ходе тестирования SAP-систем на проникновение, мы обнаружили, что в лог-файлах иногда хранится значение JSESSIONID, если установлен максимальный уровень трассировки. А доступ к JSESSIONID означает возможность вставить его значение в файл cookie и войти в SAP-систему под видом существующего пользователя.

| Риск шпионажа: | Высокий |

| Риск саботажа: | Средний |

| Риск мошенничества: | Высокий |

| Доступность: | Средняя. Необходим удаленный доступ к MMC |

| Легкость эксплуатации: | Средняя. Должна быть включена трассировка |

| CVSSv2: | 5.6 |

| Описание: | http://erpscan.com/wp-content/uploads/2012/06/Top-10-most-interesting-vulnerabilities-and-attacks-in-SAP-2012-InfoSecurity-Kuwait.pdf |

| Патч: | Уведомление о безопасности SAP: 1439348 |

| Автор: | Впервые обнаружена Мариано Нуньесом (Mariano Nunez); новый вектор найден Алексеем Тюриным (Digital Security) |

3. Возрастающий интерес

Тенденции информационной безопасности в настоящее время фокусируются в основном на мобильных приложениях, облачных сервисах, социальных сетях и критичных объектах инфраструктуры, которые, возможно, станут целью злоумышленников в ближайшем будущем. Однако существует и такая область, как безопасность ERP-систем, и эти системы находятся под угрозой уже сейчас. Поэтому растет число компаний, которые занимаются безопасностью ERP-систем и разрабатывают ПО для аудита их безопасности. В то же время постоянно появляются новые компании, которые предлагают специализированные консалтинговые услуги в области безопасности ERP-систем.

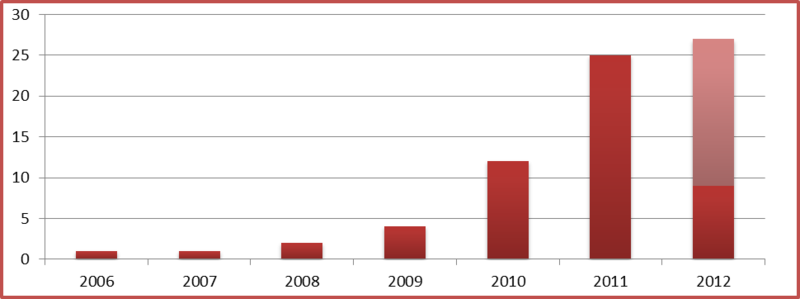

3.1. Количество докладов по безопасности на технических конференциях

С 2006 года безопасность SAP получает все больше внимания на технических конференциях по безопасности, таких как BlackHat, HITB и.т.п. С 2010 года эта тенденция распространилась и на другие конференции. Все больше компаний и исследователей публикуют исследования в области безопасности SAP. С 2006 по 2009 годы большая часть докладов была посвящена классическим угрозам ИБ в ландшафте SAP: безопасности веб-приложений SAP, безопасности клиентской части SAP, бэкдорам и троянам под SAP. В последний же год фокус внимания сместился на узкоспециализированные исследования различных типов уязвимостей в SAP, в коде ABAP и в SAP Kernel, таких как SQL-инъекции, переполнение буфера, уязвимости в движке J2EE. Наиболее яркие примеры – Verb Tampering, Session Fixation, Invoker Servlet, а также уязвимости в собственных протоколах SAP – DIAG и P4.

Количество докладов по безопасности SAP, представляемых на различных конференциях каждый год, показано на графике. Для 2012 года рассчитано примерное количество на основании данных за первые 4 месяца.

4. SAP в Интернете

Среди множества людей, работающих с SAP, бытует миф, что SAP-системы изолированы от сети Интернет, поэтому все уязвимости в SAP могут эксплуатироваться только инсайдерами.

Из интервью с Саккаром Паулюсом (Sachar Paulus, старший вице-президент по защите продукта и безопасности в SAP) для журнала CIO:

CIO: Каковы, на Ваш взгляд, важнейшие угрозы безопасности SAP? Какие аспекты обеспечения безопасности продуктов SAP Вы считаете наиболее сложными?

Саккар: Другая угроза – это люди, которые подключают свои SAP-системы к Интернету, чтобы усилить поддержку логистической цепи в системе или чтобы путем добавления нового функционала облегчить жизнь работникам. Проблема здесь в том, что классические, хорошо изученные сетевые угрозы плохо понятны ERP-сообществу. Люди, которые отвечают за ERP-системы, понимают угрозу инсайдерской атаки, ведь они имели с ней дело много лет, но когда требования бизнеса диктуют необходимость подключения системы к Интернету, эти люди не думают о таких угрозах, как межсайтовый скриптинг. Могут появиться вирусы или черви под ERP-платформы, в то время как эти люди недостаточно понимают важность патчей. Это тяжелейший вызов для организаций. Чтобы принять этот вызов, необходимо сотрудничество между людьми, которые разбираются в безопасности ERP-систем, и людьми, которые разбираются в безопасности Интернета, электронной почты и веб-сервисов.

Бизнес-приложения доступны не только из внутренней сети; это миф, который был реальностью десять лет назад, когда вся информация о компании обычно хранилась на одном сервере. Бизнес меняется, и компаниям необходимы сетевые соединения между различными приложениями. Им необходимо иметь связь с филиалами по всему миру, обмениваться данными с клиентами через веб-порталы, системы SRM и CRM, иметь доступ к информации из любой точки мира посредством мобильных решений. Почти все бизнес-приложения сейчас имеют доступ к Интернету.

Чтобы разрушить упомянутый миф, мы продемонстрируем, какие сервисы доступны удаленно, каким компаниям они принадлежат и в каком плане эти сервисы уязвимы для современных угроз.

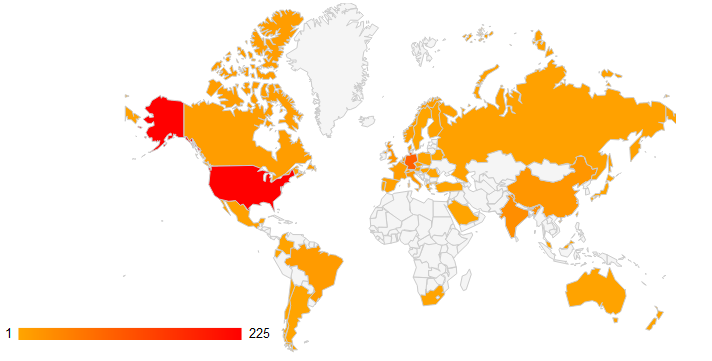

4.1. Результаты поиска через Google по странам

Эта статистика была собрана с помощью несложных запросов в хорошо известной поисковой системе Google.

| Тип сервера приложений | Поисковой запрос |

| SAP NetWeaver ABAP | Inurl:/SAP/BC/BSP

|

| SAP NetWeaver J2EE | Inurl:/irj/portal

|

| SAP BusinessObjects | inurl:infoviewapp |

В результате сканирования было обнаружено около 610 уникальных серверов с различными веб-приложениями SAP. Очевидно, что самая популярная платформа – J2EE. К сожалению, такие серверы более уязвимы, чем движок ABAP, так как в этой платформе как минимум 3 разных уязвимостей, которые могут эксплуатироваться анонимно и предоставляют полный доступ к системе. С другой стороны, в движке ABAP множество предустановленных пользовательских учетных записей со стандартными логинами и паролями, и хакеры могут этим воспользоваться. А у SAP BusinessObjects имеются обе эти проблемы.

| Сервер приложений | Количество | % |

| SAP NetWeaver J2EE | 268 | 44% |

| SAP Web Application Server | 163 | 27% |

| SAP BusinessObjects | 106 | 17% |

| SAP NetWeaver ABAP | 73 | 12% |

Серверы приложений по странам

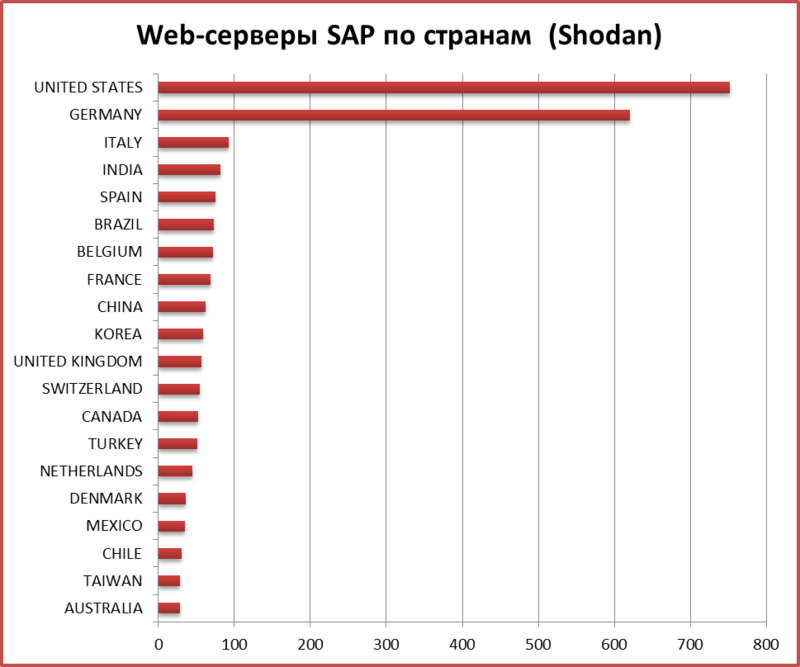

4.2. Результаты поиска в Shodan по странам

В качестве второго ресурса для поиска веб-интерфейсов SAP в сети Интернет был выбран www.shodanhq.com. Особенность этого сервиса в том, что он не только находит приложения, которые были индексированы поисковыми роботами, а сканирует весь Интернет на наличие открытого 80-го порта (и других), поэтому он использовался для дополнительного поиска SAP-систем.

В целом мы нашли 2677 серверов с разнообразными веб-приложениями SAP. Это в 4,5 раза больше, чем с помощью Google.

| Сервер приложений | Количество | % |

| SAP NetWeaver J2EE | 863 | 32% |

| SAP Web Application Server | 734 | 27% |

| SAP BusinessObjects | 686 | 26% |

| SAP NetWeaver ABAP | 394 | 15% |

4.3. Результаты сканирования портов по странам

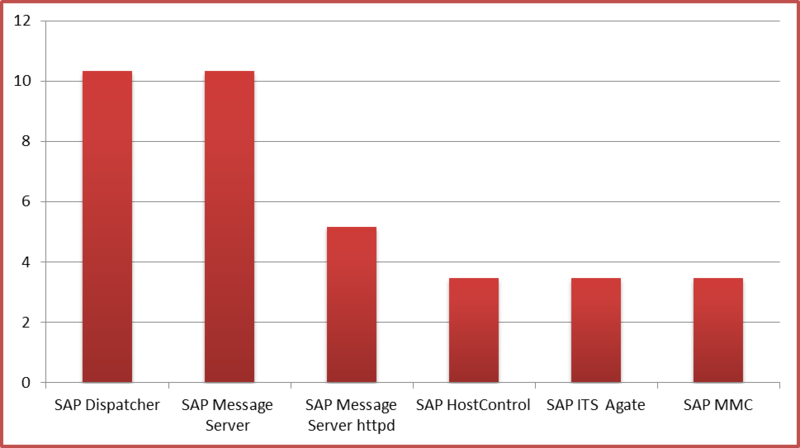

Самая интересная и сложная часть исследования – сканирование Интернета не только на наличие веб-сервисов, но и сервисов, которые вообще не должны быть доступны через Интернет.

На данной стадии эта задача выполнялась посредством простого алгоритма, который сканировал только подсети серверов, которые были найдены через Google и Shodanhq (это около 1000 подсетей). Мы нашли большое количество портов, которые прослушиваются такими сервисами SAP, как Message Server HTTP, SAP Gateway, SAP HostControl. Количество открытых портов будет обновляться онлайн на www.sapscan.com – официальном сайте проекта.

Другой проект, который еще не завершен – глобальное сканирование Интернета на наличие открытых портов. На данный момент полностью просканирован лишь ряд крупнейших стран.

В качестве примера ниже приведены результаты сканирования России. Всего было обнаружено 58 SAP-роутеров, установленных по умолчанию на порте 3299. После получения списка SAP-роутеров по всем подсетям, где были обнаружены SAP-роутеры, было запущено сканирование на наличие запрещенных для внешнего использования сервисов, таких как SAP Hostcontrol, SAP Dispatcher, SAP Message Server, SAP Management console.

10% российских компаний, которые используют SAP, открывают для сервиса SAP Dispatcher доступ напрямую в Интернет в обход роутера.

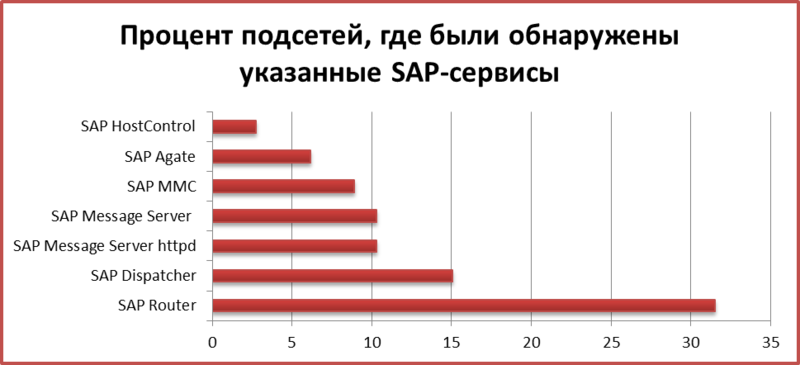

На диаграмме ниже показан процент компаний, которые открывают доступ в Интернет для тех или иных критичных SAP-сервисы.

5. Версии SAP

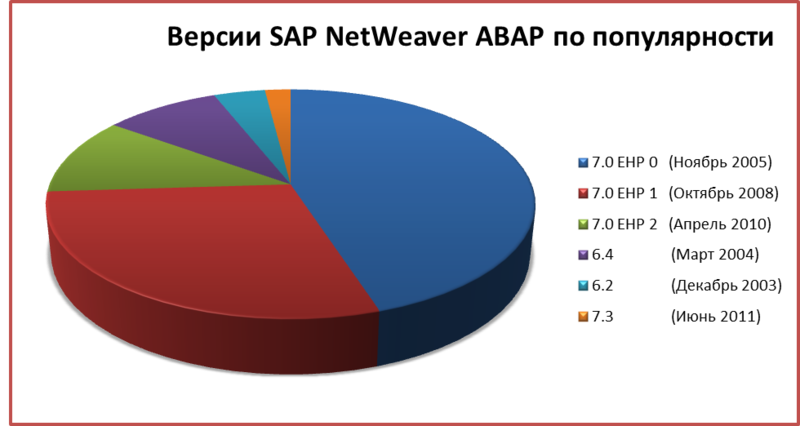

Мы проверили, какие версии движков ABAP и J2EE чаще всего присутствуют в Интернете, чтобы понять жизненный цикл продуктов SAP и выяснить, какие версии продуктов популярны сейчас. Мы также проверили, какие ОС и СУРБД используются совместно с системами SAP чаще всего.

5.1. Версии движка ABAP

Чтобы узнать версии ABAP, мы подключались к корню сервера приложений и анализировали HTTP-ответы. Мы также воспользовались уязвимостью раскрытия информации. Версию же SAP NetWeaver можно легко узнать, если приложение настроено небезопасно и позволяет атакующему извлекать информацию из /sap/public/info.

После сканирования всех доступных серверов SAP NetWeaver ABAP было обнаружено, что 59% из них уязвимы к раскрытию информации.

Лучшие настройки безопасности, такие как отключение доступа ко всем BSP, доступны по умолчанию в обновлении EHP 2, но EHP 2 установлена только на 11% серверов. Это означает, что, даже несмотря на заботу самой компании SAP о безопасности ее систем, без участия системных администраторов усилия разработчиков бесполезны.

Самая популярная версия (45%) – NetWeaver 7.0, а ведь она была выпущена в 2005 году!

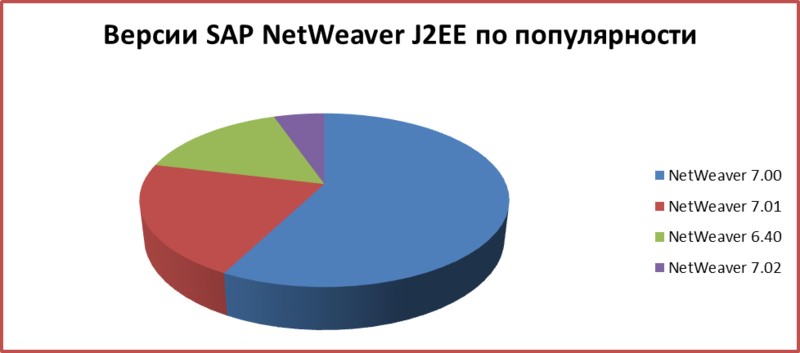

5.2. Версии движка J2EE

Информацию о версии движка J2EE легко можно найти, прочитав отклик HTTP. Однако подробная информация о версии патча доступна, если сервер приложений настроен некорректно и позволяет атакующему просматривать информацию с некоторых страниц. Например, эти две страницы раскрывают информацию о движке J2EE: /rep/build_info.jsp и /bcb/bcbadmSystemInfo.js.

После сканирования всех доступных серверов SAP NetWeaver J2EE оказалось, что 62% из них уязвимы к раскрытию информации через страницу /rep/build_info.jsp и 17% через страницу /bcb/bcbadmSystemInfo.jsp.

Подробная информация о версиях продуктов представлена ниже.

5.3. Популярные ОС для SAP

Используя страницу /sap/public/info, можно получить информацию о версиях ОС, где развернут ABAP. Анализ результатов поиска по SAP-системам, которые имеют выход в Интернет, показал, что самые популярные ОС – Windows NT (28%) и AIX (25%). Наша статистика, собранная в процессе внутренних аудитов SAP, показывает большую популярность систем *.NIX, хотя в системах, подключенных к Интернету, лидирует Windows.

5.4. Популярные СУБД для SAP Backend

Самой популярной СУБД до сих пор является Oracle – 59%. Другие СУБД перечислены ниже.

Стоит отметить, что СУБД Oracle, установленная вместе с SAP, уязвима к очень опасной атаке, где обходится авторизация и неавторизованный пользователь получает прямой доступ к базе данных без каких-либо аутентификационных данных, из-за некорректного использования параметра REMOTE_OS_AUTHENT. Это очень старая проблема, опубликованная еще в 2002 году, но она все еще актуальна.

6. Критичные сервисы в Интернете

Помимо веб-интерфейсов, которые должны быть доступны в Интернете из-за различных бизнес-требований, таких как решения SAP Portal, SAP SRM или SAP CRM, существуют сервисы, которые вообще не должны быть доступны извне. Они не только несут потенциальный риск, но и имеют настоящие уязвимости и ошибки конфигурации, хорошо известные и хорошо описанные в публичных источниках. Конечно, мы не приводим полный список критичных сервисов SAP, только самые популярные из них. Были просканированы порядка 1000 подсетей компаний, использующих SAP. На графике показан процент компаний, где критичные SAP-сервисы оказались открытыми для удаленного доступа.

Легко заметить, что самый популярный сервис – SAP Router, и это нормально, ведь его предназначение – быть открытым для удаленных подключений. Но как же остальные сервисы? Они не должны быть доступны через Интернет, однако доступны. И количество их не так мало, как мы предполагали до начала проекта.

6.1. Сервис WebRFC в составе NetWeaver ABAP

WebRFC – это веб-сервис, по умолчанию доступный на платформе SAP NetWeaver ABAP. Он позволяет выполнять опасные функции RFC с помощью HTTP-запросов на порт NetWeaver ABAP и к странице /sap/bs/web/rfc. Некоторые из этих функций критичны, например:

• Чтение данных из таблиц SAP

• Создание пользователей SAP

• Выполнение команд ОС

• Финансовые транзакции и т.д.

По умолчанию у любого пользователя есть доступ к этому интерфейсу и возможность выполнить команду RFC_PING, отправив XML-пакет. Для выполнения других функций необходимы дополнительные авторизации. Таким образом, существуют два основных риска:

• Если в системе есть пользователь по умолчанию с предустановленным паролем, атакующий может выполнить многочисленные опасные RFC-функции, потому что у пользователей по умолчанию довольно опасные права.

• Если хакер удаленно выяснит аутентификационные данные любого существующего пользователя, он сможет выполнить атаку типа «отказ в обслуживании», отправив запрос RFC_PING с видоизмененным XML-пакетом.

Обнаружилось, что сервис WebRFC включен в 40% систем ABAP.

Мы не проверяли, используются ли в этих системах стандартные пароли, но в соответствии с разнообразной статистикой, собранной в процессе наших исследований и исследований коллег, одна или более учетная запись по умолчанию есть в 95% систем.

6.2. Сервис CTC в составе NetWeaver J2EE

CTC, или ConfigTool – это веб-сервис, установленный по умолчанию на движке NetWeaver J2EE. Он позволяет удаленно контролировать движок J2EE. Этот веб-сервис можно найти через Google, и он часто находится в системах SAP Portal. Возможно выполнение таких функций, как:

• Создание пользователей

• Назначение пользователям ролей

• Выполнение команд ОС

• Удаленное включение и выключение движка J2EE

Исследователи Digital Security обнаружили в этом сервисе уязвимость, которая называется Verb Tampering. Она позволяет обходить проверки авторизации при удаленном доступе к сервису CTC. Это значит, что любой человек может удаленно получить полный неавторизованный доступ ко всей критичной для бизнеса информации, расположенной в движке J2EE.

Было обнаружено, что в 61% систем J2EE в Интернете включен сервис CTC.

Мы не проверяли, уязвимы ли эти системы, но наш опыт проведения тестов на проникновение показывает, что около 50% систем потенциально уязвимы.

6.3. SAP Message Server HTTP

SAP Message Server HTTP – это HTTP-порт сервиса SAP Message Server, который позволяет балансировать нагрузку на серверы приложений SAP. Обычно этот сервис доступен только внутри компании, однако в некоторых системах были обнаружены внешние IP-адреса, которые, как правило, не нужны для выполнения бизнес-задач и в то же время могут привести к выполнению критичных действий в системе. По умолчанию SAP Message Server прослушивает порт 80NN, где NN – номер системы. Одна из проблем SAP Message Server HTTP – возможность получить значения конфигурационных параметров SAP-системы удаленно без авторизации. Их можно использовать для дальнейших атак.

Сканирование выборки из 1000 подсетей компаний, использующих SAP, обнаружило 98 открытых для доступа систем Message Server HTTP. Примерно каждая 10-я компания уязвима к неавторизованному сбору системных параметров удаленно через Интернет; большинство из них расположена в Китае (55%) и Индии (20%).

6.4. Консоль SAP Management

SAP HostControl – это сервис, позволяющий удаленно контролировать системы SAP. Основные его функции – удаленное включение и выключение, для их использования необходимо знать логин и пароль. Помимо функций, требующих авторизации, существуют некоторые функции, доступные удаленно без авторизации. В основном они позволяют читать различные системные журналы, данные трассировки и иногда системные параметры. Такие функции и связанные с ними проблемы достаточно хорошо изучены Крисом Джоном Райли (Chris John Riley), независимым исследователем.

Гораздо более опасное открытие исследователей Digital Security связано с возможностью найти в файлах системных журналов значение JSESSIONID. JSESSIONID – это идентификатор, контролирующий сессии HTTP. В ходе одной из возможных атак злоумышленник может вставить значение JSESSIONID в файл cookie веб-браузера и получить неавторизованный доступ к сессии пользователя.

То же самое сканирование, о котором шла речь в предыдущих пунктах, показало, что в 9% подсетей сервисы SAP Management открыты для доступа. Всего их оказалось 548. Примерно каждая 11-я компания уязвима к атакам, позволяющим удаленно получить файлы системных журналов или значения системных параметров.

6.5. Сервис SAP Dispatcher

SAP Dispatcher – это основной сервис клиент-серверных коммуникаций в SAP. Он позволяет подключаться к SAP NetWeaver с помощью приложения SAP GUI по протоколу DIAG. Порт SAP Dispatcher не должен быть напрямую доступен через Интернет, и даже доступ внутри сети должен быть предоставлен строго определенным пользователям или группам пользователей. Примечание: речь идет о Dispatcher, а не о WEB Dispatcher, который, разумеется, должен быть доступен из Интернета.

Тем не менее, просканировав 1000 подсетей, мы обнаружили 832 сервиса SAP Dispatcher, доступных через сеть Интернет, в 15% сетей. Каждая 6-я компания уязвима к DoS-атакам и к неавторизованному доступу со стандартными паролями в SAP Dispatcher.

Почему это опасно?

Во-первых, этот сервис позволяет напрямую подключаться к SAP- системе с использованием SAP GUI, где злоумышленнику не нужно ничего, кроме действующего логина и пароля. А в SAP множество стандартных паролей, и наш опыт проведения тестов на проникновение показывает, что они актуальны в 95% систем.

Другая проблема, обнаруженная некоторое время назад компанией Core Security, заключается в том, что сервис SAP Dispatcher имеет множественные уязвимости переполнения буфера, которые могут привести к атаке типа «отказ в обслуживании», а одна из них к тому же позволяет выполнение кода. 9 мая был опубликован код эксплойта, и теперь неавторизованный злоумышленник может эксплуатировать уязвимость без каких-либо прав в системе. Хорошая новость, правда, в том, что уязвимость работает только при условии включенной трассировки DIAG на уровне 2 или 3 – по умолчанию значение другое. В этом сервисе могут быть и другие проблемы, поэтому он не должен быть доступен удаленно.

7. Выводы

Можно сделать вывод, что интерес к безопасности SAP растет в геометрической прогрессии. Учитывая растущее количество уязвимостей и огромное количество систем SAP, доступных через Интернет, мы предсказываем, что системы SAP могут стать мишенью не только для прямых направленных атак (так называемых APT), но и для массовой эксплуатации посредством «червей», в том числе использующих множество уязвимостей одновременно.

На данный момент мы тесно сотрудничаем с SAP Security Response Team в области поиска новых уязвимостей и методов атак, а также защиты от них, проводя обучающие семинары. Компания SAP регулярно публикует новые документы по безопасной конфигурации SAP-систем, тем самым обучая администраторов методам защиты от новых угроз. Сейчас основная миссия по защите SAP систем возложена на службу безопасности и администраторов, которым необходимо защищать свои системы, изучая руководства, настраивая безопасные конфигурации, устанавливая последние обновления и проводя аудит кода ABAP программ на постоянной основе.

Автор: AlexandrPolyakov