Кто не слышал про ICO? В двух словах, это сбор инвестиций с помощью криптовалют, так называемый “краудсейл”. Таких кампаний становится всё больше: в прошлом году их количество удвоилось, а в этом уже было проведено столько же, сколько в 2017. Проекты набирают миллионы долларов, но и теряют немало! До сих пор на слуху прошлогодние потери проекта CoinDash в результате взлома: около 10.000.000 $. При это часто самих основателей проектов подозревают в нелегальном выводе денег таким образом.

Согласно исследованию Ernst & Young, более 10% всех инвестиций в ICO просто теряются: в результате хакерских атак, в результате фишинговой и скамминговой активности. Как так выходит? Общая специфика проведения краудсейла такова: langing page с информацией, публичные персоны-организаторы, личный кабинет инвестора, заранее известные сроки проведения. Это играет на руку злоумышленникам, они вырабатывают сложные схемы и атакуют ICO. Разберем всё по порядку.

Сайт ICO — это его сердце. Там размещено описание проекта (whitepaper), roadmap, часто указан и адрес смарт-контракта для внесения инвестиций. Разумеется, там же расположены ссылки и на медийные каналы с рекламой проекта. Сайт служит отправной точкой для любого заинтересованного в криптоинвестициях человека, часто там же производятся процедуры регистрации и перевода денег.

Недоступность сайта критична, и здесь первая проблема — уязвимость к атакам на отказ в обслуживании (DoS). При отказе сайта ICO перестает получать новые инвестиции, за прекращение атак могут потребовать деньги. Проблема эта не нова, при грамотном построении инфраструктуры и использовании облачных защитных сервисов риск сводится к минимуму. Однако, снижение производительности сайта при старте продаж — когда приходят тысячи пользователей — грозит использованием социального вектора мошенничества.

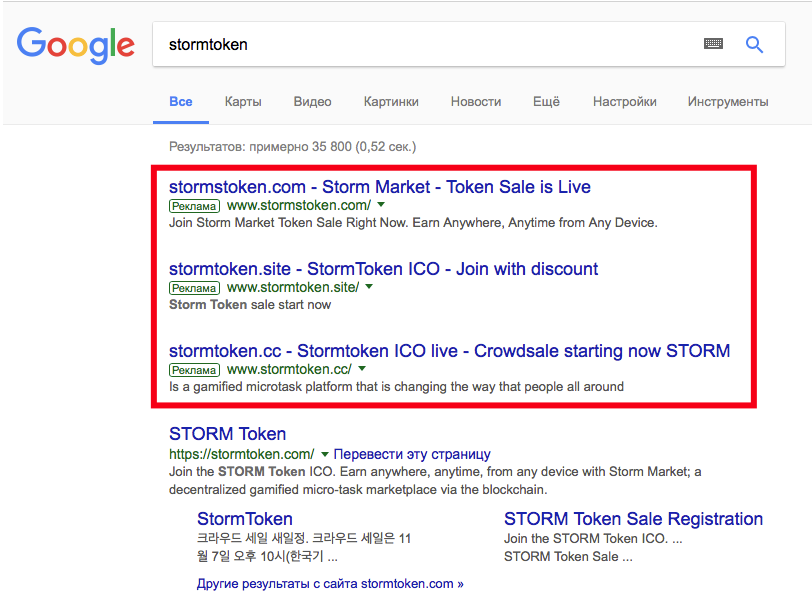

Часто при отказе сайта распространяется ложная информация о переезде на другой сайт, поддельный, где указаны другие платёжные реквизиты. В этом отношении полезно почитать про опыт других перенесших подобное проектов, например, KICKICO. Минимум того, чем можно сделать при таких рисках: выкупить похожие домены, регулярно мониторить появление подозрительных сайтов в поиске и на сайтах вроде etherscamdb.info, немедленно подавать жалобы в поддержку хостингов и регистраторов на копии сайта.

Последняя схема совмещения DoS-атак с фишингом реализуется чаще, чем взлом сайта с целью подмены платёжных реквизитов. Банально, но часть ICO используют тот же WordPress, в котором регулярно находят уязвимости. Стоит ли напоминать о том, что кроме рисков похищения денег еще и существуют риски по утечке персональных данных тысяч клиентов? Например, официальных документов удостоверений личности, требуемых согласно процедуре KУС (Know Your Customer).

Более 100 атак, в среднем, происходит на каждый криптопроект. И первое место по количеству атак в каждом ICO занимает фишинговый вектор. Разумеется, члены команды должны быть известны и открыты. Основатели и команда отвечают за результат работы и качество продукта. Так каждый из указанных на сайте ICO людей становится мишенью — после целевой атаки его учетная запись похищается и используется злоумышленником. Форма эксплуатации самая разная — захват инфраструктуры, вывод денег, обман инвесторов.

Защитить от подобного могут: повышение мер личной безопасности, 2FA во всех возможных местах, минимизация чувствительной информации в Сети. Проблему эксплуатации утечек личных и технических данных эффектно продемонстрировали в этом году в конкурсе «Конкурентная разведка» ребята из PHDays, запустив краудсейл-компанию ICO Notsopositive.

Но отнюдь не обязательно взламывать официальные аккаунты, чтобы выдавать себя за другого. Мошенники освоили довольно интересные приемы, на которые мы посмотрим ниже.

Начнём с Twitter — одного из популярнейших медийных каналов. Функциональность отображения ответов в сервисе имеет определённую логику: наиболее популярный ответ размещается выше и выделяется большим шрифтом. Из этого вытекает простой способ эксплуатации — отвечаем на свежий твит аккаунта ICO фишинговой ссылкой и накручиваем лайки. Только вот кто перейдёт по ссылке с подозрительного аккаунта? Нет ничего проще замаскироваться: меняем изображение и имя на идентичные. Если есть галочка “Verified account”, то успех гарантирован. Такой случай можно было наблюдать во время апрельского падения Telegram, когда Павлу Дурову ответил взломанный аккаунт шведской музыкальной группы Club 8.

Для общения с людьми в реальном времени используются, как правило, обычные мессенджеры: KakaoTalk и WeChat на азиатском рынке, Slack и Telegram на международном. Надо сказать, у Slack до сих до сих пор имеются уязвимости (скорее, концептуальные), которые позволяют злоумышленникам отправлять сообщения для пользователей легально и официально. Это и рассылка самим сервисом уведомлений о непрочтённых сообщениях, и создание задач для рассылки сообщений через официального бота. В результате эксплуатации этих нехитрых механизмов всё больше проектов уходят в другие каналы общения.

Telegram де-факто стал стандартом для коммьюнити ICO: расширенные возможности модерации, боты, вместимость до 100 тысяч участников. Впрочем, случаи достижения лимита в супергруппах единичны, но цифры в десятки тысяч для текущих ICO естественны. Между прочим, в API мессенджера есть ограничение на получение членов групп: трудно получить более 10 тысяч участников и, соответственно, проверить, являются ли они накрученными фейковыми учётками. Конечно, Telegram при этом становится лакомой мишенью для мошенников!

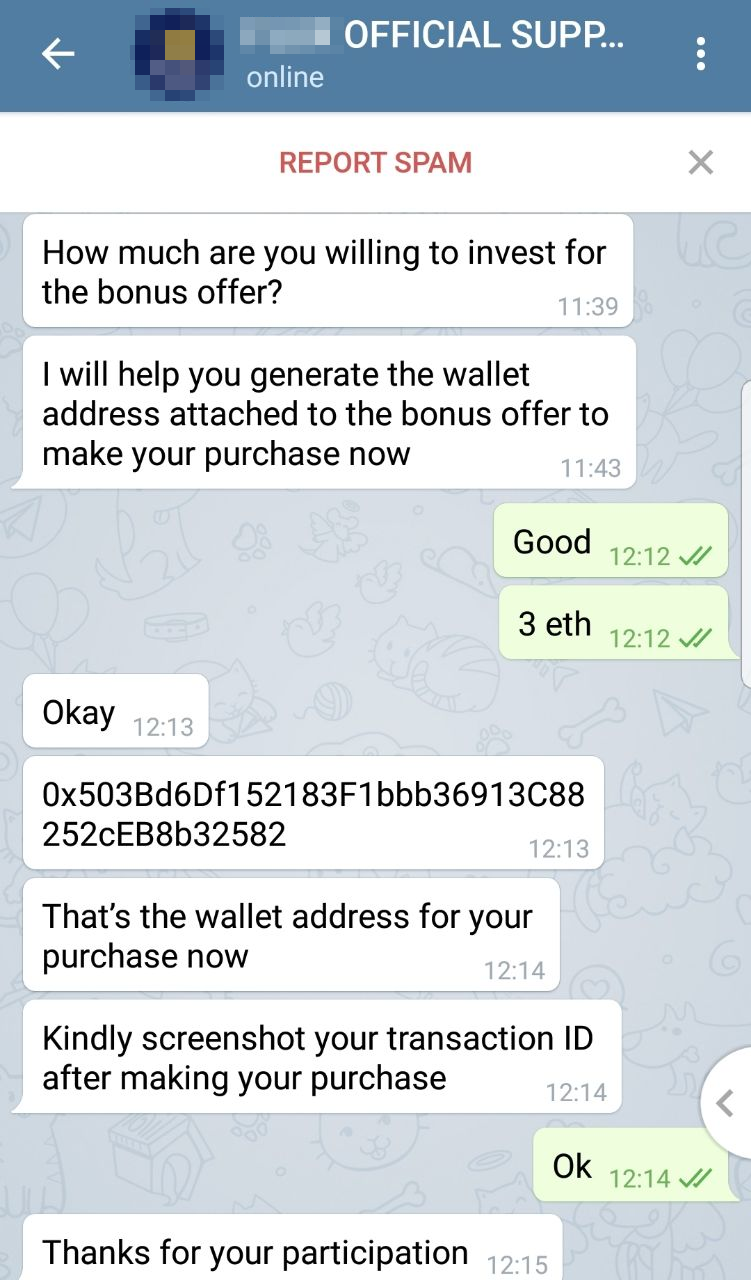

Практически на каждом раунде продаж и в каждом ICO появляются скаммеры, меняющие своё имя, юзернейм и изображение в профиле на данные активных администраторов группы. После этого пишут новоприбывшим в личные сообщения с предложением получить токены по уникальному предложению на выгодных условиях. К сожалению, большое количество людей этому верят.

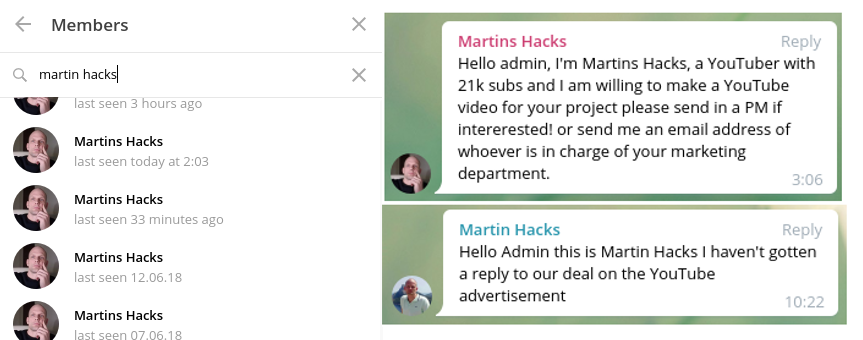

Мало того, иногда создаются похожие группы ICO, которые выпадают в поиске Telegram на первом месте. Туда попадают не так много людей, но обмануть их становится гораздо легче. Забавно, что иногда туда же приходят другие мошенники, и предлагают, например, фальшивую раскрутку на YouTube от имени известного ревьювера Martins Hacks. Пожалуй, он чемпион по случаям имперсонации в Telegram!

Борьбой с подобным скамом обычно приходится заниматься администраторам сообщества. Если замеченный криминальный элемент находился в суппергруппе, то его банят, а если не был… Как правило, мошенники не присоединяются к сообществу ICO: большинство супергрупп просматриваются без входа. Так было похищено 1.8 миллиона долларов у проекта Seele на этапе Private Sale. Справиться с таким мошенничеством помогают антиспам боты, подкованность администраторов, грамотная политика антифрода и взаимодействие с поддержкой сервиса или компаниями, которые отслеживают и пресекают подобные случаи.

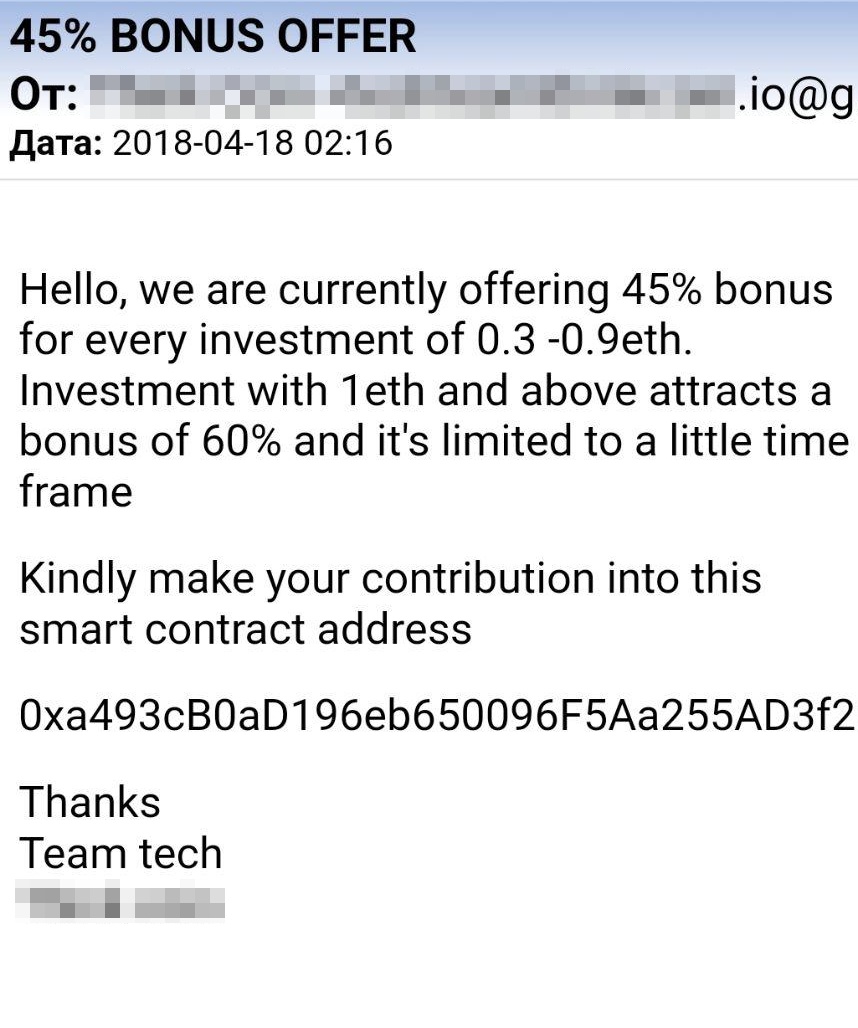

Критичным для криптопроектов является и фишинг с помощью электронной почты. Очевидно, что гарантированная доставка писем инвесторам очень важна: новости проекта, обновления MVP, старты и окончания бонусных программ. При этом большинство ICO не имеет собственных сервисов для рассылки писем и пользуется сторонними. Из-за некорректной конфигурации политик рассылки примерно для половины проектов возможны рассылки поддельных писем с подменой отправителя. Таким образом мошенники копируют письма о программах лояльности и бонусах и рассылают их с тех же адресов.

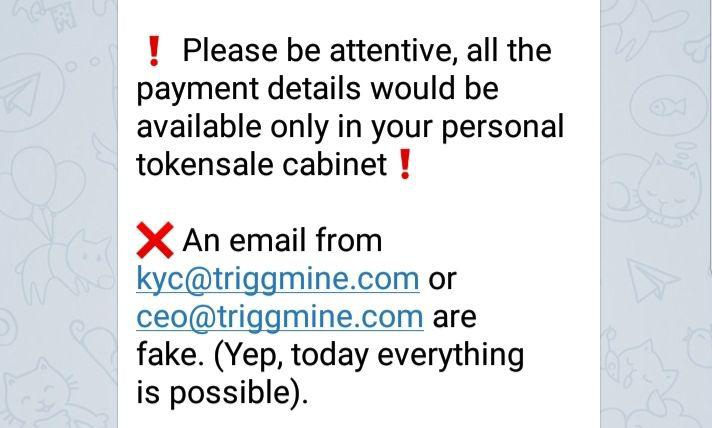

Для избежания случае фишинга требуются как экспертиза в настройках SPF и DKIM, так и проработка содержания и характера писем. Организаторы часто переносят всю информацию о процедуре инвестирования в личный кабинет и предупреждают всех о фальшивых письмах, признавая бессилие перед древними почтовыми технологиями.

Разумеется, для рассылки нужны адреса инвесторов. Они собираются из общедоступных источников — форумов, чатов, либо иногда совмещаются со взломом и похищением базы клиентов. Последние рассылки, массовые, приводят к огромным потерям: так было похищено около 150.000$ у ICO Experty и около одного миллиона долларов у Bee Token.

Подведём краткие итоги. Что нужно делать, чтобы защититься от потерь при проведении ICO?

- Защищать IT-инфраструктуру:

- аудит безопасности сайта и MVP;

- сервисы против DDoS;

- аудит смарт-контракта.

- Беречь свою команду:

- проверить все пароли на криптостойкость как в личных, так и в корпоративных аккаунтах в соцсетях, в админке сайта, в MVP;

- поставить двухфакторную аутентификацию везде, где можно;

- ограничить доступ ко внутренним ресурсам только тем людям, кому он необходим;

- брать в команду, в админы групп соцсетей и мессенджеров только тех, кому доверяете.

- Подготовиться к фишингу:

- прочитать о кейсах последних происшествий;

- выкупить похожие домены;

- настроить почтовые политики безопасности;

- мониторить все медиа-каналы, иметь план на случай фишинга в каждом из них;

- научиться быстро пресекать вредоносную активность на своих ресурсах: администраторами, ботами либо с помощью антифрод-поддержки.

- Сознательно относиться к безопасности — как к важной составляющей всего процесса. Иногда перевешивают не денежные, а репутационные потери — ваше ICO станут считать скамом, а команда окажется деморализована.

Нет сомнений, что в будущем мошенники всё так же будут использовать отработанные социальные вектора для обмана участников ICO. Это не так сложно, как выявить уязвимость в смарт-контракте или взломать инфраструктуру, но не менее действенно. Появятся ли в будущем общеиспользуемые средства и платформы для безопасного инвестирования? Хочется верить, что индустрия криптоинвестиций будет всё так же двигаться вперёд и совершенствоваться!

Автор: друже