Компания MajorSecurity опубликовала описание уязвимости в браузере Safari Mobile под iOS 5.1. C помощью этой уязвимости можно подделать адрес в адресной строке.

Проблема связана с некорректной обработкой вызова javascript's window.open() в JavaScript. Баг позволяет отобразить в адресной строке URL чужого сайта, тем самым жертву можно ввести в заблуждение.

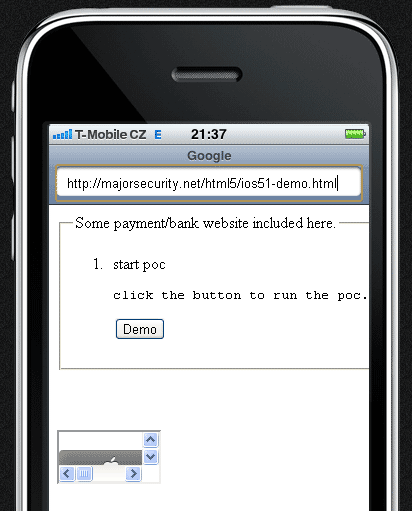

Чтобы продемонстрировать уязвимость на практике, специалисты сделали специальную тестовую страничку. Можете зайти на неё браузером Safari из-под iOS 5.1 — и нажать кнопку Demo.

http://majorsecurity.net/html5/ios51-demo.html

После того как вы нажали кнопку Demo браузер Safari откроет новое окно, где в адресной строке указано www.apple.com, но на самом деле сайт apple.com открывается во фрейме на хосте majorsecurity.net, то есть фактически пользователь не покинул сайт majorsecurity.net.

Конечно же, этот баг заметят злоумышленники. Как вы уже догадались этот баг можно будет использовать для фишинговых атак. Например, пользователя направляют на фишинговый сайт, который является точной копией «родной» системы онлайн-банкинга (или Gmail, Facebook и т.д.), при этом во фрейме незаметно открывается настоящий сайт — и пользователь видит аутентичный URL в адресной строке браузера.

Уязвимость проверена и подтверждена в iOS 5.0.1 и iOS 5.1, её проверили на разных устройствах: iPhone4, iPhone4S, iPad2 и iPad3. Вероятно, уязвимость присутствует также в предыдущих версиях iOS.

Автор: Lilo