Рубрика «exploit»

Тень уязвимости: fake exploit как зеркало реальных техник

2025-04-25 в 12:15, admin, рубрики: exploit, fake, jit-компиляция, oob, POC, rce, информационная безопасность, социнжиниринг, шутка юмораВсем привет! С темой эксплойтов я знакома не понаслышке. Не новичок, не теоретик — за плечами достаточно практики, чтобы понимать, как именно рушатся системы и что именно вызывает дрожь у безопасников. В какой-то момент мои наработки стали слишком заметны — одна история даже получила резонанс в новостях. Это стало для меня точкой. Я свернула активную деятельность в этой области.

Прошёл год. В Telegram я веду небольшой закрытый канал для друзей, почти тихую гавань. И вдруг — комментарий от человека, которого я не знаю. Он на полном серьёзе просит меня сделать RCE, ссылается на мой “опыт” и говорит, что готов заплатить.

Как взломать Harley Davidson. Часть 2

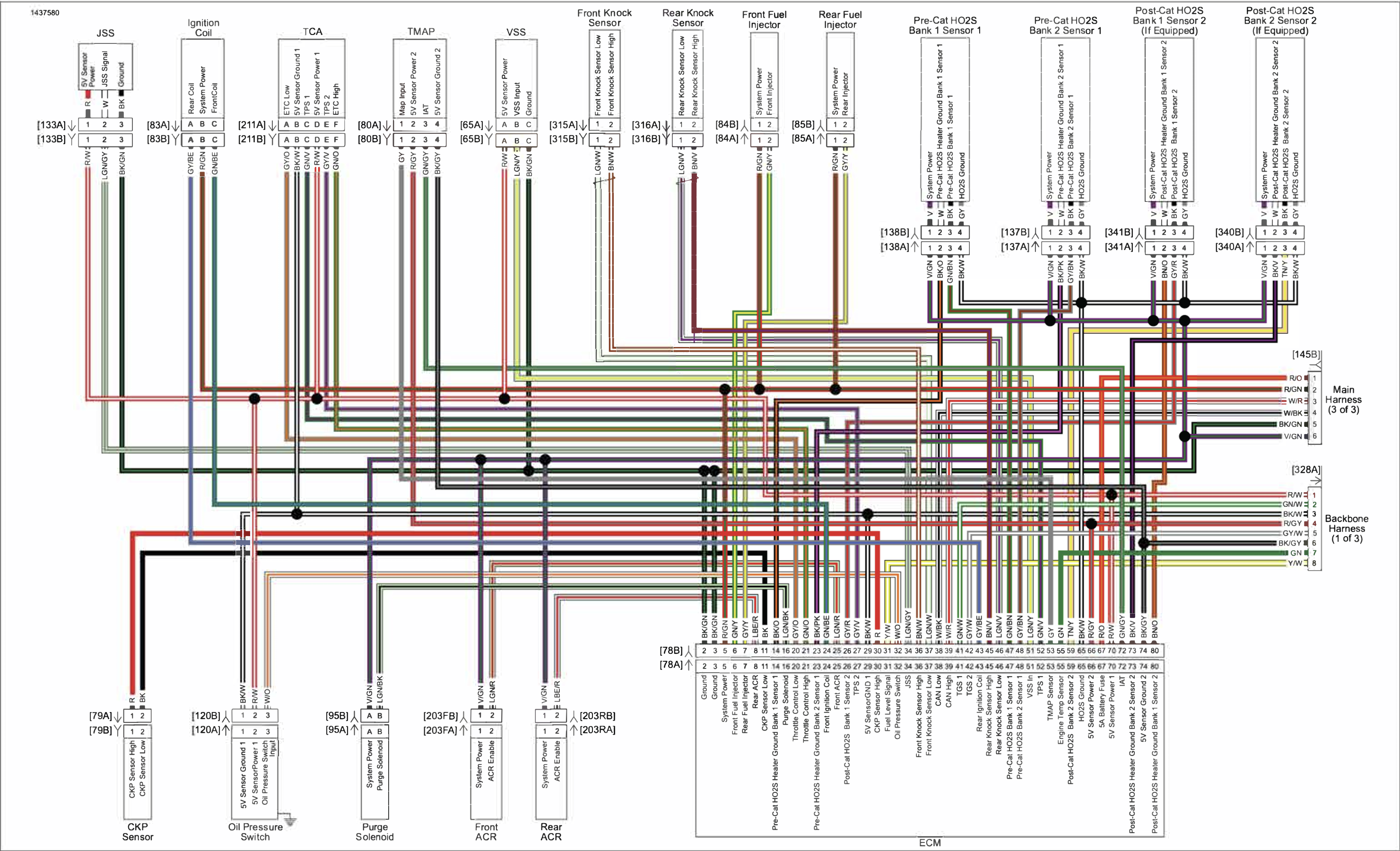

2025-01-15 в 0:00, admin, рубрики: crc64, CUDA, exploit, Nvidia, obd2, udsВ прошлой части дизассемблировали код прошивки ECM последнего поколения мотоциклов в Ghidra, подправили его и запустили на тестовой плате Aurix TC275 Lite Kit, получили возможность обмениваться с ним сообщениями CAN и отлаживать его в winIDEA. Теперь настало время посмотреть, что же там интересного.

Глава 1. Цифровая шина мотоцикла

Критикую bug bounty программу Apple и наглядно показываю, почему не стоит туда репортить баги

2022-03-26 в 11:43, admin, рубрики: api, apple, apple developer program, bug bounty, bugbounty, exploit, iOS, iphone, Privacy, vulnerability, информационная безопасность, Разработка веб-сайтов, разработка мобильных приложений

Эта история началась 18 января 2022 года. У компании Apple есть платная API для разработчиков Apple Developer Program

С помощью этого API можно получать информацию об артистах, альбомах, треках, видео, плейлистах, чартах, музыкальных жанрах, и другая информация, которая может вам помочь в разработке собственных музыкальных сервисов.

Читать полностью »

Статья, в которой я раскрываю три 0-day уязвимости в iOS и критикую bug bounty программу Apple

2021-09-23 в 23:30, admin, рубрики: 0day, 0day-vulnerability, apple, bug bounty, bugbounty, exploit, iOS, iphone, Privacy, vulnerability, информационная безопасность, разработка мобильных приложений, разработка под iOS, реверс-инжиниринг

Дисклеймер:Читать полностью »

От DoS до RCE: о неуловимом векторе атак

2021-09-20 в 10:37, admin, рубрики: ddos, dos, exploit, jetty, rce, wordpress, Блог компании DeteAct, информационная безопасность, Программирование, уязвимость, эксплойтПривет читателям блога компании DeteAct!

Меня зовут Омар Ганиев, многие меня знают по нику «Beched».

Во время проведения пентестов и анализа защищённости мы иногда обнаруживаем необычное поведение какой-то системы, которое может приводить к интересным явлениям.

Одной из таких интересных для меня тем являются атаки, которые путём выведения из строя какой-то из частей системы позволяют повысить привилегии, обойти средство защиты и даже исполнить произвольный код.

Давно думаю о том, чтобы систематизировать такие атаки, а пока расскажу про 3 конкретных атаки из практики пентеста.

«Взломать» за 60 секунд или карантинное безумие

2020-04-10 в 9:49, admin, рубрики: exploit, php, web-разработка, yii2, информационная безопасность, Разработка веб-сайтов, уязвимостьНебольшая история о неадекватном заказчике и нахождении уязвимости на сайте за 1 минуту.

Не ожидал, что именно эта история станет моей первой статьей на Хабре. Пишу пока горячо!

Все что Вы прочитаете далее — это не призыв к действию или попытка кого — либо скомпрометировать.

Читать полностью »

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

2020-03-12 в 6:23, admin, рубрики: exploit, hacking, linux kernel, security, vulnerability, Блог компании Positive Technologies, информационная безопасность, Разработка под Linux, системное программирование, уязвимости, эксплойт, ядро LinuxВ данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет. Пятнадцатого февраля я выступил с докладом по данной теме на конференции OffensiveCon 2020 (ссылка на презентацию).

Далее я детально объясню, как работает разработанный мной прототип эксплойта (PoC exploit) для микроархитектуры x86_64. Данный эксплойт выполняет локальное повышение привилегий из контекста ядерного потока, где отсутствует отображение пользовательского адресного пространства. В статье также показано, как эксплойт для Ubuntu Server 18.04 обходит следующие средства защиты: KASLR, SMEP и SMAP.

Начнем с демонстрации работы эксплойта.

checkm8 для Lightning-видеоадаптеров Apple

2020-01-30 в 9:18, admin, рубрики: apple, exploit, vulnerability, информационная безопасность, реверс-инжиниринг, уязвимость

Появление эксплойта checkm8 можно назвать одним из важнейших событий прошедшего года для исследователей продукции Apple. Ранее мы уже опубликовали технический анализ этого эксплойта. Сейчас сообщество активно развивает джейлбрейк checkra1n на основе checkm8, поддерживающий линейку устройств iPhone от 5s до X и позволяющий установить на iOS пакетный менеджер Cydia и с его помощью устанавливать различные пакеты и твики.

checkm8 в значительной степени опирается на смещения различных функций в SecureROM и данных в SRAM. В связи с этим могут возникнуть вопросы: как изначально был извлечен SecureROM конкретного устройства? Был ли он извлечен с помощью уязвимостей, лежащих в основе checkm8, или каким-то другим образом?

Наверное, ответить на эти вопросы могут лишь сами исследователи, принимавшие участие в разработке checkm8. Однако, в этой статье мы расскажем об одном из подходов к извлечению SecureROM, основанном на уязвимостях, используемых в checkm8, и требующем минимальных знаний о структуре памяти устройства. Описанный метод не является универсальным и будет работать только на устройствах без технологии безопасности W^X. В качестве примера мы рассмотрим Lightning-видеоадаптер Apple (да, в этом адаптере есть свой SoC с SecureROM) и продемонстрируем не только извлечение SecureROM, но и полную реализацию функциональности checkm8 для этого адаптера.