Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор не несет ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону

Рубрика «0day»

Статья, в которой я раскрываю три 0-day уязвимости в iOS и критикую bug bounty программу Apple

2021-09-23 в 23:30, admin, рубрики: 0day, 0day-vulnerability, apple, bug bounty, bugbounty, exploit, iOS, iphone, Privacy, vulnerability, информационная безопасность, разработка мобильных приложений, разработка под iOS, реверс-инжиниринг

Дисклеймер:Читать полностью »

Zyxel исправила «уязвимость нулевого дня» в сетевых хранилищах — CERT оценил опасность на 10-10

2020-02-25 в 13:51, admin, рубрики: 0day, zyxel, информационная безопасность, Сетевое оборудование, уязвимости

Тайваньская компания Zyxel выпустила обновление, исправляющее критическую ошибку в своих устройствах сетевого хранилища (NAS) — её могли использовать для удалённого доступа и управления ими. Обновление вышло через 12 дней после того, как американский журналист Брайан Кребс предупредил компанию, что киберпреступники продают инструкции по использованию уязвимости за $20 000.Читать полностью »

Full disclosure: 0day vulnerability (backdoor) in firmware for HiSilicon-based DVRs, NVRs and IP cameras

2020-02-04 в 13:48, admin, рубрики: 0day, 0day-vulnerability, backdoor, dvr, hisilicon, ip camera, NVR, telnet, vulnerability, видеотехника, информационная безопасность, криптография, реверс-инжиниринг

This is a full disclosure of recent backdoor integrated into DVR/NVR devices built on top of HiSilicon SoC. Described vulnerability allows attacker to gain root shell access and full control of device. Full disclosure format for this report has been chosen due to lack of trust to vendor. Proof of concept code is presented below.

Читать полностью »

Статический анализатор кода PVS-Studio как защита от уязвимостей нулевого дня

2019-11-28 в 7:19, admin, рубрики: 0day, CVE, cwe, DevSecOps, information security, pvs-studio, SAST, static analysis, static code analysis, zero-day, Блог компании PVS-Studio, информационная безопасность, статический анализ кода, уязвимость нулевого дня

Угроза нулевого дня (англ. zero day) – это термин, обозначающий уязвимости, допущенные при разработке, которые еще не были обнаружены. Такие уязвимости могут использоваться злоумышленниками, что в итоге затронет и репутацию компании. Перед разработчиками стоит задача максимально сократить количество дефектов в коде, которые могут стать причиной такой уязвимости. Одним из инструментов, помогающих выявить дефекты безопасности, является статический анализатор кода PVS-Studio для C, C++, C#, Java.

Читать полностью »

И ещё один Steam Windows Client Local Privilege Escalation 0day

2019-08-20 в 14:10, admin, рубрики: 0day, disclosure, eop, LPE, public, Steam, Блог компании Перспективный мониторинг, информационная безопасность, повышение привилегий, уязвимость, уязвимость нулевого дняВ предыдущей серии

Не так давно я опубликовал описание уязвимости для Steam. Я получил много отзывов от читателей. Valve не проронили ни слова, а HackerOne прислал огромное слезливое письмо и, в основном, молчал. В итоге меня забанили Valve на H1 — я не могу участвовать в их программе по отклонению уязвимостей (остальной H1 мне доступен).

Более подробно историю вы можете узнать в предыдущей публикации, здесь же я скажу пару слов об актуальном состоянии.

А оно простое и грустное — Valve все так же терпят фиаско. Последнее обновление, которое было призвано устранить проблему, легко обходится и уязвимость все еще актуальна. Да, я это проверил — прекрасно работает.

Но эта статья не о том, что старая уязвимость все еще присутствует, а о новой. Поскольку Valve еще раз изъявили желание прочитать публичный отчет, вместо частного, не будем лишать их этого удовольствия.

Читать полностью »

Apple подала в суд на разработчика виртуальных копий iOS-устройств

2019-08-18 в 10:59, admin, рубрики: 0day, apple, Corellium, виртуализация, информационная безопасность, отладка, разработка под iOS, Софт, уязвимости

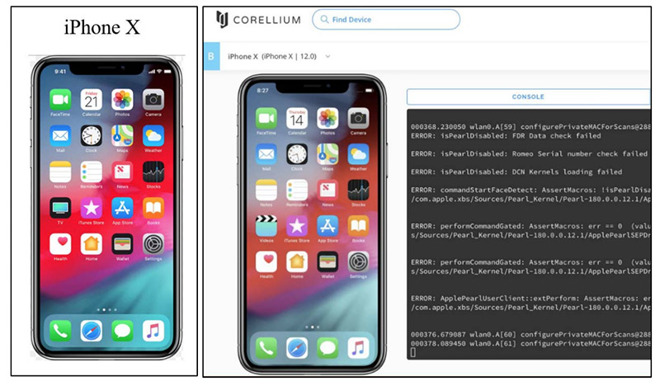

iPhone X и его виртуальная копия в программной среде Corellium

Корпорация Apple обвинила стартап Corellium в «незаконной продаже виртуальных копий операционных систем iPhone и iPad под видом помощи в обнаружении уязвимостей безопасности».

Apple подала иск о нарушении интеллектуальных прав суд округа Уэст-Палм-Бич, штат Флорида. В нём сказано, что Corellium «без разрешения скопировала операционную систему, графический интерфейс пользователя и другие аспекты устройств iPhone и iPad».

Apple требует запретить деятельность компании, удалить все копии программного обеспечения, уведомить всех покупателей о том, что они нарушают закон, и выплатить ей компенсацию.

Читать полностью »

Steam Windows Client Local Privilege Escalation 0day

2019-08-07 в 7:16, admin, рубрики: 0day, eop, LPE, public disclosure, Steam, Блог компании Перспективный мониторинг, информационная безопасность, повышение привилегий, уязвимость, уязвимость нулевого дняЯ не первый год занимаюсь поиском уязвимостей, и, казалось бы, многое видел, но есть такая часть работы, к которой не удается привыкнуть и которую не могу понять. Это абсолютное нежелание вендоров принимать информацию об уязвимостях и проблемах. Я понимаю, что очень неприятно, когда тебе прямо показывают, что ты допустил ошибку и, скорее всего, не одну. Неприятно подтверждать в открытых источниках публично, что проблемы были, что сотрудники что-то недоработали. Но я не понимаю почему информацию об уязвимости нужно отвергать.

Итак, герой нашей истории — ПО Steam от компании Valve. И уязвимость повышения привилегий в нем, которая позволяет любому пользователю выполнить команды от имени NT AUTHORITYSYSTEM.

Читать полностью »

Я был в семи словах от того, чтобы стать жертвой таргетированного фишинга

2019-06-27 в 19:34, admin, рубрики: 0day, coinbase, Firefox, браузеры, информационная безопасность, фишингТри недели назад я получил очень лестное письмо из Кембриджского университета с предложением выступить судьёй на премии Адама Смита по экономике:

Дорогой Роберт,

Меня зовут Грегори Харрис. Я один из Организаторов премии Адама Смита.

Каждый год мы обновляем команду независимых специалистов для оценки качества конкурирующих проектов:

http://people.ds.cam.ac.uk/grh37/awards/Adam_Smith_PrizeНаши коллеги рекомендовали вас как опытного специалиста в этой области.

Нам нужна ваша помощь в оценке нескольких проектов для премии Адама Смита.

Ждём вашего ответа.

С наилучшими пожеланиями, Грегори Харрис

Я бы не назвал себя «экспертом» по экономике, но запрос университета не казался чем-то невероятным. У меня есть подписка на The Economist, и я понимаю — очень грубо — как и почему центральные банки устанавливают процентные ставки. Я читал «Капитал в двадцать первом веке» и в основном понял суть первой половины. Несколько постов в моём блоге помечены тегом «экономика». Возможно, я могу внести некий вклад в новую дисциплину вычислительной экономики. В целом казалось вполне вероятным, что организаторы премии Адама Смита захотят услышать мою точку зрения. Я предполагал много неоплачиваемой работы, но всё равно предложение было очень приятным.

Читать полностью »

Сотрудник Google выложил 0day-эксплойт для маршрутизаторов TP-Link SR20

2019-03-31 в 16:16, admin, рубрики: 0day, TP-Link SR20, информационная безопасность

Домашний маршрутизатор TP-Link SR20 появился на рынке в 2016 году

Маршрутизаторы TP-Link известны многочисленными уязвимостями. Но обычно производитель старается вовремя опубликовать патчи и новые версии прошивки после того, как получает информацию о баге. Но сейчас компания не успела уложиться в 90 дней, положенные по негласным правилам — и поплатилась за это. Инженер Google Мэтью Гарретт опубликовал в открытом доступе эксплойт, допускающий возможность удалённого исполнения кода с получением рутового доступа.

Читать полностью »