Рубрика «vulnerability»

Критикую bug bounty программу Apple и наглядно показываю, почему не стоит туда репортить баги

2022-03-26 в 11:43, admin, рубрики: api, apple, apple developer program, bug bounty, bugbounty, exploit, iOS, iphone, Privacy, vulnerability, информационная безопасность, Разработка веб-сайтов, разработка мобильных приложений

Эта история началась 18 января 2022 года. У компании Apple есть платная API для разработчиков Apple Developer Program

С помощью этого API можно получать информацию об артистах, альбомах, треках, видео, плейлистах, чартах, музыкальных жанрах, и другая информация, которая может вам помочь в разработке собственных музыкальных сервисов.

Читать полностью »

Чем хороший программист отличается от плохого, или почему нужно выходить за рамки

2022-03-24 в 6:13, admin, рубрики: vulnerability, xss, информационная безопасность, ненормальное программирование, Программирование, Разработка веб-сайтов, уязвимость, хабра-папа, хабрахабр

Это будет моя самая короткая статья.

>">Когда-то я был молод и зелен и решал проблемы именно так, как их решают джуны. Алгоритм такой:

-

Узнать о проблеме

-

Локализовать проблему

-

Загуглить проблему и решение

Как я опять Хабр сломал

2022-03-17 в 9:54, admin, рубрики: vulnerability, xss, информационная безопасность, ненормальное программирование, Программирование, Разработка веб-сайтов, уязвимость, хабра-папа

Всегда хотел взломать Хабр. Мечта такая, но как-то руки не доходили. И вот, вдохновившись статьей о праведном взломе через iframe src , я, как и автор поста @Maxchagin, решил исследовать функционал Хабра на предмет уязвимостей.

Начать решил с нового редактора, рассуждая следующим образом: раз он новый, то и уязвимости там точно должны быть.

ФормулыЧитать полностью »

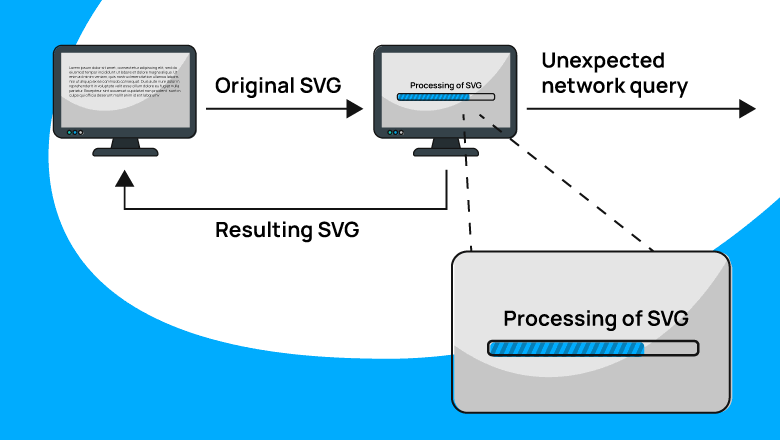

Почему моё приложение при открытии SVG-файла отправляет сетевые запросы?

2022-02-18 в 7:15, admin, рубрики: .net, C#, cybersecurity, security, svg, vulnerability, weakness, XXE, безопасность, Блог компании PVS-Studio, информационная безопасность, Программирование, уязвимости

Вы решили сделать приложение, работающее с SVG. Набрали библиотек, запаслись энтузиазмом, и в итоге всё удалось. Но вот незадача! Внезапно вы обнаруживаете, что приложение отправляет странные сетевые запросы. Кроме того, с хост-машины утекают данные. Как же так?

Статья, в которой я раскрываю три 0-day уязвимости в iOS и критикую bug bounty программу Apple

2021-09-23 в 23:30, admin, рубрики: 0day, 0day-vulnerability, apple, bug bounty, bugbounty, exploit, iOS, iphone, Privacy, vulnerability, информационная безопасность, разработка мобильных приложений, разработка под iOS, реверс-инжиниринг

Дисклеймер:Читать полностью »

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

2020-03-12 в 6:23, admin, рубрики: exploit, hacking, linux kernel, security, vulnerability, Блог компании Positive Technologies, информационная безопасность, Разработка под Linux, системное программирование, уязвимости, эксплойт, ядро LinuxВ данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет. Пятнадцатого февраля я выступил с докладом по данной теме на конференции OffensiveCon 2020 (ссылка на презентацию).

Далее я детально объясню, как работает разработанный мной прототип эксплойта (PoC exploit) для микроархитектуры x86_64. Данный эксплойт выполняет локальное повышение привилегий из контекста ядерного потока, где отсутствует отображение пользовательского адресного пространства. В статье также показано, как эксплойт для Ubuntu Server 18.04 обходит следующие средства защиты: KASLR, SMEP и SMAP.

Начнем с демонстрации работы эксплойта.

Full disclosure: 0day vulnerability (backdoor) in firmware for HiSilicon-based DVRs, NVRs and IP cameras

2020-02-04 в 13:48, admin, рубрики: 0day, 0day-vulnerability, backdoor, dvr, hisilicon, ip camera, NVR, telnet, vulnerability, видеотехника, информационная безопасность, криптография, реверс-инжиниринг

This is a full disclosure of recent backdoor integrated into DVR/NVR devices built on top of HiSilicon SoC. Described vulnerability allows attacker to gain root shell access and full control of device. Full disclosure format for this report has been chosen due to lack of trust to vendor. Proof of concept code is presented below.

Читать полностью »

checkm8 для Lightning-видеоадаптеров Apple

2020-01-30 в 9:18, admin, рубрики: apple, exploit, vulnerability, информационная безопасность, реверс-инжиниринг, уязвимость

Появление эксплойта checkm8 можно назвать одним из важнейших событий прошедшего года для исследователей продукции Apple. Ранее мы уже опубликовали технический анализ этого эксплойта. Сейчас сообщество активно развивает джейлбрейк checkra1n на основе checkm8, поддерживающий линейку устройств iPhone от 5s до X и позволяющий установить на iOS пакетный менеджер Cydia и с его помощью устанавливать различные пакеты и твики.

checkm8 в значительной степени опирается на смещения различных функций в SecureROM и данных в SRAM. В связи с этим могут возникнуть вопросы: как изначально был извлечен SecureROM конкретного устройства? Был ли он извлечен с помощью уязвимостей, лежащих в основе checkm8, или каким-то другим образом?

Наверное, ответить на эти вопросы могут лишь сами исследователи, принимавшие участие в разработке checkm8. Однако, в этой статье мы расскажем об одном из подходов к извлечению SecureROM, основанном на уязвимостях, используемых в checkm8, и требующем минимальных знаний о структуре памяти устройства. Описанный метод не является универсальным и будет работать только на устройствах без технологии безопасности W^X. В качестве примера мы рассмотрим Lightning-видеоадаптер Apple (да, в этом адаптере есть свой SoC с SecureROM) и продемонстрируем не только извлечение SecureROM, но и полную реализацию функциональности checkm8 для этого адаптера.