Рубрика «эксплойт»

Рунет в стране кошмаров: ТОП-АНТИТОП уязвимостей октября

2025-11-05 в 15:00, admin, рубрики: bind9, CVE, rce, WSUS, информационная безопасность, патч, рунет, уязвимости, эксплойтЧто делать, когда нашел эксплойт: шпаргалка, как помочь владельцу решения

2025-11-03 в 8:00, admin, рубрики: selectel, безопасность, кибербезопасность, эксплойт

Привет! Я Никита, инженер-инсталлятор в SelectelЧитать полностью »

DeepSeek AI: От инъекции промпта до захвата аккаунта

2024-12-03 в 15:11, admin, рубрики: AI, base64, llm, xss, Веб-безопасность, ИИ, инъекция промпта, эксплойтОколо двух недель назад китайская лаборатория DeepSeek представила свою новую AI модель DeepSeek-R1-Lite, которая специализируется на логических рассуждениях. Конечно, у всего AI-сообщества быстро загорелся огонь в глазах от заявленных возможностей модели.

И я один из них. Как обычно: раз новая модель - значит новые идеи и тесты...

3750 дней разработки AI или почему боты всё ещё не захватили покер

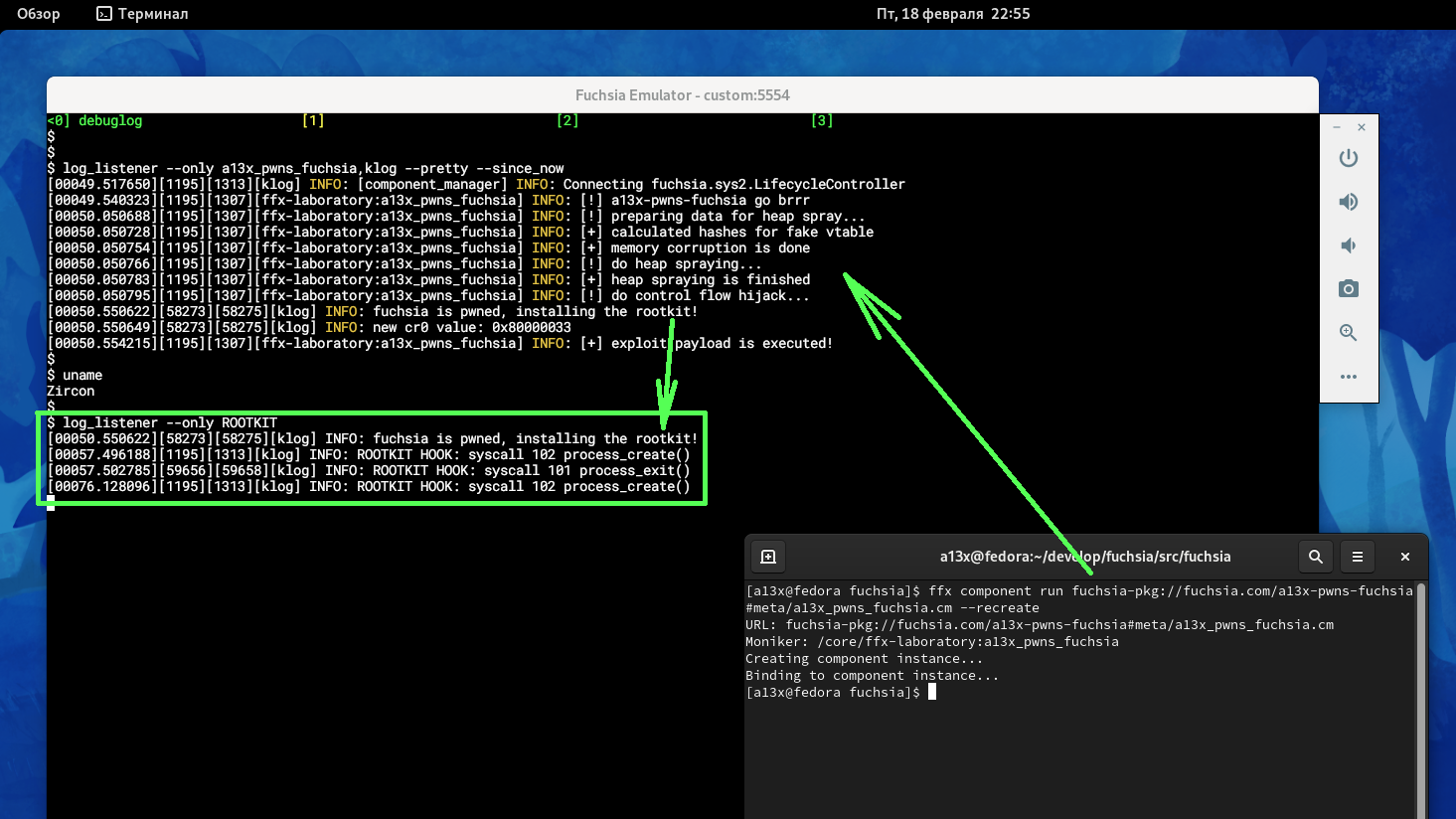

2024-11-03 в 8:58, admin, рубрики: AI, игра, контекст, покер, проблема, Сбалансированная стратегия, эксплойтЭкспериментальная разработка эксплойта для Use-After-Free

2022-03-04 в 9:00, admin, рубрики: ruvds_перевод, uaf, Блог компании RUVDS.com, информационная безопасность, эксплойт, ядро Linux

Пошаговая реализация эксплойта для уязвимости CVE-2021-23134, включая описание используемых для этого инструментов. Это мой первый опыт разработки эксплойта для ядра – так что здесь вы вполне можете заметить некоторые ошибки, за которые я заранее извиняюсь.Читать полностью »

От DoS до RCE: о неуловимом векторе атак

2021-09-20 в 10:37, admin, рубрики: ddos, dos, exploit, jetty, rce, wordpress, Блог компании DeteAct, информационная безопасность, Программирование, уязвимость, эксплойтПривет читателям блога компании DeteAct!

Меня зовут Омар Ганиев, многие меня знают по нику «Beched».

Во время проведения пентестов и анализа защищённости мы иногда обнаруживаем необычное поведение какой-то системы, которое может приводить к интересным явлениям.

Одной из таких интересных для меня тем являются атаки, которые путём выведения из строя какой-то из частей системы позволяют повысить привилегии, обойти средство защиты и даже исполнить произвольный код.

Давно думаю о том, чтобы систематизировать такие атаки, а пока расскажу про 3 конкретных атаки из практики пентеста.