26 октября 2021 года большинство АЗС Ирана (больше 4000) перестали работать из-за кибератаки на единую электронную систему распределения топлива. Это вынудило закрыть заправочные станции по всей стране. Автомобилисты часами стояли в очередях. Министерство нефти страны сообщило, что были нарушены только продажи со смарт-картами, используемыми для более дешёвого нормированного бензина, и граждане всё ещё могут покупать топливо, но по более высоким ценам. Большинство иранцев полагаются на субсидии для заправки своих авто, особенно в условиях экономических проблем страны. Те, кто пытался купить топливо с помощью государственной карты через автоматы, получали сообщение с надписью "кибератака 64411". Этот номер связан с горячей линией, проходящей через офис аятоллы Али Хаменеи, которая занимается вопросами об исламском праве. Аналогичные сообщения поступали в июле, когда хакеры атаковали железнодорожную систему Ирана.

Хаменеи, где наш бензин?

Президент Ирана Ибрахим Раиси заявил в среду, что кибератака, парализовавшая все заправочные станции, была направлена на то, чтобы «разозлить людей, создав беспорядки и разрушения», поскольку через день после начала инцидента вокруг насосов всё ещё выстраивались длинные очереди. Он считает, что антииранские силы совершили нападение, призванное воспламенить страну в связи со второй годовщиной смертоносного подавления общенациональных протестов против удорожания цен на бензин:

«Необходимо полностью быть готовым к кибервойне, и связанные с ней органы не должны позволять противнику преследовать свои зловещие цели, чтобы сделать проблему тенденцией в жизни людей», — сказал Раиси.

В среду утром государственное информационное агентство IRNA заявило, что 80% заправочных станций Ирана снова начали продавать топливо. Журналисты Associated Press видели длинные очереди на нескольких заправочных станциях Тегерана. На одной станции стояла очередь из 90 машин, ожидающих заправки. Тем, кто покупал, приходилось платить по более высоким несубсидированным ценам.

Спутниковые каналы на фарси за границей опубликовали видео, снятые водителями в Исфахане, крупном иранском городе, на которых были показаны электронные рекламные щиты с надписью: «Хаменеи! Где наш бензин?» и «Бесплатный бензин на заправке в Джамаране», имея в виду дом покойного верховного лидера аятоллы Рухоллы Хаменеи.

Дешёвый бензин практически считается неотъемлемым правом граждан в Иране, где находятся четвертые по величине запасы сырой нефти в мире, несмотря на десятилетия экономических проблем. Субсидии позволяют иранским автомобилистам покупать обычный бензин по цене 15 000 риалов за литр. Это 5 центов за литр или около 20 центов за галлон. При месячной квоте в 60 литров он стоит 30 000 риалов за литр. Это 10 центов за литр или 41 цент за галлон. По данным AAA, обычный бензин в США стоит 89 центов за литр или 3,38 доллара за галлон.

В 2019 году в Иране прошли дни массовых протестов в 100 городах и поселках из-за роста цен на бензин. Силы безопасности арестовали тысячи людей, и Amnesty International заявила, что 304 человека были убиты в результате репрессий со стороны правительства. Кибератака во вторник произошла в том же месяце по персидскому календарю, что и протесты против бензина в 2019 году. Нападение произошло также в день рождения покойного шаха Мохаммада Реза Пехлеви, который, бежал из страны в 1979 году, незадолго до исламской революции.

Аболхассан Фирузабади, секретарь Высшего совета киберпространства, сказал, что это затронуло все 4300 заправочных станций Ирана по всей стране, и связал атаку с нападением на железнодорожную систему Ирана в июле:

«Есть вероятность, что атака, как и предыдущая на железнодорожную систему, была совершена из-за границы», — сказал Фирузабади.

Однако бывший заместитель министра связи Амир Наземи ранее писал в Твиттере, что «инфраструктура системы заправочных станций является эксклюзивной сетью, и такого рода коммуникаций в Интернете не было». Это вызывает вопросы о том, инициировал ли кто-то внутри Ирана, имеющий доступ к системе, кибератаку или способствовал ей иным образом.

Хуан Андрес Герреро-Сааде, исследователь из компании SentinelOne, занимающейся кибербезопасностью, сказал, что атака была тщательно спланирована. Он сказал, что это предполагает, что ответственность за это может нести иностранная разведка, а не хакерская группа активистов.

Казалось бы при чем тут Израиль

Иран, долгое время находящийся под санкциями Запада, сталкивается с трудностями в получении современного оборудования и программного обеспечения, часто полагаясь на электронику китайского производства или старые системы, которые производители больше не исправляют. Пиратские версии Windows и другого программного обеспечения широко распространены по всему Ирану.

Страна отключила большую часть своей правительственной инфраструктуры от Интернета после того, как компьютерный вирус Stuxnet, который является совместным созданием США и Израиля, в конце 2000-х годов вывел из строя тысячи иранских центрифуг на ядерных объектах страны. Но это не спасает страну от проникновения мастеров кибервзлома. А желающих передать таким образом привет Тегерану достаточно.

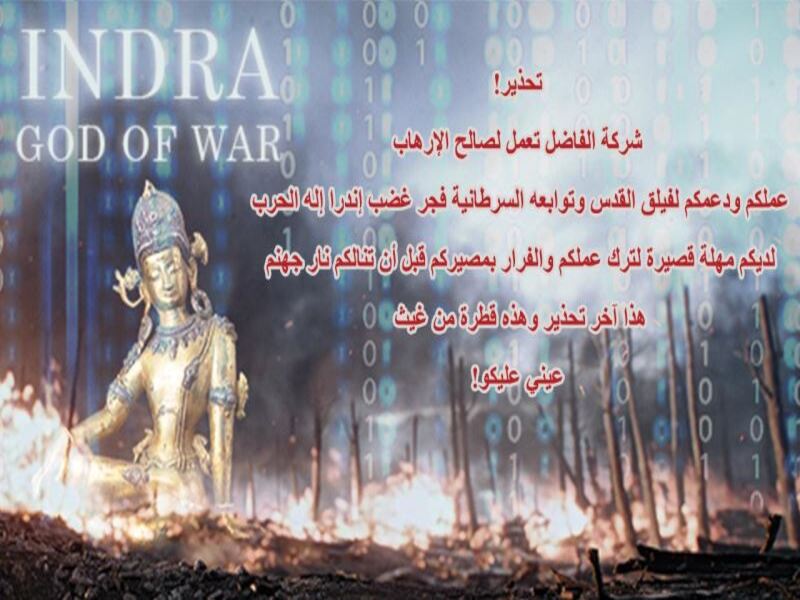

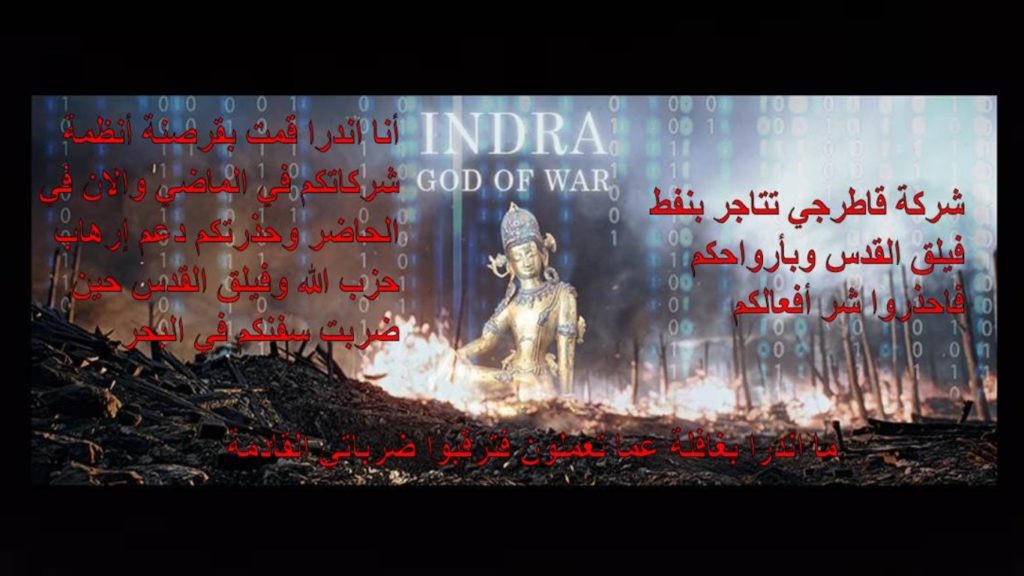

Хоть за кибертаки на сеть заправочных станций ответственность пока ещё никто не взял, использование номера 64411 напоминает о совершенной в июле атаке на железнодорожную систему Ирана, в ходе которой также отображался этот номер. Израильская компания кибербезопасности Check Point приписала атаку на поезд группе хакеров, которые называют себя «Индра». Ранее деятельность «Индры» фиксировали в Сирии, где группа атаковала местные фирмы. О том, что режим Асада держится на иранской поддержке, широко известно. Также, Иран поддерживает ливанскую Хезболлу.

9 июля 2021 года железнодорожная инфраструктура Ирана подверглась кибератаке. Согласно иранским новостным сообщениям, хакеры отображали сообщения о задержках или отменах поездов на информационных досках на станциях по всей стране и призывали пассажиров звонить по номеру телефона 64411 для получения дополнительной информации.

На следующий день, 10 июля, веб-сайты министерства дорог и урбанизации Ирана, как сообщается, перестали работать после очередного «кибернарушения». В соцсетях Ирана распространились фотографии монитора одного из взломанных компьютеров, на которых злоумышленники взяли на себя ответственность за обе последовательные атаки.

Когда кибератака на железнодорожную систему Ирана в июле вызвала повсеместный хаос, сотни поездов были задержаны или отменены. Хакеры проникли в ИТ-систему и распространила вредоносное ПО, известное как MeteorExpress. Пальцы указывали на Израиль, который втянут в давнюю теневую войну с Тегераном.

Но расследование, проведённое израильско-американской компанией по кибербезопасности Check Point Software Technologies, пришло к выводу, что за взломом, скорее всего, стояла загадочная группа, противостоящая правительству Ирана. Это контрастирует со многими предыдущими кибератаками, которые приписывались государственным структурам. Группа известна как Индра, названная в честь бога войны в индуистской мифологии.

Спустя несколько дней иранская компания Amnpardaz Software, занимающаяся кибербезопасностью, опубликовала краткий технический анализ вредоносной программы, предположительно связанной с этими атаками, получившей название Trojan.Win32.BreakWin. На основании опубликованной информации Check Point извлекла файлы из общедоступных ресурсов и провела тщательное расследование. Результаты, представленные в этом отчете, были проанализированы и оценены журналистами и коллегами-исследователями из других поставщиков средств безопасности. За это время SentinelOne выпустила отчёт, основанный на анализе Amnpardaz.

«Мы видели множество кибератак, связанных с тем, что считается профессиональной разведкой или военными подразделениями», — сказал Итай Коэн, старший научный сотрудник Check Point. «Но здесь, кажется, что-то совсем другое».

В отчете компании говорится, что нападение было поучительным: оппозиционная группа без бюджета, персонала или способностей правительства всё же может нанести значительный ущерб.

Ранее Тегеран обвиняли во взломе правительств других стран, компаний, занимающихся кибербезопасностью, и веб-сайтов за последнее десятилетие. В одном случае Соединенные Штаты обвинили компьютерных специалистов, которые регулярно работали на Корпус стражей исламской революции Ирана, в проведении кибератак на десятки американских банков и попытке взять под контроль небольшую дамбу в пригороде Нью-Йорка.

В случаях, когда Иран признавал, что он стал жертвой кибератаки, он обычно обвинял иностранные страны. Но после атаки 9 июля на железнодорожную систему Тегеран никого не обвинял и не было никаких претензий к ответственности.

Indra

Check Point заявила, что этот взлом поразительно похож на другие, связанные с компаниями, связанными с правительством Ирана, о которых Индра заявлял в 2019 и 2020 годах.

В 2019 году Индра заявила, что взломала серверы Fadel Exchange and International Forwarding Company, сирийской компании, занимающейся международными денежными переводами и торговлей иностранной валютой. Индра обвинил компанию в помощи в финансировании сил Кудс и Хезболлы.

В 2020 году Indra заявила, что взломала сирийскую частную авиакомпанию Cham Wings Airlines, которая с 2016 года находится под санкциями Министерства финансов США за помощь сирийскому правительству в гражданской войне в стране.

«Вполне возможно, что Индра — это группа хакеров, состоящая из противников иранского режима, действующих как внутри страны, так и за её пределами, которые сумели разработать свои собственные уникальные хакерские инструменты и очень эффективно их используют», — говорит Коэн.

Индра впервые появился в социальных сетях незадолго до своего первого заявления о взломе в 2019 году и публиковал сообщения на английском и арабском языках. Он взял на себя ответственность за серию атак, направленных на компании, связанные с Ираном и его доверенными лицами, такими как Хезболла, ливанская группировка боевиков.

Check Point заявила, что её расследование показало, что хакеры занимались сбором разведданных перед своей атакой. Для обоих взломов использовался идентичный инструмент взлома: отключение компьютеров путем их блокировки и стирания их содержимого. По данным Check Point, инструмент под названием Wiper является усовершенствованной версией того же инструмента, который Индра использует с 2019 года.

«То, что мы видим здесь, отличается от всего, что мы видели в прошлом в атаках, проводимых государствами», — сказал г-н Коэн, добавив, что Индра разработал уникальные и эксклюзивные инструменты атаки и продемонстрировал способность к сбору разведданных.

Он также сказал, что группа, похоже, находилась в процессе развития своих способностей, но ещё далека от уровня изощрённости государственной кибератаки.

Современная железнодорожная инфраструктура основана на множестве критически важных интегрированных ИТ-систем. Это включает в себя всё, от сигнальных датчиков до устройств тормозной системы. Все они подключены к сети, и многие из этого включает программное обеспечение, которое позволяет этим системам и устройствам собирать данные и передавать их обратно в операционные центры, реализованное стеком TCP/IP.

Исследование Forescout выявило сотни уязвимостей в более чем десятке реализаций стека TCP/IP. Эти уязвимости — в случае их использования — позволяют хакерам отключить системы и устройства, включая конкретную уязвимость в системе мониторинга поездов. Все это говорит о том, что инцидент с Иранскими железными дорогами с такой же вероятностью мог произойти как и в Соединенных Штатах, так и во всём остальном мире.

Деятельность Индры, по словам Коэна, выглядит «больше как команда идеологически мотивированных людей, обладающих способностями, которым они научились сами в кибермире, чем как упорядоченная и организованная группа».

Автор:

TilekSamiev