Всем привет! Меня зовут Борис, я веду канал «Борис_ь с ml» про информационную безопасность и машинное обучение.

За последние два года на витрине киберпреступности появились «разлоченные» / «расцензуренные» LLM — модели со снятым выравниванием на безопасность (обычно через дообучение или форки весов), которые без отговорок генерируют фишинг, малварь и инструкции к эксплуатации уязвимостей. Типичные представители — WormGPT (построен на GPT-J 6B) и FraudGPTЧитать полностью »

Рубрика «кибератаки»

С ИИ всё стало умным, в том числе и… малварь — история появления GenAI-полиморфных-вирусов

2025-09-29 в 20:12, admin, рубрики: AI, Malware, malware analysis, вирусы, кибератакиНе лает, не кусает, в 1С не пускает. Что поможет спасти ваши базы 1С от критической уязвимости BDU:2025-07182

2025-08-21 в 14:15, admin, рубрики: защита баз данных, защита данных, защита информации, защита от уязвимостей, Информационная безопасность и 1С, кибератаки, кибербезопасность, киберугрозы, обслуживание ит инфраструктуры, уязвимости и их эксплуатация17.06.2025 г. ФСТЭК России зафиксирована критическая уязвимость в платформе 1С:Предприятие 8 под номером BDU-2025-07182. Этот дефект позволяет злоумышленникам, действующим удаленно, получить несанкционированный доступ к системе от имени произвольного пользователя, что создает серьезные риски для компаний, использующих решения 1С в своих бизнес-процессах. Что делать малому и среднему бизнесу, как защититься от потерь из-за этой критической уязвимости? Расскажу максимально подробно.

Новости кибербезопасности за неделю с 21 по 27 июля 2025

2025-07-27 в 8:59, admin, рубрики: Google, linux, open source, wordpress, вымогатели, информационная безопасность, искусственный интеллект, кибератаки, кибербезопасность, майнинг

Всё самое интересное из мира кибербезопасности /** с моими комментариями.

1) Linux-вредонос Koske маскируется под фото панд и майнит 18 криптовалют.

Что такое OSINT и нужен ли компаниям соответствующий специалист. Интервью с Вадимом Соловьёвым из Positive Technologies

2024-12-02 в 16:52, admin, рубрики: humint, OSINT, PHDays, positive technologies, взломы, интервью, кибератаки, кибербезопасностьНа PHDays Fest 2, который отгремел в мае 2024 года, я пообщался со специалистами в разных областях, в том числе в области OSINT, очень важной в ИБ. У нас получился необычный разговор про то, что делать специалисту по OSINT, а скорее, рассуждения о том, что OSINT — это только инструмент. Читайте интервью с Вадимом Соловьёвым, руководителем направления анализа и прогнозирования киберугроз компании Positive Technologies.

Как найти и гоблина, и крысу. Интервью с исследователями из ГК «Солар», выявишими вредонос GoblinRAT

2024-11-14 в 10:50, admin, рубрики: Goblinrat, rat, взлом, вредоносы, информационная безопасность, исследования безопасности, кибератаки, солар, хакерыИнформационная служба Хабра побывала на SOC Forum 2024. Это ещё одно мероприятие, посвящённое кибербезопасности, которое проводит группа компаний «Солар». Из‑за плотного рабочего графика мне удалось попасть туда только на третий день и всего на несколько часов. Однако я смог поговорить со специалистами ГК «Солар» об одном довольно интересном исследовании. Оно было посвящено уникальному вредоносному ПО GoblinRATЧитать полностью »

Управление поверхностью внешних атак (EASM): 4 шага по сокращению киберрисков

2024-08-07 в 21:47, admin, рубрики: кибератаки, поверхность атаки, управление проектами, управление рисками

Опасность устарела: несколько важных нюансов в новых стандартах C++

2024-06-27 в 14:17, admin, рубрики: C, c++, C++20, cybersecurity, LLVM, qt, stm32, undefined behavior, безопасность, информационная безопасность, кибератаки, кибербезопасность, компилятор, Компиляторы, Программирование, разработка, Си, системное программирование, статический анализ кода, уязвимости, языки программированияВ этой статье я со своих позиций Senior Software Architect и Security Champion в микроядерной операционной системе KasperskyOS рассмотрю кейсы-ловушки, в которые можно попасть практически в любом из стандартов, и покажу, что меняется в С++20/23/26, — уменьшается ли количество кейсов с неопределенным поведением, и становится ли С++ безопаснее.

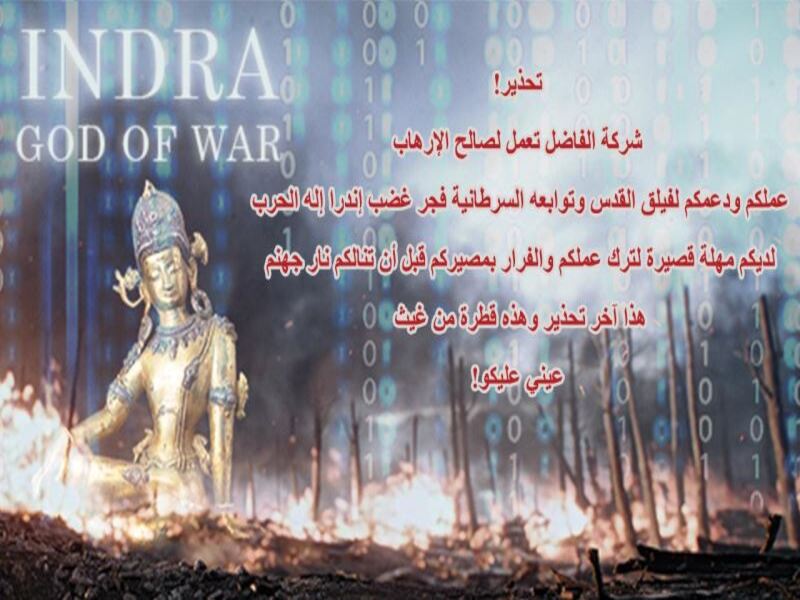

Бог войны, терроризирующий Иран или Кибератаки 64411

2021-10-30 в 8:20, admin, рубрики: кибератаки, Научно-популярное

26 октября 2021 года большинство АЗС Ирана (больше 4000) перестали работать из-за кибератаки на единую электронную систему распределения топлива. Это вынудило закрыть заправочные станции по всей стране. Автомобилисты часами стояли в очередях. Министерство нефти страны сообщило, что были нарушены только продажи со смарт-картами, используемыми для более дешёвого нормированного бензина, и граждане всё ещё могут покупать топливо, но по более высоким ценам. Большинство иранцев полагаются на субсидии для заправки своих авто, особенно в условиях экономических проблем страны. Те, кто пытался купить топливо с помощью государственной карты через автоматы, получали сообщение с надписью "кибератака 64411". Этот номер связан с горячей линией, проходящей через офис аятоллы Али Хаменеи, которая занимается вопросами об исламском праве. Аналогичные сообщения поступали в июле, когда хакеры атаковали железнодорожную систему Ирана.

Читать полностью »

Мошенники используют коронавирус как способ распространения вредоносного ПО

2020-03-17 в 13:59, admin, рубрики: coronavirus, COVID-19, covid19, ddos, ddos-атака, информационная безопасность, кибератаки, коронавирус, мошенничество в интернете

В интернете распространяется целая волна кибератак, распространения вредоносного ПО и появления мошеннических сайтов. Многие злоумышленники совершают свои атаки, используя панику вокруг коронавируса.Читать полностью »