Всем привет! Меня зовут Борис, я веду канал «Борис_ь с ml» про информационную безопасность и машинное обучение.

За последние два года на витрине киберпреступности появились «разлоченные» / «расцензуренные» LLM — модели со снятым выравниванием на безопасность (обычно через дообучение или форки весов), которые без отговорок генерируют фишинг, малварь и инструкции к эксплуатации уязвимостей. Типичные представители — WormGPT (построен на GPT-J 6B) и FraudGPTЧитать полностью »

Рубрика «Malware»

С ИИ всё стало умным, в том числе и… малварь — история появления GenAI-полиморфных-вирусов

2025-09-29 в 20:12, admin, рубрики: AI, Malware, malware analysis, вирусы, кибератакиКак я убедил виртуальную машину, что у неё есть кулер

2025-06-30 в 8:48, admin, рубрики: Malware, qemu, qemu-kvm, xen, виртуальные машиныСоздание своих тестов для Garak

2024-09-27 в 8:30, admin, рубрики: AI, Garak, llm, llm-attack, Malware, mlsecops, анализ уязвимостей, большие языковые модели, выявление угрозВ прошлой статье я уже говорил о тёмной стороне больших языковых моделей и способах борьбы с проблемами. Но новые уязвимости вскрываются ежедневно, и даже самые крутые инструменты с постоянными обновлениями не всегда за ними успевают. Именно поэтому команда Garak дает пользователям возможность самостоятельного расширения функционала своего инструмента.

Меня зовут Никита Беляевский, я исследую аспекты безопасности LLM решений в лаборатории AI SecurityЧитать полностью »

Garak: инструмент Red-Team для поиска уязвимостей в LLM

2024-09-16 в 9:04, admin, рубрики: AI, Garak, llm, llm-attack, Malware, MLSec, mlsecops, анализ уязвимостей, большие языковые модели, выявление угроз«ChatGPT раскрывает личные данные реальных людей!», «Атака на ChatGPT по сторонним каналам!», «Чат-бот ChatGPT стал причиной утечки секретных данных!», «Хакеры стали использовать ChatGPT в схемах фишинга!». Эти новостные заголовки раскрывают нам тёмную сторону больших языковых моделей. Да, они генерируют за нас контент и анализируют данные, но помимо удобства, приносят новые виды атак и уязвимостей, с которыми надо уметь бороться.

Меня зовут Никита Беляевский, я исследую аспекты безопасности LLM решений в лаборатории AI SecurityЧитать полностью »

Как зловредные приложения могут скрывать работу с буфером обмена в Android 14

2023-10-23 в 13:00, admin, рубрики: android, Malware, ruvds_перевод, toast, безопасность Android, буфер обмена, всплывающие окна

Вы когда-нибудь копировали в буфер обмена уязвимую информацию, например, пароли, номера кредитных карт, сообщения или личные данные? Если да, эти данные могут оставаться в буфере устройства достаточно длительное время. Доверяете ли вы буферу обмена и приложениям, получающим доступ к этим данным? В этой статье мы изучим Android Clipboard Manager и продемонстрируем необходимость более качественной защиты копируемых данных.

Читать полностью »

А вы давно заглядывали внутрь ваших зависимостей?

2023-02-11 в 13:14, admin, рубрики: cybersecurity, github, Malware, node-ipc, open source, информационная безопасность, кибербезопасность, Программирование, реверс-инжиниринг, репозиторий, уязвимостьЗадумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности?

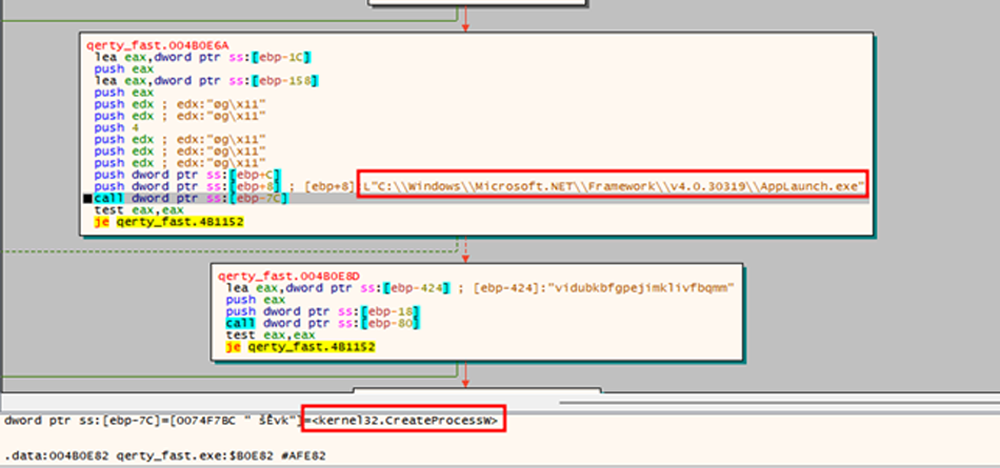

Jli.dll по-новому: как хакеры использовали известную DLL в фишинге якобы от имени Минцифры

2022-06-09 в 6:00, admin, рубрики: dll, Malware, информационная безопасность, Минцифры, фишинг

В конце мая стало известно о том, что хакеры пытались организовать вредоносную рассылку якобы от Минцифры. Архив из этой рассылки получили для анализа специалисты Solar JSOC CERT. В нем мы обнаружили jli.dllЧитать полностью »

Бэкдор от монгольского центра сертификации CA MonPass

2021-07-11 в 10:59, admin, рубрики: apt, cobalt strike, Malware, антивирусная защита, Блог компании ITSOFT, бэкдор, информационная безопасность, центр сертификации

Мы обнаружили загружаемый с официального сайта MonPass (крупного центра сертификации в Монголии) установщик с бинарными файлами Cobalt Strike (фреймворк, помогающий эксплуатировать уязвимости, закрепиться и продвинуться в целевой системе). Немедленно уведомив их о нашей находке, мы призвали MonPass обратиться к их скомпрометированному серверу и предупредить тех, кто скачал клиент с бэкдором.

Невидимые символы, скрывающие веб-шелл в зловредном коде на PHP

2021-02-12 в 9:55, admin, рубрики: Malware, php, антивирусная защита, Блог компании VDSina.ru, бэкдор, вирус, информационная безопасность, Разработка веб-сайтов

В ноябре мы писали о том, как злоумышленники используют инъекции JavaScript для загрузки зловредного кода из файлов CSS.

Поначалу незаметно, что эти инъекции содержат что-то, кроме безобидных правил CSS. Однако при более тщательном анализе файла .CSS обнаруживается 56 964 кажущиеся пустыми строки, содержащие сочетания из невидимых символов табуляции (0x09), пробелов (0x20) и переводов строки (0x0A), которые преобразуются в двоичное представление символов, а затем в текст исполняемого кода на JavaScript.

Вскоре мы обнаружили такую же схему использования и во вредоносных программах на PHP. В статье мы расскажем о том, что обнаружил аналитик вредоносного ПО Лиам СмитSmith, работая недавно над сайтом, содержащим множество загружаемых хакерами бэкдоров и веб-шеллов.

Читать полностью »