В сентябре 2019 года стоимость нефти резко выросла из-за атаки беспилотников на предприятия государственной корпорации Saudi Aramco в Саудовской Аравии, в результате которой были уничтожены 5% мировых запасов нефти и выведены из строя перерабатывающие установки. Вместе с тем, чтобы остановить работу нефтеперерабатывающего завода (НПЗ), необязательно уничтожать его физически, ведь по данным исследования Trend Micro «Drilling Deep: A Look at Cyberattacks on the Oil and Gas Industry» хорошо спланированная кибератака может нанести вполне сопоставимый ущерб. В этом посте поговорим о том, как устроена инфраструктура нефтегазовых предприятий и какие кибератаки представляют для неё наибольшую угрозу.

Читать полностью »

Рубрика «кибератаки» - 2

Два способа взвинтить цену на нефть, или атаки на нефтегаз как средство влияния на биржевые индексы

2020-02-17 в 13:33, admin, рубрики: DNS, Trend Micro, Блог компании Trend Micro, информационная безопасность, кибератаки, нефтегаз, нефтегазовая отрасль, утечка данныхКибератаки на гидроакустические системы: мифы и реальность

2019-12-18 в 6:16, admin, рубрики: spoofing, будущее здесь, гидроакустика, Глобальные системы позиционирования, Интернет вещей, информационная безопасность, кибератаки, подводная навигация, подводная связь, Производство и разработка электроникиПриветствую вас, глубокоуважаемые!

«Если в ответ на запрос свой-чужой ответить неправильно, второй запрос придет уже на 533-ей частоте» (С)

«Все это идет как-то мимо вас. Или сквозь вас. А по мне это идет, как паровой каток. Ни одной целой кости не осталось. » (С) А. и Б. Стругацкие, «Град Обреченный»

Вы когда-нибудь задумывались, как бы выглядел под водой, ну, скажем, бокс или спортивная ходьба?

Не успели мы толком насладиться всеми прелестями интернета вещей, как он уже стал стоп-словом при рассмотрении заявок на научные гранты, как начали появляться научные и не очень публикации на тему того, как противостоять кибератакам на гидроакустические системы позиционирования, и, (о боги!) на подводные сети автономных сенсоров!

Еще пару абзацев технического саспенса и я обещаю все объяснить.

Читать полностью »

Исследуем активность кибергруппировки Donot Team

2019-11-20 в 14:39, admin, рубрики: Блог компании Positive Technologies, информационная безопасность, кибератаки, киберпреступники, расследование, уязвимости

APT-группа Donot Team (также известная как APT-C-35, SectorE02) активна по крайней мере с 2012 года. Интерес злоумышленников направлен на получение конфиденциальной информации и интеллектуальной собственности. Среди целей преступников — страны Южной Азии, в частности государственный сектор Пакистана. В 2019 году мы наблюдаем их деятельность в Бангладеш, Таиланде, Индии, на Шри-Ланке и Филиппинах, а также за пределами азиатского региона — в Аргентине, ОАЭ, Великобритании.

В течение нескольких месяцев мы следили за изменениями в коде вредоносных загрузчиков группы. В этой статье мы рассмотрим один из векторов атак, подробнее остановимся на упомянутых загрузчиках и коснемся особенностей сетевой инфраструктуры.Читать полностью »

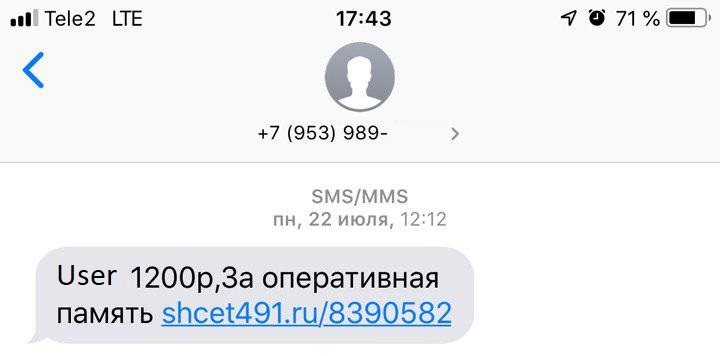

Лейся, Fanta: новая тактика старенького Android-трояна

2019-09-17 в 9:00, admin, рубрики: android, fanta, security, Аналитика мобильных приложений, взлом, вредоносное ПО, информационная безопасность, Исследования и прогнозы в IT, кибератаки, Программное обеспечение, реверс-инжиниринг, Софт, хакеры

Однажды вы захотите продать что-нибудь на Avito и, выложив подробное описание своего товара (например, модуль оперативной памяти), получите вот такое сообщение:

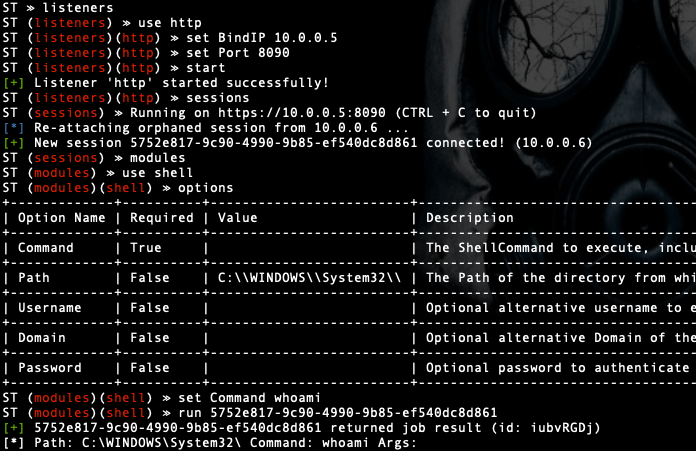

IronPython на стороне зла: как мы раскрыли кибератаку на госслужбы европейской страны

2019-07-04 в 6:50, admin, рубрики: .net, ironpython, Блог компании Positive Technologies, информационная безопасность, кибератаки, кибершпионажНаши специалисты из экспертного центра безопасности всегда держат руку на пульсе и следят за появлением новых интересных и опасных угроз. Именно так в начале апреля 2019 года была обнаружена целевая атака на государственные органы Хорватии. В данном отчете рассмотрена цепочка доставки вредоносного ПО на компьютер жертвы, представлены индикаторы компрометации, а также отмечено использование нового постэксплуатационного фреймворка, который, по нашим данным, ни разу ранее не применялся злоумышленниками.Читать полностью »

Обнаружена уязвимость: веб-сайты и приложения могут снимать цифровой отпечаток устройств через данные калибровки

2019-05-24 в 12:30, admin, рубрики: информационная безопасность, кибератаки, уязвимости, цифровой отпечаток

22 мая специалисты Кембриджского университета сообщили о новой разновидности кибератаки, которая может быть применена к большинству мобильных устройств Apple и некоторым моделям смартфонов Google. Уязвимость заключается в том, что система автоматически передает вебсайтам и приложениям данные с датчиков движения. Этого объема информации достаточно, чтобы создать уникальный идентификатор устройства и отслеживать действия его владельца в Сети.

Читать полностью »

Отчет SWIFT: Объем похищенных хакерами у банков средств снизился в десятки раз спустя три года после взлома на $100 млн

2019-04-17 в 11:29, admin, рубрики: swift, банки, Блог компании ITI Capital, денежные переводы, информационная безопасность, кибератаки, финансы, финансы в ITИзображение: Unsplash

Международная межбанковская система передачи информации и совершения платежей SWIFT опубликовала отчет с информацией о попытках хищений денег. Согласно его данным, в 2018 году злоумышленники совершили попытки по краже средств на суммы от $250 тыс. до $2 млн.Читать полностью »

Я просканировал Украину

2019-03-20 в 6:53, admin, рубрики: безопасность, безопасность в сети, информационная безопасность, кибератаки, кибербезопасность, КиберпространствоВ феврале австриец Christian Haschek в своем блоге опубликовал интересную статью под названием «Я просканировал всю Австрию». Конечно, мне стало интересно, что будет, если повторить это исследование, но уже с Украиной. Несколько недель круглосуточного сбора информации, еще пару дней на то, чтобы оформить статью, а в течение этого исследования беседы с различными представителями нашего общества, то уточнить, то узнать больше. Прошу под кат…

Читать полностью »

Triton — самый убийственный вирус

2019-03-11 в 9:52, admin, рубрики: triton, взлом, информационная безопасность, Информационная защита, Исследования и прогнозы в IT, кибератаки, перевод, хакерские атакиПривет! Это любительский перевод сообщения «Triton is the world’s most murderous malware, and it’s spreading» by Martin Giles, опубликованного 5 марта 2019 г. Все иллюстрации созданы Ariel Davis. Спойлер: в кибератаках в очередной раз обвиняют российских хакеров. Учтите, что это всего лишь перевод.

Вирусный код может вывести из строя системы безопасности, созданные предотвратить промышленные аварии. Он был обнаружен на ближнем востоке, но хакеры, стоящие за ним, целятся в компании Северной Америки и других стран.

Вирусный код может вывести из строя системы безопасности, созданные предотвратить промышленные аварии. Он был обнаружен на ближнем востоке, но хакеры, стоящие за ним, целятся в компании Северной Америки и других стран.

Как опытный специалист по информационной безопасности, Джулиан Гатманис множество раз помогал компаниям справиться с угрозами от кибератак. Но когда австралийский консультант по безопасности был вызван на нефтехимическое производство в Саудовской Аравии летом 2017 года, он обнаружил нечто, заставляющее кровь стынуть в жилах.

Читать полностью »

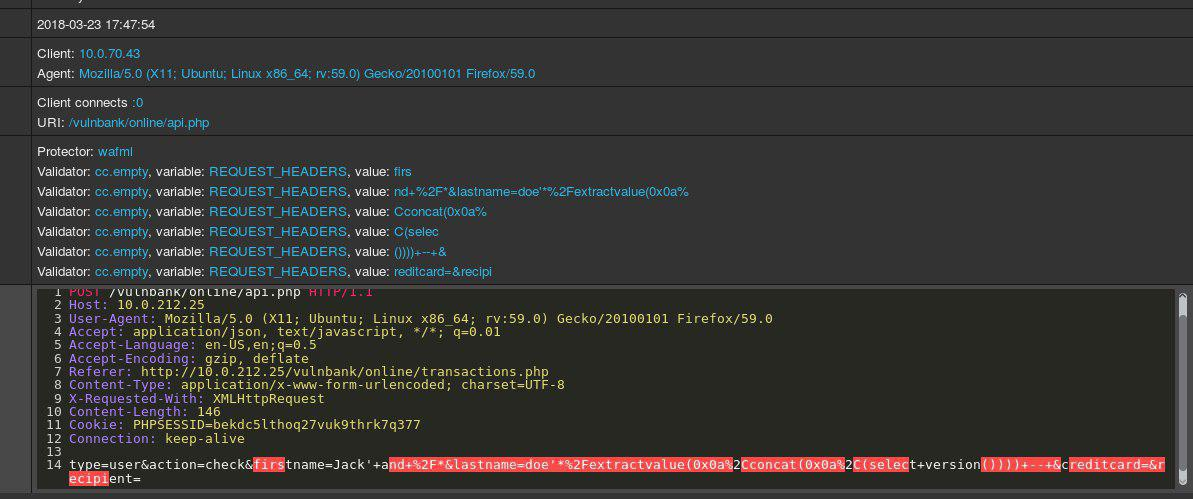

Обнаружение веб-атак с помощью Seq2Seq автоэнкодера

2019-02-06 в 13:09, admin, рубрики: анализ данных, Блог компании Positive Technologies, веб-атаки, информационная безопасность, искусственный интеллект, кибератаки, машинное обучение, обнаружение атак, рекуррентные нейронные сетиОбнаружение атак является важной задачей в информационной безопасности на протяжении десятилетий. Первые известные примеры реализации IDS относятся к началу 1980-х годов.

Спустя несколько десятилетий сформировалась целая индустрия средств для обнаружения атак. На данный момент существуют различные виды продуктов, такие как IDS, IPS, WAF, брандмауэры, большинство из которых предлагает обнаружение атак на основе правил. Идея использовать техники выявления аномалий для обнаружения атак на основе статистики на производстве не кажется такой реалистичной, как в прошлом. Или всё-таки?..Читать полностью »