Всё самое интересное из мира кибербезопасности /** с моими комментариями.

1) Linux-вредонос Koske маскируется под фото панд и майнит 18 криптовалют.

Всё самое интересное из мира кибербезопасности /** с моими комментариями.

1) Linux-вредонос Koske маскируется под фото панд и майнит 18 криптовалют.

Прошлой осенью где-то в Европе в одном из центров мониторинга ИБ (SOC) заметили кое-что странное. Основная задача SOC — следить за происходящим. Они защищают организации путем отслеживания людей, использующих корпоративные сети. Сотрудники SOC часто напоминают ночных охранниковЧитать полностью »

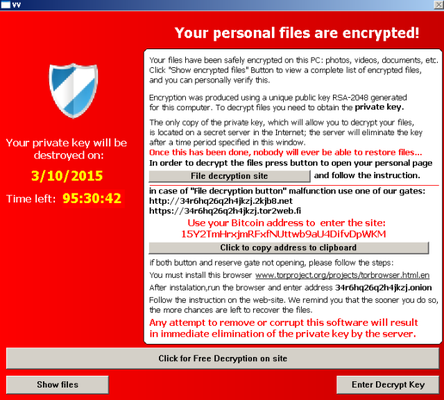

В сети появился новый шифровальщик Nemty, который предположительно является преемником GrandCrab или Buran. Вредоносное ПО главным образом распространяется с поддельного сайта PayPal и обладает рядом интересных особенностей. Подробности о работе этого ransomware – под катом.

Фабиан известен тем, что уничтожает программы-вымогатели – вирусы, которые криминальные группировки рассылают с целью вымогания денег. Из-за этого ему приходится вести уединённый образ жизни, и всегда на один шаг опережать киберпреступников. По окончанию нашего интервью он переехал в неизвестное мне место.

Для фотографа из британского Йоркшира ситуация была катастрофической. Поздно ночью он наносил финальные штрихи на свой последний набор свадебных фотографий, которые нужно было отправить радостным клиентам-молодожёнам. А затем на экране компьютера всё поменялось. Не только папка с изображениями, но и вся работа, вся почта и все чеки исчезли.

Читать полностью »

Источник: Naked Security — Sophos

Компаний, работающих в сфере информационной безопасности сейчас много. Технологии совершенствуются, а значит, злоумышленники получают все больше инструментов для работы. Им противостоят специалисты по информационной безопасности. Правда, не все из них действуют одинакового профессионально.

К примеру, недавно в сети появилась информация о компании, которая позиционирует себя, как последний шанс для жертв программ-криптовымогателей. Эта компания заявляет, что она в состоянии расшифровать пострадавшие файлы, спасая, таким образом, бизнес и репутацию жертвы.

Читать полностью »

Новость

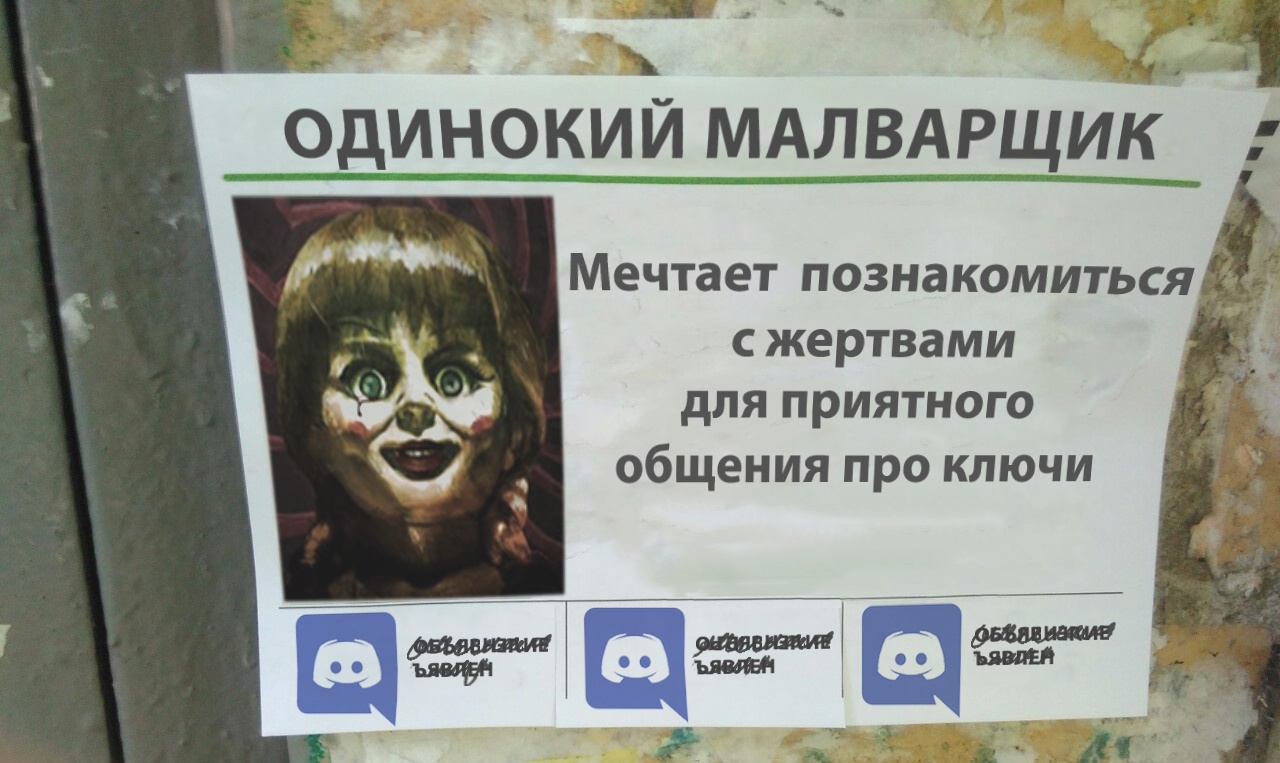

Среди авторов вредоносного ПО тоже попадаются романтики. К примеру, некий деятель под ником iCoreX0812 любовно назвал свой троян-шифровальщик Annabelle — в честь проклятой куклы, звезды вот уже двух фильмов ужасов сомнительной художественной ценности. Как и киноперсонаж, программа призвана приводить жертву в ужас, вот только получается у нее как-то не очень.

Среди авторов вредоносного ПО тоже попадаются романтики. К примеру, некий деятель под ником iCoreX0812 любовно назвал свой троян-шифровальщик Annabelle — в честь проклятой куклы, звезды вот уже двух фильмов ужасов сомнительной художественной ценности. Как и киноперсонаж, программа призвана приводить жертву в ужас, вот только получается у нее как-то не очень.

Читать полностью »

Исследователи информационной безопасности сообщили о новой волне атак хакеров-вымогателей на серверы с установленной MongoDB. Начиная с прошлой надели было взломано более 26 000 серверов, причем 22 000 из них были атакованы одной кибергруппой.Читать полностью »

Я не хотел писать заметку про Petya/Nyetya/NePetya и другие названия вредоносного кода, который в начале недели в очередной раз заставил содрогнуться мир по версии многих СМИ. Мое нежелание было продиктовано двумя причинами. Во-первых, именно нас, то есть компанию Cisco и ее подразделение Talos (про него я уже упоминал тут, но, видимо, придется рассказать чуть больше, что это за подразделение), пригласили участвовать в официальном расследовании происходящего в Украине, а писать о результатах следствия до его окончания мы, понятно, что не имеем возможности. Да и после окончания следствия не все его результаты будут опубликованы. Во-вторых, надо признаться, что я не разделяю того ажиотажа вокруг вредоносного кода, названного нами Nyetya, который последние дни только подогревается разными публикациями и заявлениями.

Что в нем такого уникального, что его отличает от других вредоносных программ и от того же WannaCry? Почему никто так много не пишет про Jaff или BitKangoroo, которые распространялись в то же время, что и WannaCry и использовали схожие методы? Почему никто не снимает репортажей и не обсуждает Untukmu, Shifu, Blackshades или тот же Locky, который заразил больше компьютеров чем WannaCry, Petya, Misha и Nyetya вместе взятые? Почему специалисты по ИБ с серьезным лицом обсуждают, кто раньше из них отреверсил “Петю” и кто быстрее всех распространил индикаторы компрометации? Кто-то называет 30 минут, кто-то 37 минут, кто-то “проснулся” только через несколько часов…

«Это не шутка», говорится в обращении злоумышленников. На самом деле, шутка

The Wizard of Oz (1939)

Вымогательство — давний «бизнес». Настолько давний, что отследить историю появления этого вида преступлений просто невозможно. Но уже в наше время появилась новая разновидность вымогательства, которую используют киберпреступники. Это DDoS-вымогательство (не говоря уже о криптовымогателях).

Злоумышленники отправляют потенциальной жертве сообщение с требованием выплатить определенную сумму. В противном случае жертве угрожают DDoS-атакой, в результате чего компания или частное лицо могут потерять больше денег, чем просто заплатив вымогателям. Как выяснилось, такая тактика работает очень хорошо — можно даже не иметь никаких ресурсов для DDoS, просто угрожать — и денежки потекут рекой.

Читать полностью »

За последние несколько дней три разные фирмы, специализирующиеся на компьютерной безопасности, сообщили о внезапном росте количества взломанных сайтов, работающих под управлением системы управления контентом WordPress. Чаще всего взломанные сайты пытаются заразить пользователей вирусами-вымогателями.

Заражение происходит через известный в хакерских кругах Nuclear exploit kit, пользующийся уязвимостями в старых версиях Adobe Flash Player, Adobe Reader, Microsoft Silverlight и Internet Explorer. На компьютер жертвы устанавливается вредонос-вымогатель TeslaCrypt, шифрующий файлы и требующий затем выкуп за ключ для расшифровки.

Судя по всему, в WordPress была обнаружена очередная уязвимость, о которой разработчики системы пока не знают – или которую они не успели ещё исправить.

Вредоносный код, попадающий на взломанный сайт, дописывается в зашифрованном виде в конец JavaScript-файлов.

Читать полностью »