Компания «Доктор Веб» предупредила о распространении троянских программ, созданных для кражи криптовалют у владельцев мобильных устройств.

Вредоносные приложения похищают секретные seed-фразы, которые необходимы для доступа к криптокошелькам. Как отмечают эксперты, риску подвержены пользователи как устройств на основе Android, так и смартфонов Apple на основе iOS.

Обнаруженные троянские приложения скрываются в модифицированных злоумышленниками версиях популярных криптокошельков. В настоящее время специалисты отследили случаи внедрения вредоносного кода в копии таких приложений как imToken, MetaMask, Bitpie и TokenPocket, однако этот список может оказаться шире.

Известные модификации выявленных угроз определяются Dr.Web как трояны из семейств Android.CoinSteal и IPhoneOS.CoinSteal. Среди них — Android.CoinSteal.7, Android.CoinSteal.8, Android.CoinSteal.10, IPhoneOS.CoinSteal.1, IPhoneOS.CoinSteal.2, IPhoneOS.CoinSteal.3 и другие.

Троянские версии криптокошельков распространяются через вредоносные сайты, копирующие внешний вид и функциональность оригинальных веб-ресурсов соответствующих проектов. Адреса таких сайтов также максимально приближены к настоящим.

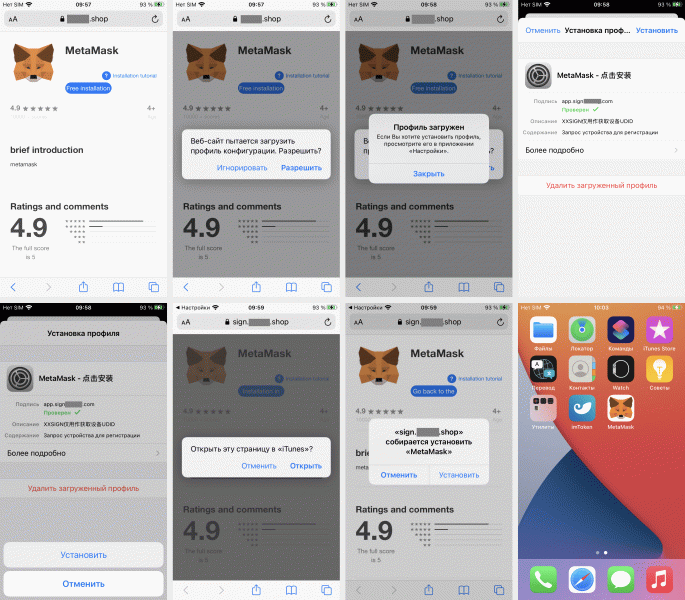

В зависимости от типа устройства, с которого посещаются поддельные сайты, пользователям предлагается загрузить и установить версию кошелька для соответствующей платформы — Android или iOS. Загрузка Android-версий троянов чаще всего происходит непосредственно с посещенного вредоносного ресурса. При этом владельцы iOS-устройств обычно перенаправляются на другой сайт, оформленный в стиле официального каталога приложений Apple.

Несмотря на то, что в обеих операционных системах установка программ из сторонних источников по умолчанию отключена или не предусмотрена, она по-прежнему возможна. Так, на Android-устройствах для этого достаточно включить необходимую опцию в системных настройках. А в случае устройств компании Apple мошенники применяют механизм установки через специальные профили конфигурации (configuration profiles) и профили обеспечения (provisioning profiles). При этом для установки не требуется, на устройстве был выполнен джейлбрейк.

Поскольку трояны являются копиями настоящих приложений с минимальными модификациями, они работают точно так же, как и оригиналы, и по внешним признакам отличить их друг от друга практически невозможно.