На сегодняшний день, среди множества мировых корпоративных информационных систем нельзя не отметить рост количества все более усложняющихся сетевых атак, увеличение разнообразия сетевых устройств и способов доступа к информационным ресурсам предприятий, а также количества приложений в их среде.

В зависимости от масштабов предприятий разделён и подход к защите от таких угроз, если крупные компании уделяют более пристальное внимание вопросам обеспечения сетевой безопасности своих ресурсов, то все большее количество угроз направлено на организации малого и среднего бизнеса. Предприятия этого сегмента — Small Office-Home Office (SOHO) могут не располагать обширной инфраструктурой, способной противостоять современным смешанным атакам, а филиалам/удаленным офисам крупных компаний (Remote Office/Branch Office, ROBO) не всегда хватает собственной квалификации для противостояния таким угрозам безопасности.

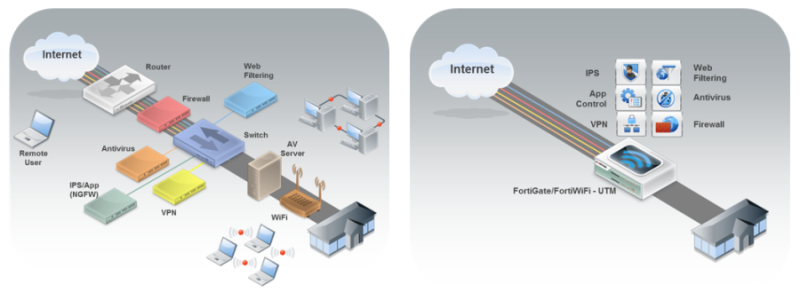

Поэтому использование нескольких узконаправленных решений (обычно разных производителей) на периметре сети малых предприятий было бы нецелесообразным в плане времени и расходов на их содержание, внедрение и администрирование.

В помощь стали выходцы из пакетных межсетевых экранов (которых уже давно стало недостаточно) — устройства сетевой безопасности UTM и межсетевые экраны нового поколения NGFW. Они играют ключевую роль на современном рынке сетевой безопасности, поскольку сочетают в себе по принципу «всё в одном» множество сервисов защиты от различных сетевых атак, одновременно имея способность к быстрому развёртыванию, лёгкому масштабированию и адаптации под нужды предприятий.

В этой статье мы рассмотрим возможности UTM-устройств FortiGate от Fortinet, а также опишем базовую их настройку на примере модели в небольшом форм-факторе — FortiGate-40С, идеально подходящей для небольших офисов с численностью до 25-30 пользователей. Устройства FortiGate-40C предлагают объединенное решение сетевой безопасности включая: межсетевой экран, контроль приложений, IPS, антивирус, защиту от вредоносного ПО, антиспам, VPN, веб-фильтрацию и предотвращение утечки данных.

Разница между подходом с несколькими узконаправленными решениями и при использовании UTM FortiGate схематически изображена ниже:

Весь сегмент SOHO/ROBO, с учётом ещё одной аббревиатуры — SMB (Small & Medium Business), позиционируется производителем как:

— до 100 пользователей расположенных в центральном офисе;

— 5-25 удалённых пользователей, требующих VPN-доступа;

— Доступ к ресурсам по Ethernet и WiFi;

— Необходимость во внедрении, как минимум, антивирусной защиты и веб-фильтрации;

— Частичная занятость IT-сотрудника;

— Фиксированный бюджет на IT-безопасность.

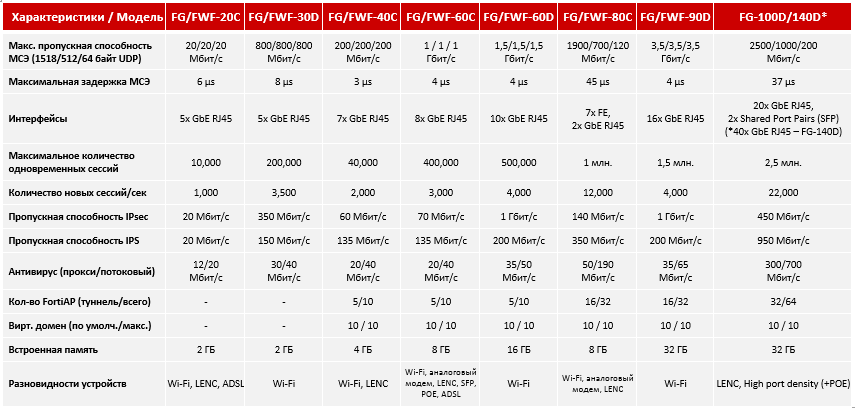

Вся линейка устройств FortiGate для SMB/SOHO/ROBO-сегмента бизнеса достаточно обширная и способна обеспечить выбор индивидуального решения под конкретные нужды и масштаб компании. Разновидностей одной модели может быть несколько – и со встроенной WiFi-точкой, и c PoE-портами, с оптическими SFP, с ADSL на борту, только посмотрите:

Помимо названного, добавьте к уже описанным возможностям ещё такие:

— встроенный беспроводный контроллер (модель 40С и выше) для управления «тонкими» точками доступа FortiAP;

— использование одновременно для оказания услуг нескольким клиентам, благодаря поддержке технологии VDOM (виртуальный домен) в моделях от 60С и выше;

— резервирование и обеспечение отказоустойчивости/кластеризации (режимы Active-Active, Active-Passive);

— функционал балансировки нагрузки (от 60С и выше);

— IPSec и SSL VPN, поддержка PPTP, L2TP;

— статическая, динамическая маршрутизация RIP, OSPF, BGP, PIM;

— поддержка USB 3G-модемов;

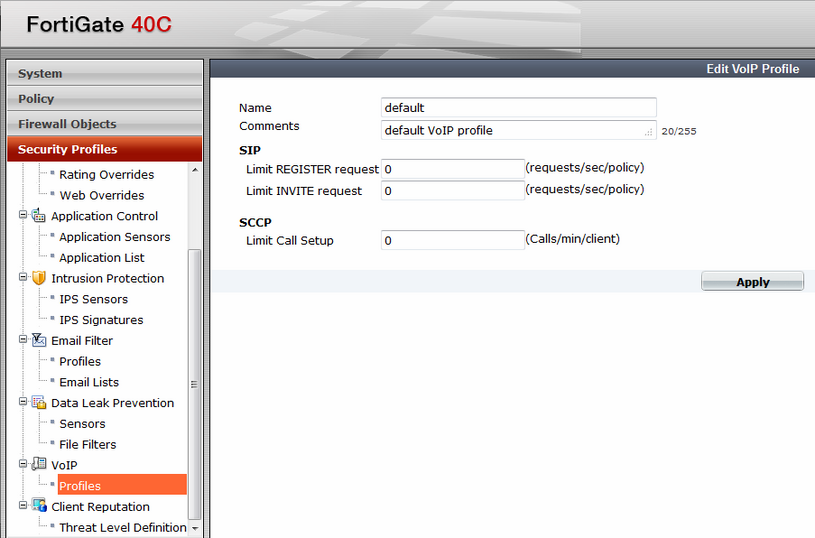

— поддержка IPv6, VLAN, VoIP (SIP ALG);

— шейпинг трафика;

— оптимизация WAN-трафика;

— инспектирование SSL-трафика;

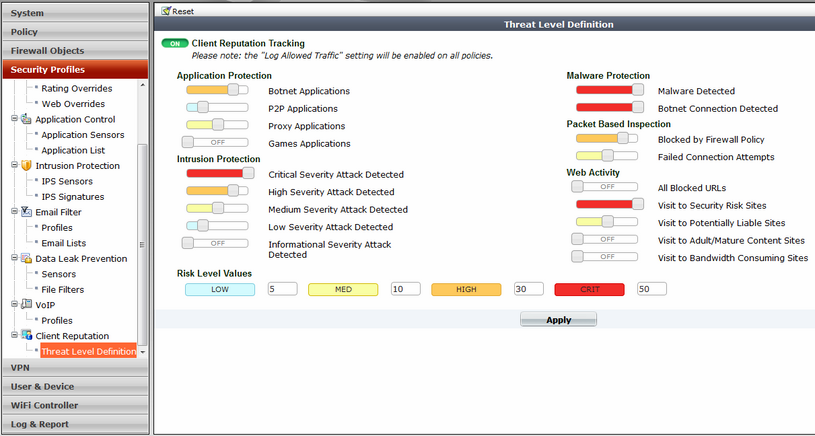

— идентификация пользователей и их репутация;

— аутентификация пользователей и интеграция с Active Directory с помощью Fortinet Single-Sign On;

— защита от DoS-атак;

— встроенное логирование событий;

Ко всему прочему, существуют возможности организации централизованного управления устройствами FortiGate с помощью устройства FortiManager, проведения анализа событий безопасности с применением FortiAnalyzer и проверки состояния защищённости сети посредством FortiScan.

Приступая к настройке FortiGate, в нашем случае – модели 40С, для начала опишем способы конфигурирования устройства. Их, как и функций, также немало:

1. Доступен удобный веб-интерфейс, позволяющий настроить большинство требуемых функций по обеспечению сетевой безопасности.

Сам же веб-интерфейс покажем вам немного позже.

2. Управление из командной строки (CLI) по протоколам TELNET, SSH или же через консольный порт (с использованием нуль-модемного кабеля, который подключается к COM-порту) пригодится нам для более тонкой настройки и настройки некоторых функций, доступных только таким способом, так как в веб-интерфейсе их нет.

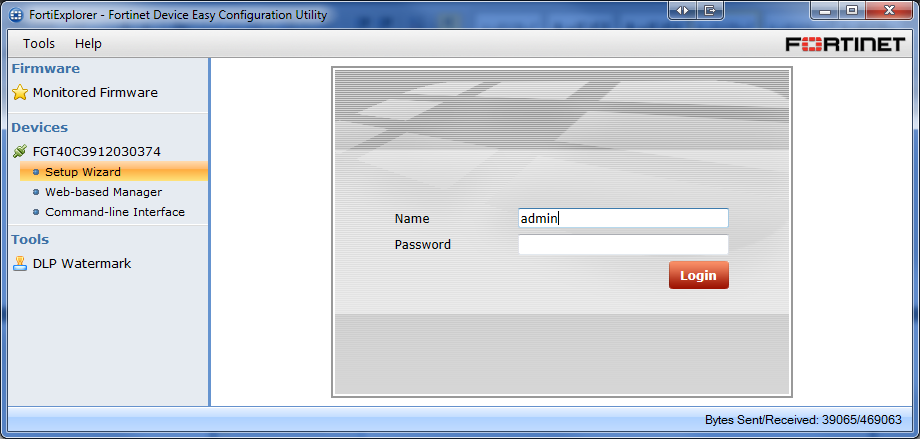

3. Управление FortiGate установленной на ПК программой FortiExplorer, с помощью USB-подключения через кабель из комплекта. Не нужно даже настраивать сетевую карту для менеджмента и подключаться чем-либо другим к устройству. Способ очень удобен для первичной настройки, так как в ПО FortiExplorer при USB-подключении дублируется функционал и веб-интерфейса, и CLI, а также присутствует мастер настройки Setup Wizard.

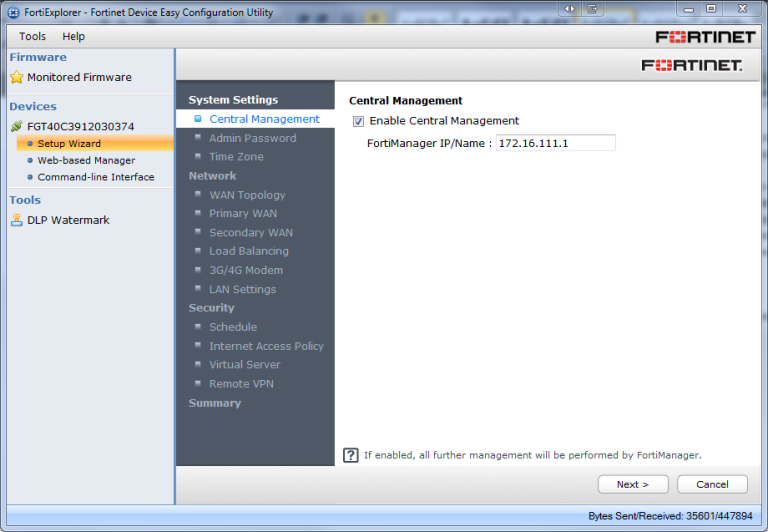

Ну и централизованное управление с FortiManager никто не отменял, но без первичной настройки FortiGate это невозможно.

Мы же остановимся на последнем варианте, и запустим FortiExplorer, предварительно подсоединив и включив питание устройства. Когда полностью загрузится устройство и автоматически установятся драйвера на него, мы увидим следующее:

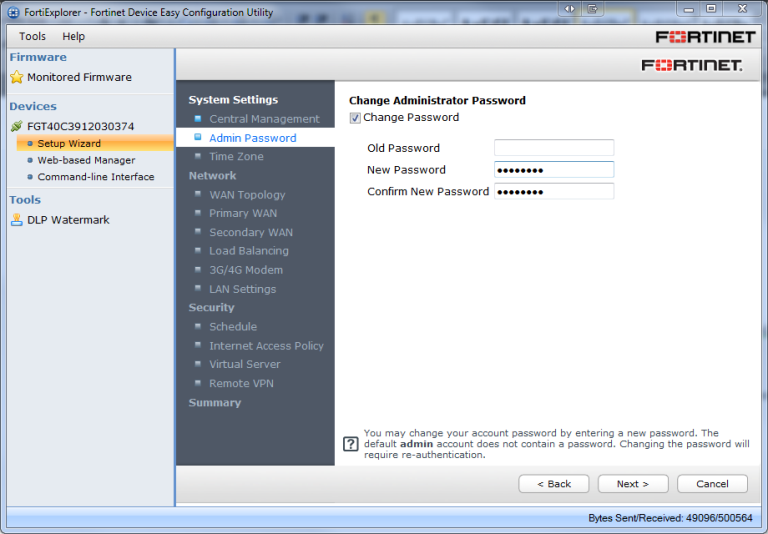

Попробуем настроить с помощью мастера Setup Wizard. Выбираем его слева и видим первую страницу – учётные данные

Стандартные учётные данные — логин: «admin», пароль отсутствует. Вводим, и нажимаем Next.

Первым делом у нас предложение удалённого управления с FortiManager – отдельной линейки Fortinet по централизованному управлению и удалённой настройке устройств FortiGate, FortiWiFi и FortiCarrier:

В зависимости от требований, есть ли место FortiManager’у в инфраструктуре Вашей сети и нужно ли отдать бразды правления в его руки – выбираем «Enable Central Management» и вводим IP или имя, где расположен наш менеджер централизованного управления. Теперь следующий шаг – Next.

Видим предложение сменить дефолтный пароль, вводим два раза желаемый и нажимаем Next. Далее будет экран смены часового пояса, дабы не засорять «эфир» нотариально незаверенными скриншотами – пропустим шаг, т.к. тут проблем быть не должно.

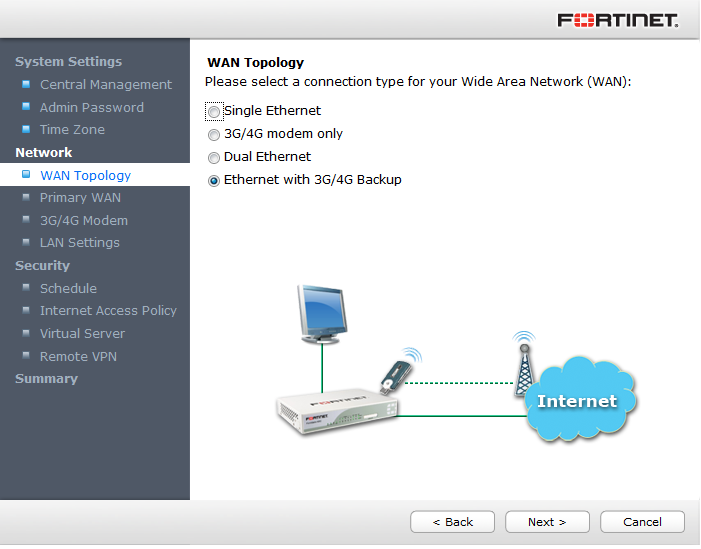

А вот дальше интересно, нам дают возможность выбрать топологию подключения к Интернет один или два провайдера мы будем использовать, с резервированием подключения через 3G/4G-модем или нет.

Одна голова хорошо, а две лучше – настраиваем два провайдера, один – проводной статический, второй — резерв 3G/4G.

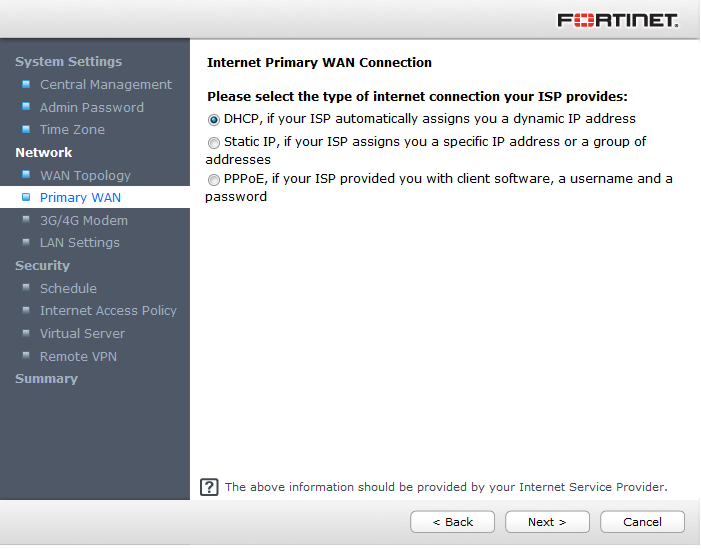

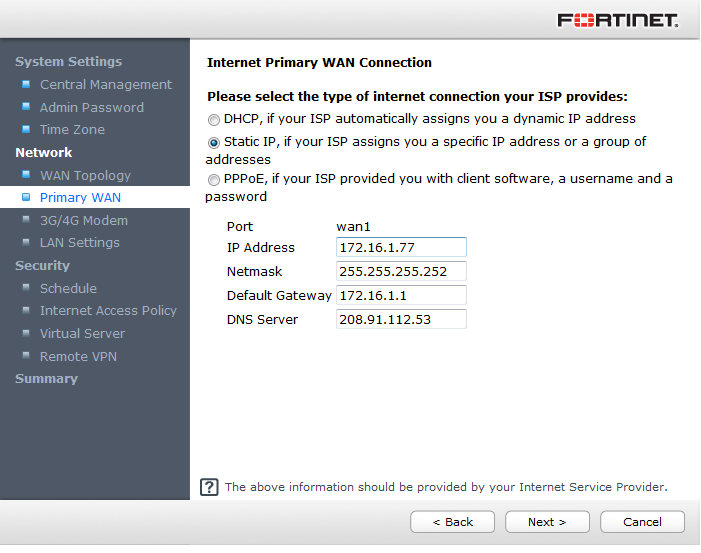

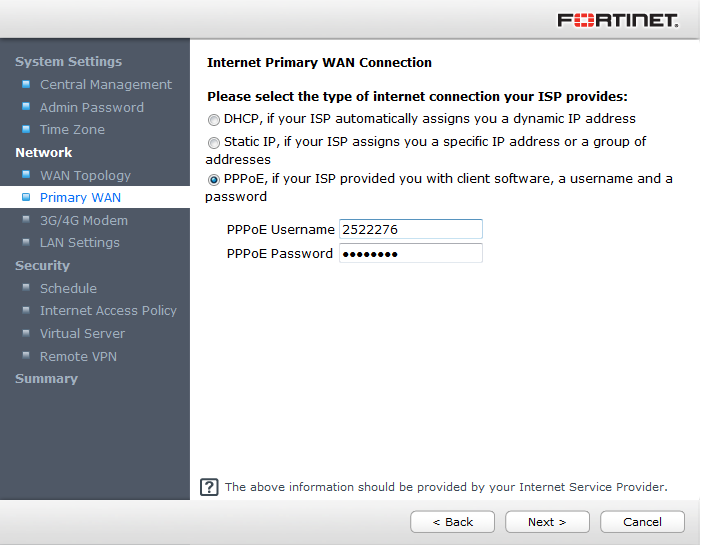

На выбор к Ethernet-провайдеру нас DHCP — если провайдер выдаёт адрес автоматически, Static IP – нужно ввести вручную и PPPoE – тут нужен только логин и пароль доступа:

Аналогичные настройки и для второго внешнего интерфейса «Secondary WAN», если бы мы выбрали пункт «Dual Ethernet».

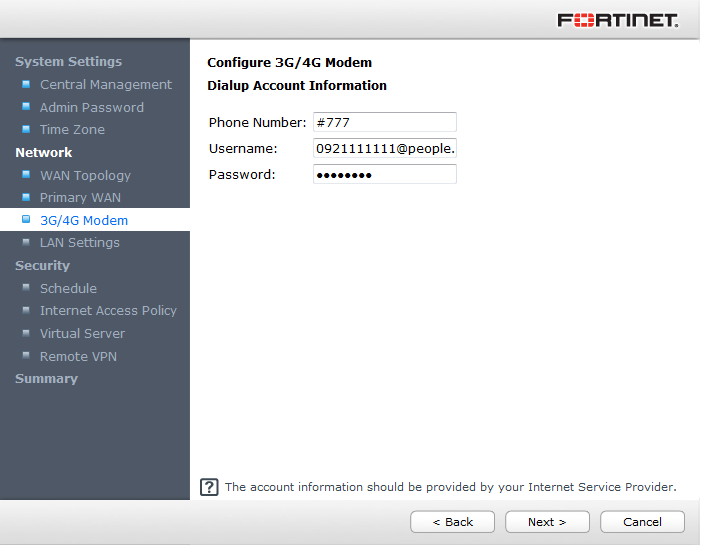

В нашем же случае, следующий шаг – это подключение 3G/4G-модема. Надо ввести номер телефона, логин и пароль провайдера.

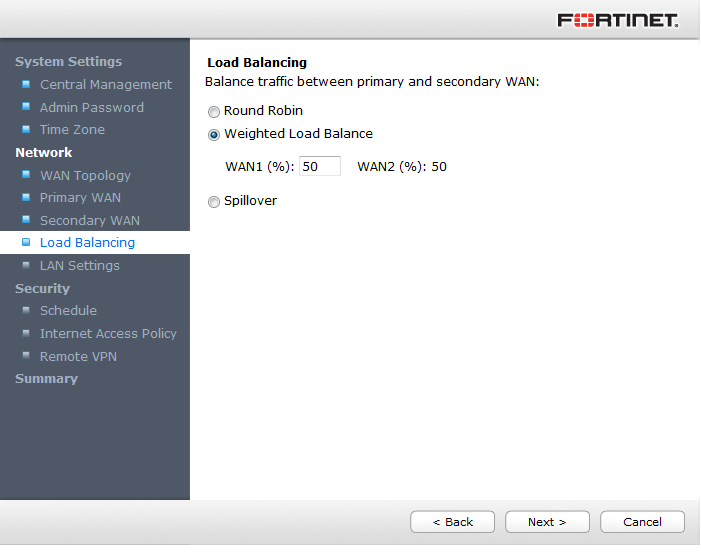

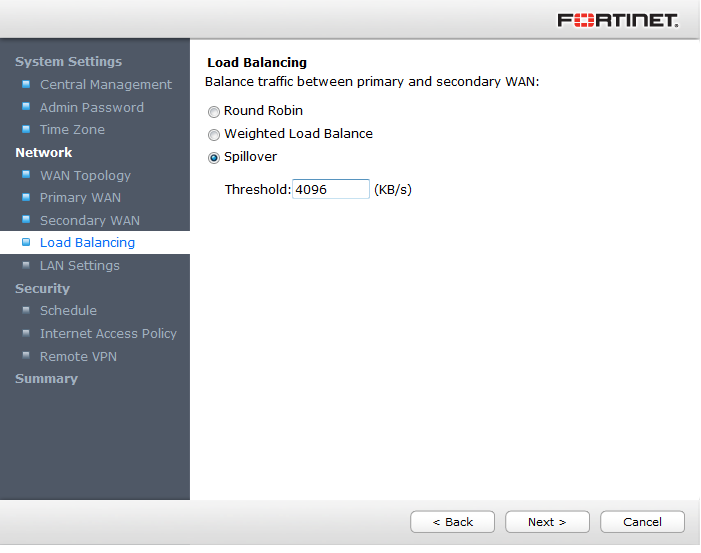

Очередное нажатие Next и после попадаем на выбор метода балансировки трафика между провайдерами. Здесь на выбор:

— Round Robin – настройки не требует. Балансировка осуществляется «по кругу», сначала 1-й доступный линк, потом, 2-й…последний N-й, и обратно с 1-го;

— Weighted Load Balance – назначается такой параметр, как «вес» (weight) для каждого равнозначного дефолтного маршрута к провайдеру, на основе которого трафик и его сессии распределяются в процентном соотношении динамически в зависимости от величины (веса) маршрута. Значение по умолчанию – 50% / 50%.

— Spillover – иными словами «переброс». Сессии распределяются таким образом, что на основе показателя пропускной способности (Threshold), до его достижения используется высший маршрут к провайдеру из таблицы маршрутизации, а при достижении Threshold на этом интерфейсе – следующий маршрут, к соответствующему провайдеру.

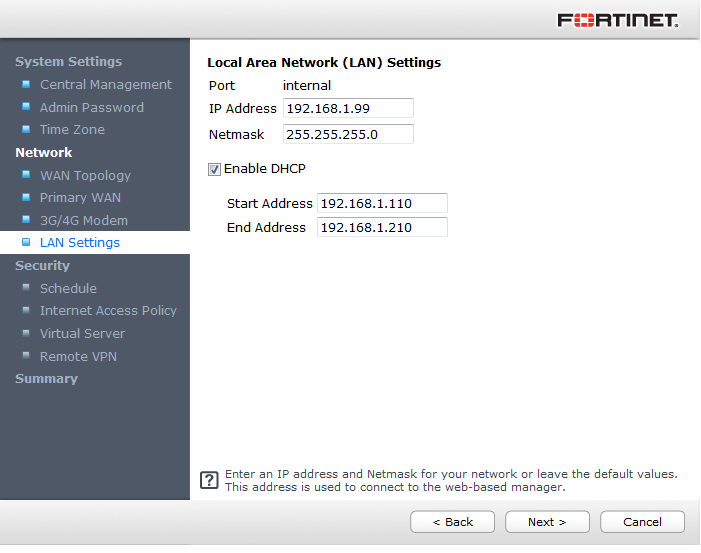

Далее, в обоих случаях, и при «Dual Ethernet», и при «Ethernet with 3G/4G Backup» мы закончим с внешними интерфейсами и попадём в пункт настройки интерфейса внутреннего – «LAN Settings», где нам будет предложено ввести адрес и маску интерфейса, а также настроить при необходимости DHCP-сервер с определённым диапазоном адресов для автоматического их назначения сетевым устройствам этого интерфейса.

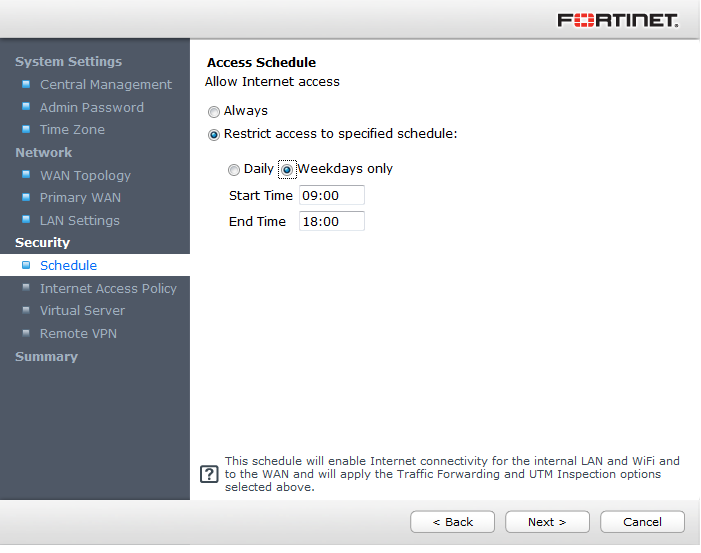

После очередного нажатия Next, нам светит другой подраздел «Security» и его первое предложение в виде настройки расписания (Schedule) доступа к Интернет.

Здесь всё предельно понятно – Always Coca-Cola означает всегда/повсеместно/круглосуточно, а «Restrict access to specified schedule» – даёт свободу выбора режима расписания, кроме Always, но ограничивает доступ пользователям по дням недели (всем или будним) и по времени.

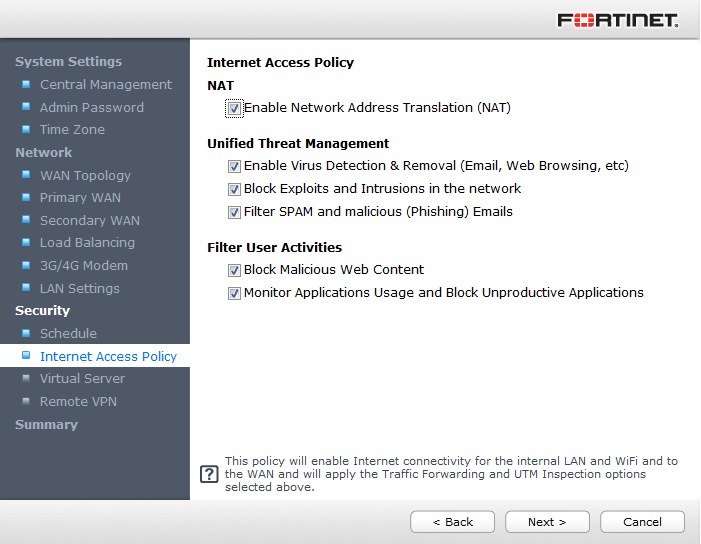

В следующем меню «Internet Access Policy» скопом пошли все функции безопасности и тумблер «Вкл./Выкл.» для трансляции адресов NAT.

Unified Threat Management, само название говорит, что функции унифицированного управления угрозами скоро начнут действовать на страже периметра нашей локальной сети.

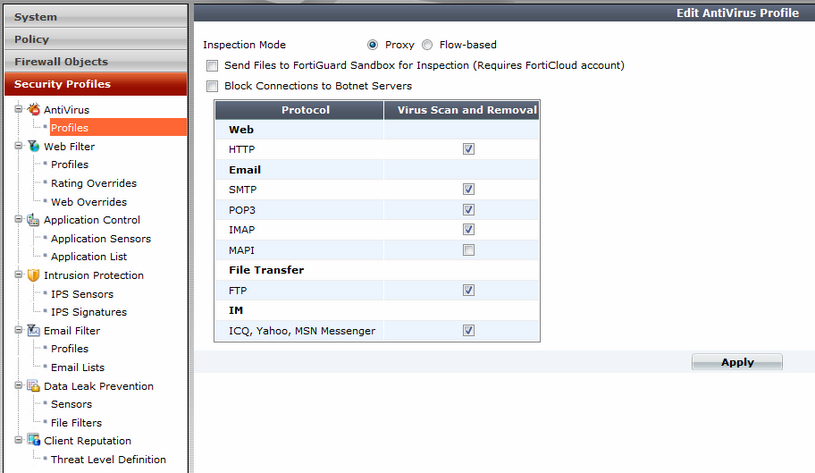

— Enable Virus Detection & Removal (Email, Web Browsing, etc) – не что иное, как антивирус, защита вредоносного и шпионящего ПО.

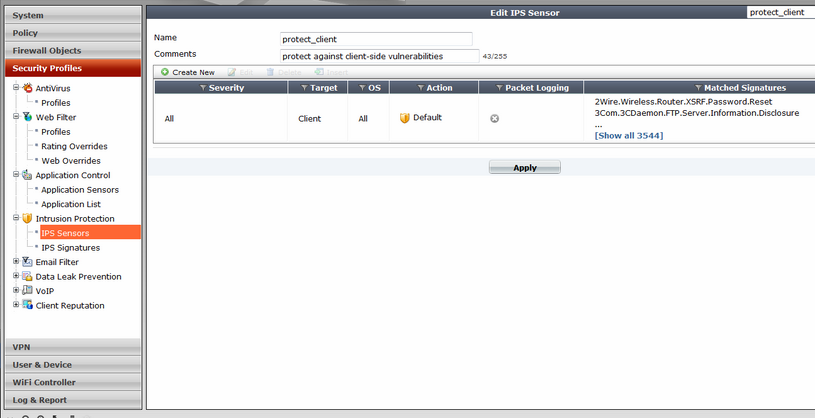

— Block Exploits and Intrusions in the network – долой эксплоиты и вторжения, гласит нам IPS, система предотвращения указанных.

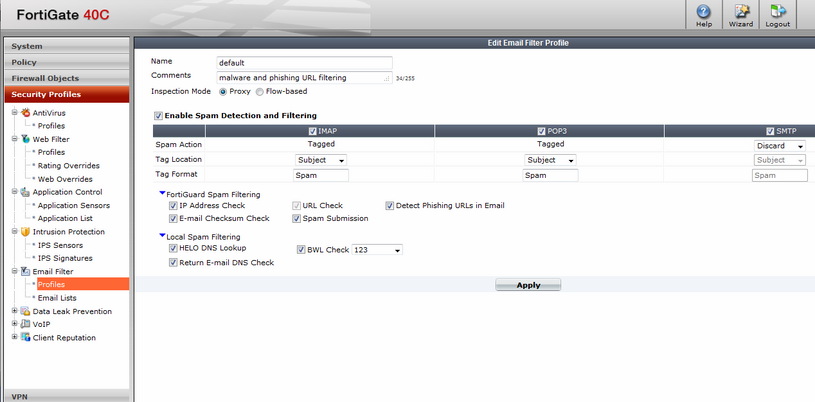

— Filter SPAM and malicious (Phishing) Emails – фильтрация спама и прочей вредоносной почты заодно с «грозой угроз» UTM.

Filter User Activities – менее страшный по названию, но не менее «секьюрный» остальных по предназначению. Следит за каждым из вас!

— Block Malicious Web Content – вот она, наша веб-фильтрация по категориям, помогающая не допустить нежелательных посещений вредоносных сайтов;

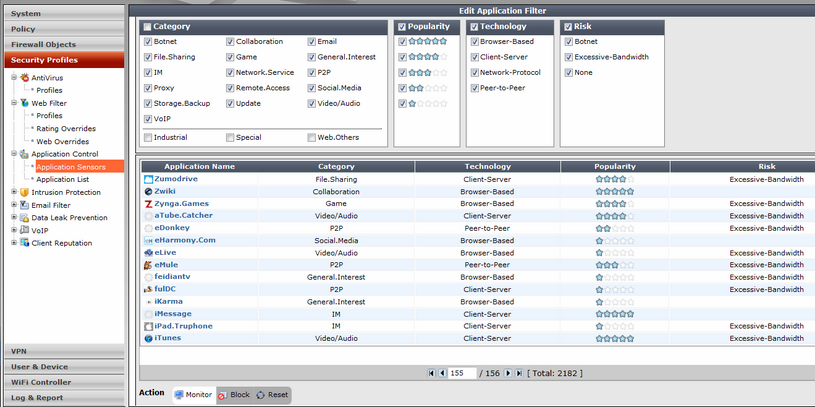

— Monitor Applications Usage and Block Unproductive Applications — контроль используемых приложений тоже тут как тут и готов заблокировать из них, как минимум, снижающие продуктивность офисных работников.

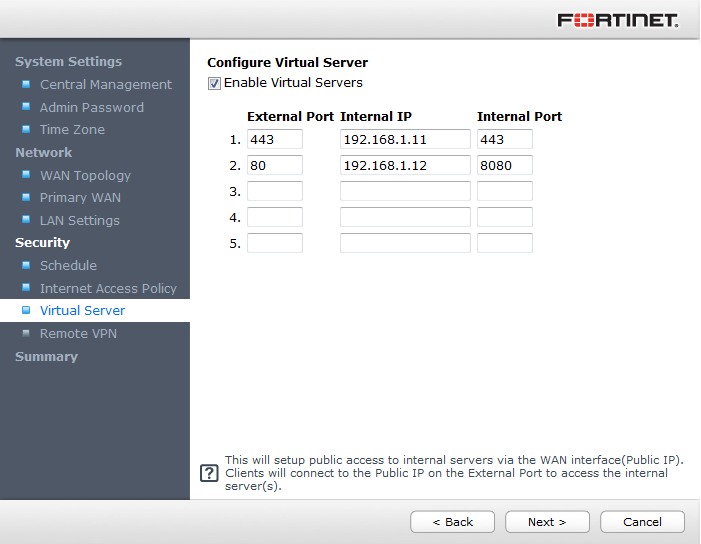

Предпоследнее из быстрых и лёгких настроек в лице виртуальных серверов (Virtual Server), праздник нам приносит в виде защиты серверов, находящихся внутри корпоративной сети и обеспечения доступа к их ресурсам при подключении на внешний адрес нашего FortiGate. Поможет и для публикации веб-ресурсов, таких, например, как OWA/Sharepoint, ActiveSync, Lync и многих прочих.

Через мастер таких серверов можно настроить пять и транслировать их порты доступа извне внутрь.

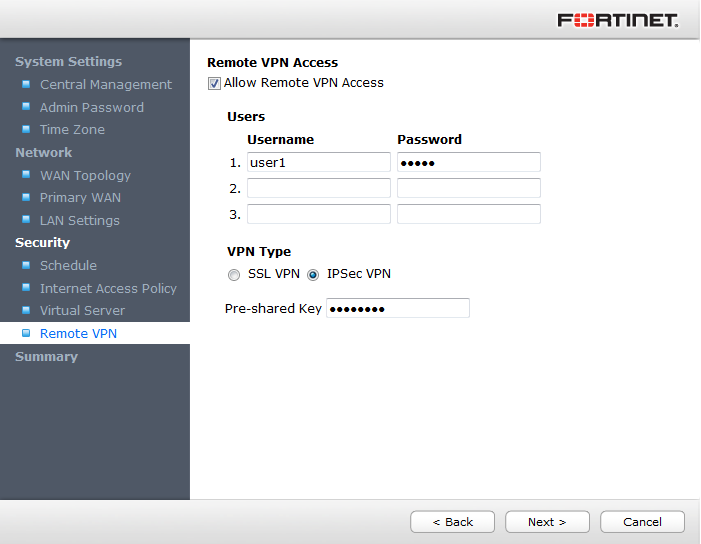

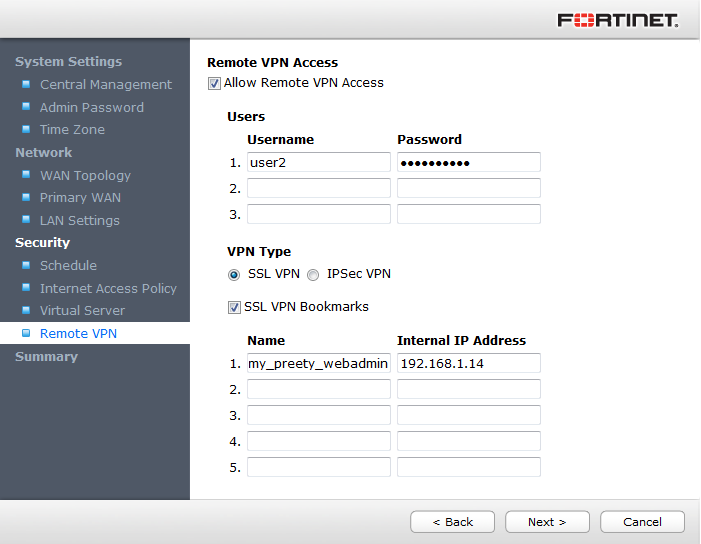

Венец творения (не побоимся этого слова) Мастера Настройки и всея Руси — это удалённый доступ пользователей по VPN. На выбор нам IPSec и SSL VPN, где можно сразу завести в локальную базу трёх пользователей для аутентификации по логину/паролю, ключ PSK (Pre-shared Key) для IPSec SSL или до пяти закладок SSL VPN Bookmarks для доступа к нужным серверам из веб-портала SSL.

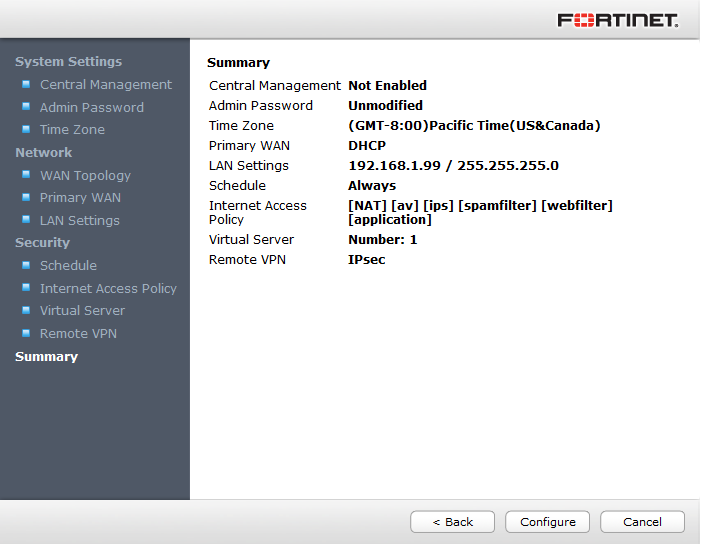

Мастер «Setup Wizard» FortiGate, прощаясь с вами, выведет для вашего же удобства статистический итог «Summary» где можно сверить только что проделанные настройки и вернуться, пока не поздно.

Наблюдаем опять же приятное глазу «Device configuration completed», а это именно то, чего мы добивались.

Теперь из веб-интерфейса мы сможем проверить что сам настроил нам Wizard, и для доступа, в левой колонке FortiExplorer’a можем выбрать «Web-Based Manager» или сразу подключиться к внутреннему интерфейсу и зайти на настроенный нами адрес в разделе «LAN Settings» Wizard’a.

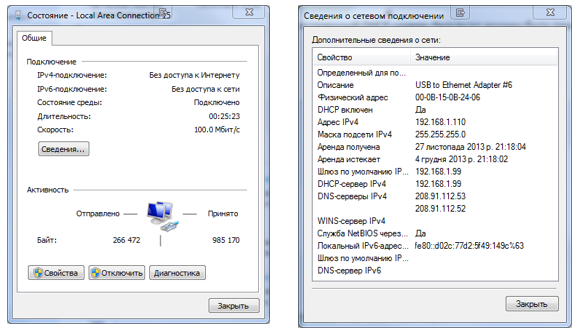

«Из коробки» устройство имеет адрес 192.168.1.99/24, который у нас, оговорюсь, не менялся. Подключаться к FortiGate-40C, поскольку он имеет аппаратный свитч (Internal) можно в любой из его Internal-интерфейсов (1-5), как показано ниже:

После подключения, если это делалось с ПК, нужно проверить, выдал ли нам адрес встроенный DHCP-сервер. Результат должен быть примерно такой:

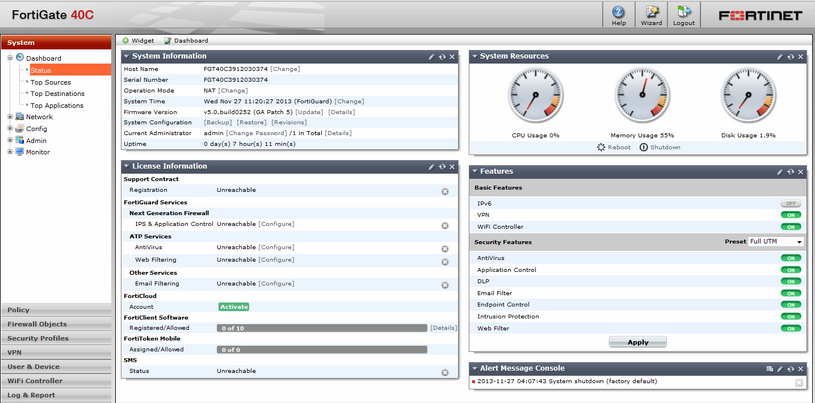

Итак, если всё ОК, в браузере вводим, https:// 192.168.1.99, принимаем сертификат, логинимся и видим стартовую страницу:

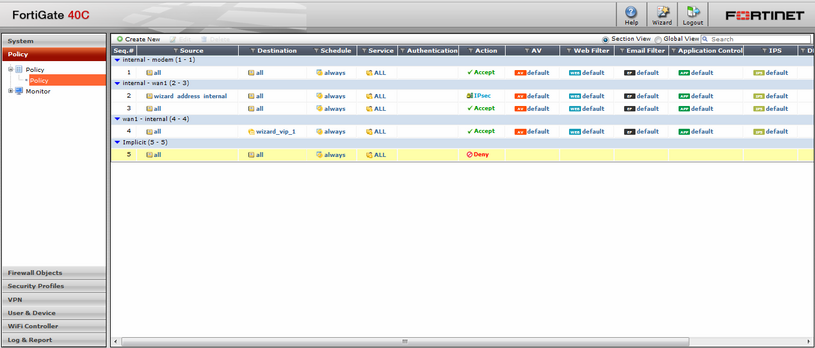

Сразу обозначим, что со старта видно, какие функции безопасности у нас уже включены. Но для проверки этого, нам нужно заглянуть в политики безопасности. Действующие и созданные на устройстве политики находятся меню Policy --> Policy --> Policy, как бы трижды странно это не звучало. Видим ниже политики:

1. Доступ из внутреннего интерфейса Internal на внешний интерфейс Modem

2. Доступ из внутреннего интерфейса Internal на внешний Wan1 для IPSec VPN-соединений удалённых пользователей.

3. Доступ из внутреннего интерфейса Internal на внешний Wan1 для выхода всех пользователей в Интернет из локальной сети.

4. Доступ из внешний интерфейса Wan1 к внутреннему интерфейсу Internal для доступа из Интернет на виртуальный сервер wizard_vip_1, созданный из мастера «Setup Wizard».

5. Политика работающая по умолчанию (Implicit) запрещающая какие-либо остальные подключения, кроме описанных в политиках выше.

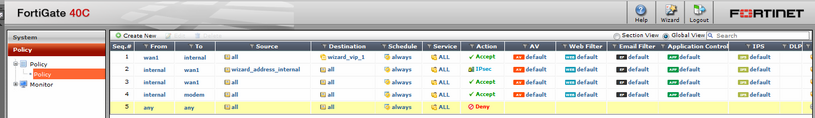

После просмотра рисунка, надо отметить, что политики применяются по принципу «сверху-вниз». Первая подошедшая – применяется к такому типу трафика и, в зависимости от действия, разрешает или запрещает прохождение трафика. А чтобы увидеть очерёдность отработки политик, нужно сменить режим просмотра с Section View на Global View и получится вот что:

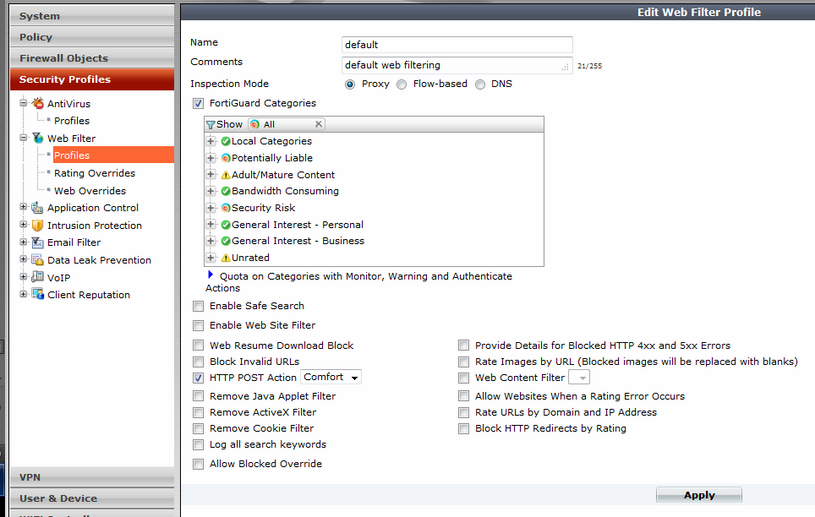

Обратите также внимание на колонки AV, WebFilter, EmailFilter, Aplication Control и IPS. Для каждой из созданных политик применены стандартные (default) профили защиты функций безопасности антивируса, веб-фильтрации, антиспама, контроля приложений и IPS.

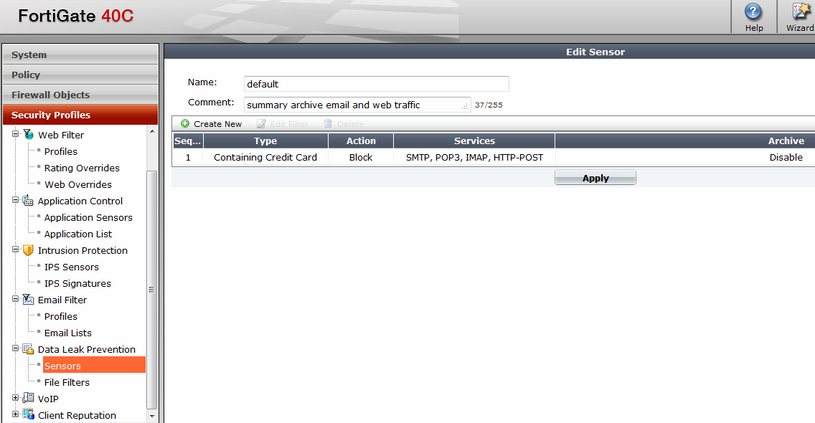

Все эти профили настраиваемые и могут быть изменены в разделе веб-интерфейса меню Security Profiles в веб-интерфейсе.

Наличие же самих профилей в абсолютно правильно созданных политиках при старте устройства после автоматического Мастера настройки символизирует лишь о его (Мастера) адекватности и заботе производителя о безопасности пользователей UTM FortiGate практически «из коробки».

Подводя итоги, хочется лишь отметить, что забота-то не совсем бесплатная: и за устройство и за единую (в сегменте SMB/SOHO/ROBO устройств) подписку к нему на обновление актуальных сигнатур многочисленных функций защиты от угроз придётся отдавать свои кровные.

Но как же без НО:

Если защита и забота вполне оправдана низкой ценой на рынке, плюс высоким статусом Fortinet в качестве пятилетнего лидера UTM-устройств в квадрате Гартнера (Gartner), высокой надёжностью и производительностью, широкой линейкой продукции под любые масштабы предприятий. Это всё не говоря уже о быстроте и лёгкости настройки, в чём мы вместе смогли убедиться в данной статье.

Автор: comeoff