Смех продлевает жизнь

Как известно, вчера мы насладились то ли суперсарказмом, то ли гэгом, то ли «у автора весеннее обострение» — на тему «как нам обустроить рабкрин» «Как нам выстроить информационную защиту России».

Попробуем разобрать — что же в предложенном «не так». Как известно — не знаешь как изложить материал — придерживайся методички.

- Что это?

- Для кого это?

- Как этим пользоваться?

И вот только после этого можно переходить к деталям.

Увы — в исходном тексте важной преамбулы не оказалось. Простите — а от кого мы собираемся защищаться? Зачем? Какие именно угрозы нам необходимо пресечь или хотя бы ослабить?

Автор так и не донес до нас — а что это за зеленые человечки такие, борьба с которыми означает уничтожение всей АйТи в РФ. Вот в плане уничтожения — да, пункты расписаны со знанием дела.

Попробуем оценить ситуацию. Для смеха — в тексте будет обильно материала с позиции диванных аналитиков. Смайликами и прочими спецсимволами преднамеренно не выделяю, но традиционно можно смеяться после слова «лопата».

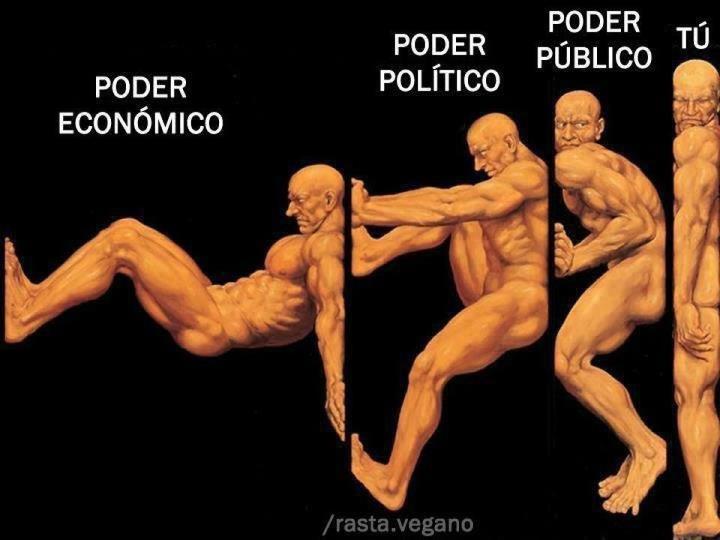

Внешние угрозы

Начнем со страшилок. Мы окружены врагами с альфа центавры, злобными зелеными человечками. Они возглавили наших антиподов и те сеют разумное, доброе, вечное даже на нашей суверенной территории.

Угрозы организационные

На данный момент апологеты заshit очень любят оперировать такими понятиями как «ну потенциально же да». Как в анекдоте — потенциально мы миллионеры, а на практике — две проститутки в доме.

То есть — потенциально производители андроида / ай-оси могут внедрить в свои системы любые страшные закладки.

Могут? Еще как. Но.

Для того чтобы оценить необходимость защиты от таких «потенциальных» мер, представим себе что закладки есть и они сработали. Нарушит ли это управление войсками МЧС? Работу скорой помощи и МВД? Проводную связь на декадно-шаговых АТС? А, все кому надо мобильная связь — достанут из загашника УКВ радиостанции?

А тогда в чем именно угроза, внезапно вместо детища Павла Дурова откроется изделие Цукерберга?

Вот так мысленным лучом мы выясняем, что «сдавать мобилы на границе» не требуется.

А вот разработка собственного «софта», записанного непосредственно в сим картах и позволяющая пресечь поползновения антиподов в случае чего — вполне имеют право на жизнь. И для категорий граждан с первым допуском не мешало бы их выдавать в принудительном порядке.

Угрозы преднамеренные и не только

Это вовсе не значит что мы угрозы всех видов отрицаем — отнюдь нет. Масштаб однако не тот, и «сдавать в сейф» надо именно в тех местах где наличие неконтролируемых систем связи может привести не к утечкам рекордов злых птиц, а именно к разглашению гостайны. То есть — в присутственных местах, базах и местах хранения боевой техники, воинских частях и так далее.

Причем копеечная «глушилка» обеспечит приемлемый уровень безопасности, а ржавый гвоздь — гарантирует отстутствие несанкционированных фотосессий в секретных местах.

А шпионы антиподов с поясами шахидов отлавливаются такими же архаичными методами — проведением оперативно розыскных мероприятий, внедрением агентуры, и мониторингом средств массовой информации. Если помните, именно подобную деятельность антиподских разведок и раскрыл некто Сноуден.

Угрозы friendly fire

Коснемся также интересных побочных эффектов. Очевидно, если в Госдуме помощнику депутата стало плохо, то (из-за глушилок) он не может вынуть из кармана смартфон и позвонить в скорую. Ему придется ползти к стационарному телефону.

Так что необходимо всегда помнить — внедрение защит не только уменьшает риски против которых направлена, но и всегда создает новые. И их также необходимо оценивать и минимизировать. Эту тему любители «запретить» частенько стараются обходить лихим кавалерийским маневром, потому что во многих случаях суперсистемы суперзащиты не только добавляют неприемлемые риски, но еще и стОят дороже чем потенциальный ущерб от утечек или даже преднамеренно деструктивных действий.

Поэтому много кто на самом деле будет против системы прослушек АНБ. Просто потому что хотя с виду новых угроз она не несет — появляется неслабый такой риск утечки в самом АНБ! Плюс злоупотребления и коррупция.

А вот блокирование сайтов списком — деструктивная мера, усложняющая жизнь добросовестным пользователям, и дающая большой простор для злоупотреблений, и несет рисков значительно больше.

Угрозы социальные

В век вебдваноль (С) столь любимые всеми социальные сети несут новые угрозы. Например — неверные супруги публикуют в них доказательства своей супружеской неверности. Сами, добровольно.

Точно так же, в соцсети попадают схемы защиты АЭС (реальный случай), карты, фотографии новейшей техники и так далее. Причем что интересно, соцсети запретить уже нереально. И обучить пользователей азам социальной гигиены тем более нереально.

Поэтому — только автоматизированный мониторинг (см. Крибрум и аналоги) и адресная работа.

Вместо этого любители бредовых способов защиты от зеленых человечков предлагают выходить в жадноклассников только со сканом паспорта. Интересно — как это защитит от «я пролез в дыру и сфоткал Тополь-М»? Молодые люди постпубертатного возраста не догадаются приложить скан соседа по парте?

А вот «85рублевых кремлеботов» разводить полезно именно в целях дезавуирования как источника так и материалов. Если на фотку «тополя» будет пачка материалов «да это трубу тягач везет на подстанцию, мимо дома проехал час назад!» — то ценность фотографии резко снижается. Причем также это можно делать автоматизированно.

Угрозы технические

Тут хотелось бы напомнить такие простые вещи как DDoS, спам, кардерство и прочие проделки черных шляп. А также адресные атаки на определенные точки инфраструктуры и потенциальных носителей монетизируемых секретов.

К счастью, практически ни один (кроме спама и краж БД с кредитками) способ не позволяет чисто экономически окупить серьезную атаку. Что в свою очередь не дает сформироваться полноценному рынку разделения труда в среде киберкриминала. Агентура — и вот они, зловреды, как на ладони.

Все что нужно — это вывести своих агентов на позиции поближе к непосредственному получению денег.

И конечно же обычная работа по перехвату бот-сетей с привлечением гражданских специалистов.

А вот попытки «использовать только отечественное» наоборот — защищенность снижают. Что делать тем же банкирам без SSL/TLS? Без клиентских сертификатов и генераторов секретных кодов? Без всех этих апплетов и клиент-банков? Очевидно, да здраствуют очереди и расплывшиеся круглые печати. Но простите — в век сканера с фотошопом от чего может защитить круглая печать? Авизовки в 1990х она никак не защитила.

Угрозы ментальные

Да-да, это психологические трюки, интернет-мемы, «олбанский» и другие приемы по влиянию на умы.

Какое это имеет отношение к безопасности? Да никакого.

За исключением того факта что именно от этой «угрозы» активно «защищаются» всяческие лиги свободного интернета и депутат Мизулина.

Снова напомню — не бывает волшебных защит без новых рисков.

Так, защита от педофилов (С) на «загнивающем западе» развита получше, чем в РФ, тот же гугль предлагает включить фильтрацию контента как для поиска так и для смартфонов. Проблема общая — подходы и решения тоже должны бы быть общими. Но по одну сторону идет развитие семантического анализа, распознавания фотографий, и интеграции всего этого в родительский контроль, а по другую — глобальные черные списки.

С точки зрения чисто технической черные списки для почты никак не отменяют фильтрацию по контенту, а лишь дополняют, как дополнительный балл к общей оценке текста и заголовков. Одиночные черные списки не работают уже очень давно, и нет никаких предпосылок, что для сайтов ситуация будет лучше.

Внутренние угрозы

Слегка разобравшись с угрозами внешними, перейдем к отщепенцам и наймитам антиподов в собственном лагере.

Именно эти злоинсайдеры легко могут принести страшное на флэшке, снять видеорегистратором, сфотографировать смартфоном. И запостить ужасные тайны в истинно труЪ соцсети «жадноклассники» или даже в «ЖЖ». Чем нанесут агроменный урон.

Если без шуток, опасность в другом — ведь можно не только внести на флэшке или смартфоне фотку Анны Семенович, но и вынести секретный чертеж, инструкцию или даже приказ с грифом «совсекретно». И в отличие от антиподских шпионов, которых видно издалека («Бабушка, а как вы определили что я американский шпион? Так ведь, милок, негров у нас в деревне не водится!») они облечены доступом по службе.

И применять тут надо гораздо бОльший арсенал — от контрольных закупок до DLP и правильного регламента СБ.

Угрозы организационные

Что-то выдавало Штирлица — то ли буденновка с красной звездой, то ли парашют…

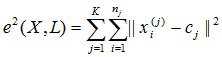

Фактически, мы имеем дело с самым опасным классом уязвимостей — дырах в периметре, неверно оцененном периметре, неверно оцененных рисках и так далее. Именно этот класс ошибок и создает ту самую благодатную среду для всех остальных классов.

Важно помнить, что дыры в безопасности бывают как от наплевательского отношения к безопасности («на сетевую шару имеют доступ все», «бэкапы делают только трусы» и так далее), так и от чрезмерного усердия («почта не бывает с аттачами более 100 килобайт», в результате все сотрудники пересылают конфиденциальные письма через мейл-ру).

На данный момент единственным правильным методом построения систем защит является принцип минимизации ущерба.

Сколько будет в дохлых президентах антиподов убыток если наш специалист Вася унесет базу клиентов к конкуренту? А сколько — внедрение политики безопасности, при которой список клиентов лежит в БД и виден только «своим» менеджерам? Вот эта разница в деньгах и является единственно правильным мерилом внедрения защит или их не-внедрения. В плюс выйдем?

К сожалению, нынешняя ситуация на рынке защит во многом (к счастью не всегда) построена на агрессивном маркетинге с использованием ментальных приемов. Если вы не поставите антивирус — у вас деньги украдут! Как? У меня в компьютере нет денег? Верьте нам и бойтесь.

И как «апофеоз апофигея», мы получаем типичную ситуацию «вахтерского синдрома», где рядовые сотрудники вынуждены для выполнения своих прямых обязанностей приносить работу на флэшках на дом, или вообще приходить со своим ноутбуком с йотой.

А вот на начальство, которое принимало в эксплуатацию набор анекдотов и маразмов вместо грамотного регламента, эти ограничения не действуют от слова совсем. Таким образом подчиненные получают эзотерическое знание «пароль босса это 111» и гораздо больше доступа чем им требуется. Что позволяет им поставить на сервер или комп директора различные прокси и прочие туннели. И антивирус отключить чтобы не мешал. Итог печален — что защита есть, что ее нет, все едино.

Так что только грамотное понимание всех рисков и опасностей, только проектирование системы без исключений — позволит достичь минимально необходимого уровня безопасности. Минимально! Ибо незачем тратить горы денег на то что можно не защищать.

Угрозы социальные

Казалось бы тут угрозы аналогичны пункту выше? Не совсем.

Тут выходит на первый план социоинженерия. В рамках регламента по проверке криптостойкости паролей — сообщите ваш текущий в телефон! Многие сообщают, даже зная что так делать нельзя. Ну просто потому что откуда чужак узнал внутренний телефон? Это безопасники нас тестируют! А им — можно.

И ведь действительно тестируют… иногда.

Тут также можно вспомнить пароль написанный на мониторе, стикеры в столе с секретной информацией и так далее.

Спасает от этого только планомерное обучение и тестирование персонала, но желательно тестировать так чтобы об этом не догадывались. А то получится не совсем то на что тестировали.

Как ни странно — но этот пункт частенько игнорируют просто в силу его серьезной стоимости. Обучение персонала отрывает его от работы, требует найма внешних трейнеров, плотного контакта с вендором вашего DLP и постоянному следованию регламенту.

Как мне объяснял один большой начальник — при покупке антивируса, системы мониторинга и так далее мы это ставим на баланс, это наш актив. А траты на трейнинг это списание в пассив, этого не любит никто и никому не нравится.

Угрозы технические

Кратко укажем на их большой ассортимент, от диктофона или фотокамеры в смартфоне до профессионального оборудования.

Поэтому если хотите защититься если не от всех, то от большинства, то проще арендовать офис в подвале без окон, в промзоне, и линии связи наглухо шифровать. А также обвешаться глушилками как сотовой связи так и звука. И вообще вычистить помещение от любых источников радиоизлучения.

На входе посадить полковника КГБ или ФСБ, выдать ему ржавый гвоздь, и обязать всех сдавать на входе смартфоны и ноутбуки. А если смартфон нужен по работе — гвоздем пробить объектив.

Компьютеры регулярно сдавать на экспертизу. Софт использовать только маргинальный или сильно устаревший. Список обновлять централизованно. Права доступа урезать по минимуму.

Не забудьте содержать автономную систему воды и канализации, а также котельную.

Что-то какая-то странная картинка получается, не так ли? То ли Арзамас-16, то ли еще что. И вот в такие места и переносить все особо важные разработки.

Заключение

А вот и лопата!

Конечно, в столь длинной простыне нам удалось только перечислить некоторые угрозы, рассмотреть типичные ошибки, и местами даже наметить некоторые шаги по улучшению ситуации. Однако, как выясняется — решения каждый раз и для каждой угрозы свои, локализованные во времени и пространстве. Необходимость в некоемом внешнем супер-решении не просматривается.

Вероятно я в спешке упустил что-то важное, поэтому прошу поправлять и подсказывать, буду благодарен за любую конструктивную критику.

Автор: viklequick