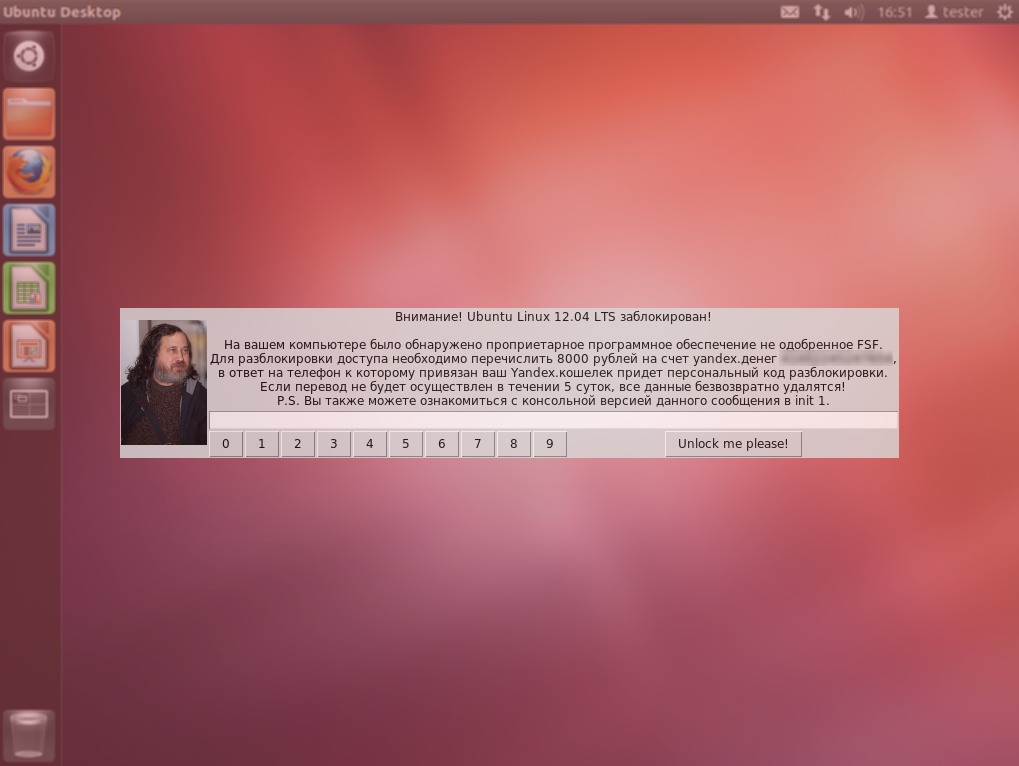

В конце нулевых на компьютерах в России и странах СНГ начала распространяться на тот момент ещё новая и необычная зараза. Незнакомая для пользователей разновидность зловредного программного обеспечения блокировала нормальную работу компьютера и требовала отправить SMS-сообщение на платный номер для получения кода разблокировки. Требования подкреплялись ложными угрозами: на компьютере найдено нелицензионное программное обеспечение или какая-то разновидность порнографии. Пользователя-новичка легко напугать, если представиться органами правопорядка, подростка за монитором родительского компьютера — выводящим порнографию и требующим оплату окошком.

За пару лет распространение получили утилиты для быстрой очистки — подобные программы-вымогатели лишь вмешивались в нормальную работу, но не вредили машине. Однако вскоре по Сети начали гулять куда более разрушительные и действенные зловреды. Они шифровали содержимое накопителей компьютера и требовали деньги для восстановления файлов. Live CD быстрой помощи бессилен против правильно выполненнего криптовымогателя — ключ шифрования остаётся только у злоумышленников.

Начало

В 1996 году Мордехай (Моти) Юнг и Адам Янг в публикации Cryptovirology: Extortion-Based Security Threats and Countermeasures («Криптовирология: основанные на вымогательстве угрозы безопасности и контрмеры») описали методы использования традиционно защитных методов шифрования для атаки на компьютерные системы. Кстати, эта работа и создала термин «криптовирология», которым называют те направления, которые исследуют, как методы шифрования используются в зловредном программном обеспечении. Уже тогда была описана отдалённо похожая на сегодняшнюю схема работы.

- С помощью встроенного в зловред публичного ключа «криптовирус» шифрует данные на диске с использованием асимметричной криптографии.

- «Криптовирус» требует связаться с автором зловреда.

- После получения выкупа автор «криптовируса» предоставляет приватный ключ для расшифровки.

Очевидный недостаток — это одна пара приватного и публичного ключа для каждой версии «криптовируса». Если свободу получит одна жертва, то потенциально будут свободны и остальные. В работе исследователи предложили решение проблемы: либо встраивать в криптовирус множество ключей, либо вирус будет симметрично шифровать данные сессионным ключом и шифровать последний, а затем автору зловреда будет нужно запросить шифротекст.

Первый вирус с шифрованием появился ещё до этого, в 1989 году. Троянский конь AIDS модифицировал файл AUTOEXEC.BAT, ждал до 90 загрузок системы и шифровал имена всех файлов на диске C. Затем пользователь получал требование выслать деньги на абонентский ящик в Панаме.

Дискета с AIDS. Jan Hruska, Computer viruses and anti-virus warfare, 1992

11 декабря 1989 года порядка двадцати тысяч конвертов, содержащих внутри пятидюймовую дискету AIDS Information Version 2.00, попали в почтовую службу Лондона. Вложенный в конверт буклет призывал получателей вставить дискету в компьютер и установить программный пакет. Куда более мелкими буквами на обратной стороне было указано, что в рамках лицензионного соглашения пользователь должен заплатить 189 или 389 долларов США. Это требование и всплывало после 90 перезагрузок.

AIDS напоминает современные криптовымогатели лишь отдалённо: он шифрует не данные, а названия папок. Первые заметные вирусы с шифрованием файлов на диске начали появляться в середине нулевых: PGPCoder, Archiveus, Cryzip и прочие. Зарабатывать они пытались по-разному: кто-то просил перевести средства на аккаунт E-gold или Liberty Reserve (ныне покойные платёжные системы, известные популярностью среди киберпреступников), кто-то пускался в экзотику. К примеру, Archiveus шифровал содержимое папки «Мои документы» и просил покупать товары в определённой онлайн-аптеке для получения пароля.

Всем этим экземплярам не хватало нескольких факторов. Нескольких технологий, которые задумывались как полезные и удобные, но были использованы в преступных целях. Это распределённые криптографические системы для анонимных платежей с высокой степенью анонимности — Bitcoin и его клоны. Это полностью анонимные сети — Tor и I2P, которые позволяют надёжно скрыть в даркнете реальное местоположение командных серверов. Наконец, на руку криптовирусам сыграли развитие алгоритмов файлового шифрования, рост процессорной мощности компьютеров и наличие на них постоянного подключения к Интернету.

В 2013 году по миру начал шагать CryptoLocker. С помощью Tor троян соединялся с одним из командных серверов, получал от него 2048-битный публичный ключ RSA для шифрования 256-битного ключа AES-шифрования файлов и требовал оплаты в размере 300—400 долларов или евро несколькими способами, в том числе биткойнами. Технические характеристики сети Bitcoin позволяют отследить, сколько монет находится на любом кошельке. Так исследователи сайта ZDNet отследили четыре кошелька и посчитали, что злоумышленники получили за три месяца десятки миллионов долларов. Опрос Кентского университета среди британцев выявил удивительно высокий процент заплативших: среди заражённых CryptoLocker — примерно 41 %, других разновидностей криптовымогателей — порядка 30 %.

CryptoLocker вызвал волну последователей и подражателей: Locker, CryptoLocker.F, TorrentLocker, CryptoWall и так далее. Сегодня трояны-вымогатели продают и предоставляют в аренду. Их создатели начали включать творческую жилку в оформлении требования о платеже: Jigsaw удаляет файлы раз в час, грозя образом персонажа из триллеров «Пила». Вирус Ranscam просто эксплуатирует репутацию «продукта» и лишь удаляет файлы, но всё равно требует деньги.

Постепенно криптовымогатели вошли в привычку. В новостях регулярно появляются сообщения о парализованной работе немаленьких организаций: нарушается функционирование больницы или транспортной компании всего города. Конечно, компании готовы заплатить за свои критически важные файлы куда больше, чем обычные пользователи за данные на домашних компьютерах. Размер выкупа для компаний куда выше.

Как выглядит борьба с шифровальщиками в типичной организации? Об этом нам рассказал заместитель руководителя отдела информационной безопасности «СКБ Контур» Александр Дельва. По его словам, рассылки с криптовымогателями — одна из наиболее популярных разновидностей спама, в компанию письма с ними приходят ежедневно.

Как говорит Дельва, инциденты с заражением и потерей документов случались пару лет назад, но с тех пор в компании приняли меры. При этом в «СКБ Контур» не платили злоумышленникам, считая, что подобное способствует дальнейшему развитию вирусной индустрии и не несет никаких гарантий восстановления. Вместо этого зашифрованные версии файлов были сохранены в надежде на последующее появление в открытом доступе приватных ключей. Александр Дельва считает, что защита от подобных киберугроз возможна не в антивирусах, а резервном копировании любых более-менее ценных данных.

Варианты зловредов-вымогателей для Linux и macOS уже появляются. Как пояснил в комментарии для «Гиктаймса» Михаил Кондрашин, технический директор «Trend Micro Россия», компании, разрабатывающей решения для кибербезопасности, подобные зловреды могут начать распространяться на другие классы вычислительных устройств:

За прошлый год мы видели взрывной рост числа программ-шифровальщиков. Исследовательские лаборатории Trend Micro обнаруживали 12—15 новых семейств программ-шифровальщиков в месяц. В ближайшее время тенденция изменится. Мы прогнозируем, что темпы появления новых семейств в скором времени уменьшатся. Это связано, в первую очередь, с появлением такого андеграундного сервиса как «программа-вымогатель-как услуга». Злоумышленники готовы изготавливать на потоке новые уникальные экземпляры новых программ-вымогателей для всех, кто готов оплатить подобный сервис. В результате такого изменения, программы-вымогатели будут более целенаправленно выбирать жертву с целью максимизации финансовой выгоды для злоумышленников. Хочется отметить, что снижение темпов появления новых видов программ-шифровальщиков не уменьшит общий уровень угрозы. Скорее наоборот. Наверняка, в следующем году мы станем свидетелями атак на смартфоны и другие компьютеры, не являющиеся рабочими станциями пользователей.

Программы-шифровальщики существенно изменили «правила игры» на антивирусном рынке, так как под угрозой оказались не исполняемые файлы или системные области на компьютере пользователя, а самые обыкновенные файлы. Не все разработчики смогли достойно ответить новому вызову, ведь теперь современный антивирусный продукт должен быть оснащен совершенно новым пластом технологий, таким, как создание теневых резервных копий файлов, поведенческий анализ для выявления похожих на шифрование активностей, а также — механизм искусственного интеллекта для выявления неизвестных образцов программ-шифровальщиков. Поэтому рекомендуется обязательно использовать систему резервного копирования и не допускать доступность резервных копий по сети на запись, так как в противном случае, продвинутая программа-шифровальщик способна будет зашифровать и резервную копию.

Появление вирусов-вымогателей для всего, что можно заразить — это вряд ли всего лишь опасения. Исследователи демонстрировали экземпляр, который блокирует работу термостата. Относительно редкие обновления безопасности устройств интернета вещей, смартфонов и планшетов сулят новое поле для атак.

Автор: atomlib