Что мы знаем о Маркусе Хатчинсе? На удивление мало. До истории с WannaCry о нем вообще ничего не было слышно, но тут его прославил блестящий ход со стоп-доменом. Парень порылся в коде троянца, нашел механизм самоуничтожения при получении ответа с захардкоденного домена, зарегал домен (затраты составили $10) и сумел существенно затормозить эпидемию Воннакрая.

Что мы знаем о Маркусе Хатчинсе? На удивление мало. До истории с WannaCry о нем вообще ничего не было слышно, но тут его прославил блестящий ход со стоп-доменом. Парень порылся в коде троянца, нашел механизм самоуничтожения при получении ответа с захардкоденного домена, зарегал домен (затраты составили $10) и сумел существенно затормозить эпидемию Воннакрая.

Живет в Великобритании, работает в некоей компании Malwaretech. Ну, или сам он и есть Malwaretech. Судя по его сайту, Маркус с 2013 года реверсит вредоносный код и публикует неплохие исследования. Недавно запустил публичный ботнет-трекер, где можно посмотреть активность наиболее знаменитых ботнетов. В целом создается впечатление молодой, подающей надежды «белой шляпы».

Юное дарование приехало в Лас-Вегас – там как раз проходят конференции Black Hat и Defcon. И тут выяснилось, что парня заждались в окружном суде восточного Висконсина, причем с достаточно серьезными обвинениями на руках. Обвинительный акт содержит шесть пунктов, вменяемых Маркусу. Все они сводятся к тому, что Маркус Хатчинс, на пару с неназванным лицом ответственен за создание и распространение банковского троянца Kronos.

Кроноса заметили в даркнете в 2014 году, когда его авторы открыли предзаказ за $7000. Цена, видимо, оказалась завышена, так как после релиза его начали продавать по $3000, а уже в 2015 году он шел по $2000. На Youtube, кстати, есть ролик, рекламирующий Кроноса, предположительно снятый подельником Хатчинса.

Кроноса заметили в даркнете в 2014 году, когда его авторы открыли предзаказ за $7000. Цена, видимо, оказалась завышена, так как после релиза его начали продавать по $3000, а уже в 2015 году он шел по $2000. На Youtube, кстати, есть ролик, рекламирующий Кроноса, предположительно снятый подельником Хатчинса.

Как и другие троянцы-банкеры, Kronos промышляет веб-инжектом в страницы интернет-банков. Жертва заходит в свою систему онлайн-банкинга, дабы посмотреть свой баланс, или оплатить что-либо, а ей на странице логина подсовывается пара дополнительных полей – например, ответ на секретный вопрос и PIN-код от карты. Это в дополнение к логину и паролю, которые Кронос перехватывает при помощи кейлогера.

В Кроносе есть любопытная фишка – юзермод-руткит. Используется он для сокрытия самого факта заражения, но от современного антивируса так не спрятаться. Поэтому, согласно выводам коллег из IBM, это нужно Кроносу для защиты от других банкеров, удаляющих с машины обнаруженных конкурентов.

Получается, если верить американским правоохранителям, именно этим Хатчинс зарабатывал на жизнь, по крайней мере, в 2014-2015 годы. Насколько обвинения справедливы – решит суд, но в целом эта история вполне правдоподобна. Далеко не все «белые шляпы» и их «черные» визави принципиально придерживаются своей стороны, некоторые, подобно «оборотням в погонах» пытаются добиться успеха и там и там. При этом лишь одна из этих сторон обеспечивает спокойный сон по ночам и свободное перемещение по миру.

Svpeng обзавелся кейлогером

Новость. Исследование. Один из аксакалов среди мобильных банкеров, Svpeng, получил новую фичу. Не сказать, чтобы кейлогер был чем-то новым для троянцев, но Svpeng таким сроду не баловался, да и в Android-банкерах перехват клавиатурного ввода не считается необходимым. Для перехвата логина, пароля и SMS-кода достаточно отрисовать фишинговый интерфейс поверх интерфейса банковского приложения. Но авторы Svpeng, видимо, решили расширить сферу его применения – теперь он немножко шпионит и в других приложениях.

Что интересно, для перехвата клавиатурного ввода используются так называемые специальные возможности Android – функции облегчения работы со смартфоном для инвалидов. При этом Svpeng отказывается работать, если в списке клавиатурных раскладок обнаруживается русская. Роман Унучек, который у нас тут собаку съел на андроидной малвари, утверждает, что это обычная тактика для российских киберпреступников, чтобы избежать уголовного преследования. Мол, если в России ничего плохого их детище не делает, то и преступления как бы нет.

Что интересно, для перехвата клавиатурного ввода используются так называемые специальные возможности Android – функции облегчения работы со смартфоном для инвалидов. При этом Svpeng отказывается работать, если в списке клавиатурных раскладок обнаруживается русская. Роман Унучек, который у нас тут собаку съел на андроидной малвари, утверждает, что это обычная тактика для российских киберпреступников, чтобы избежать уголовного преследования. Мол, если в России ничего плохого их детище не делает, то и преступления как бы нет.

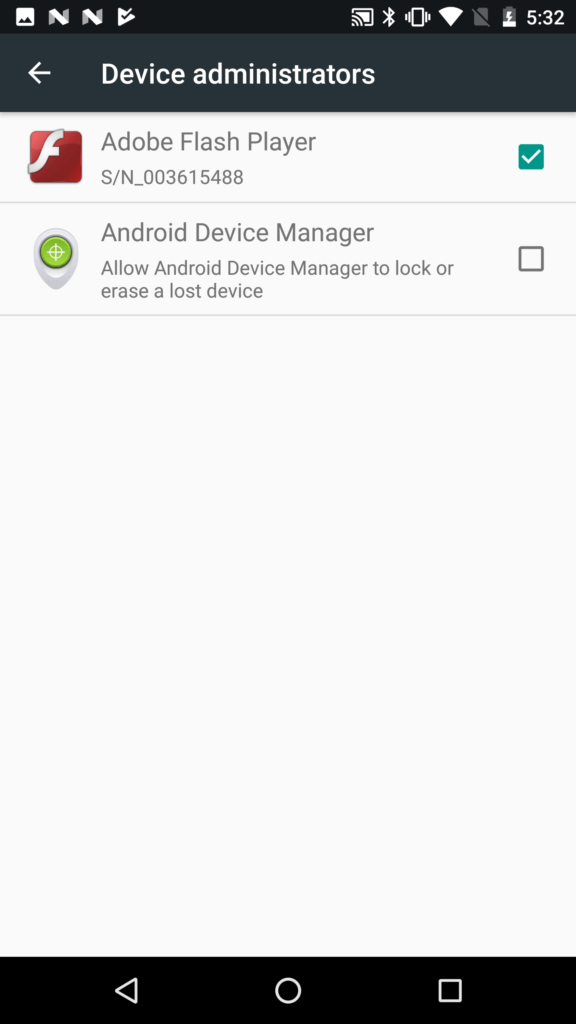

Помимо кражи данных, специальные возможности ОС помогают троянцу обзавестись правами администратора устройства, не дать их у себя отобрать (ты снимаешь галку, а она снова появляется). Также Svpeng не дает предоставлять права администратора другим приложениям – то есть если жертва поздно спохватилась и решила поставить антивирус после заражения, это ей уже не особо поможет.

Распространяется эта дрянь через зараженные сайты под видом поддельного флеш-плеера и работает вплоть до самой новой версии Android включительно. Лучше не ставьте, даже если сайт будет обещать вам ооочень горячее Flash-видео.

Cisco выпустила патчи к 15 уязвимостям

Новость. Cisco – один из вендоров, которые активно занимаются безопасностью своих и немножко чужих продуктов. Это само по себе похвально и полезно для отрасли, но в случае этой замечательной компании, популярность ее решений играет с ней злую шутку. Раз Циска стоит у всех, всем интересно ее ломать.

В этот раз компания залатала больше дюжины продуктов за раз. Две из закрытых уязвимостей способны вызвать серьезную боль у админа. DOS-уязвимость к (железка, поддерживающая виртуальную инфраструктуру для видеотрансляций) позволяет, как нетрудно догадаться, обрушить эту самую

Вторая кара постигла ISE, систему контроля доступа к корпоративной сети. Речь идет о всего-навсего получении прав суперадмина нахаляву. Суть проблемы в том, что система некорректно обрабатывает внешние запросы на авторизацию и путает политики для внешних и внутренних пользователей. Атакер может вломится в сеть снаружи с именем внешнего пользователя, совпадающим с именем внутреннего пользователя, и получить его права доступа.

Еще один, трудноэксплуатируемый, но потенциально вкусный баг, позволяет менять некоторые параметры в базе данных локального состояния соединений (LSA) роутера Cisco. Злоумышленник отправляет специально сконструированные пакеты OSPF LSA type 1, меняет таким образом таблицу маршрутизации, и потенциально перехватывает или блекхолит трафик по некоторым соединениям. Все это работает для устройств с поддержкой протокола OSPF и не работает с протоколом FSPF.

Древности

«Softpanorama»

Очень опасный резидентный вирус. Стандартно поражает COM- и EXE-файлы при обращении к ним. EXE-файлы переводятся в COM-формат (см. вирус «VACSINA»). Проявляется следующим образом: стирает сектора со случайными номерами, вызывает int 5 (печать экрана). Содержит текстовые строки: «comexe», «Enola Gay is now flying to SoftPanorama!», «command». Перехватывает int 8, 21h

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 83.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»