За последнее десятилетие помимо методов извлечения секретов или выполнения других несанкционированных действий атакующими стали применяться неумышленная утечка данных и манипулирование процессом выполнения программ за счет побочных каналов.

Традиционные методы атаки могут быть дорогостоящими с точки зрения знаний, времени и вычислительной мощности. Атаки по побочным каналам, с другой стороны, могут быть более легко реализуемыми и неразрушающими, так как они выявляют или управляют физическими свойствами, доступными во время нормального функционирования.

При помощи статистических методов обработки измерений побочного канала или вводя отказы в закрытые каналы микросхемы, атакующий может получить доступ к ее секретам в течение нескольких часов.

Ежегодно выпускаются более чем 5,000 миллионов смарт-карт, на рынках появляются новые встроенные криптографические технологии, поэтому возрастает необходимость обеспечить безопасность и бизнеса, и частной жизни.

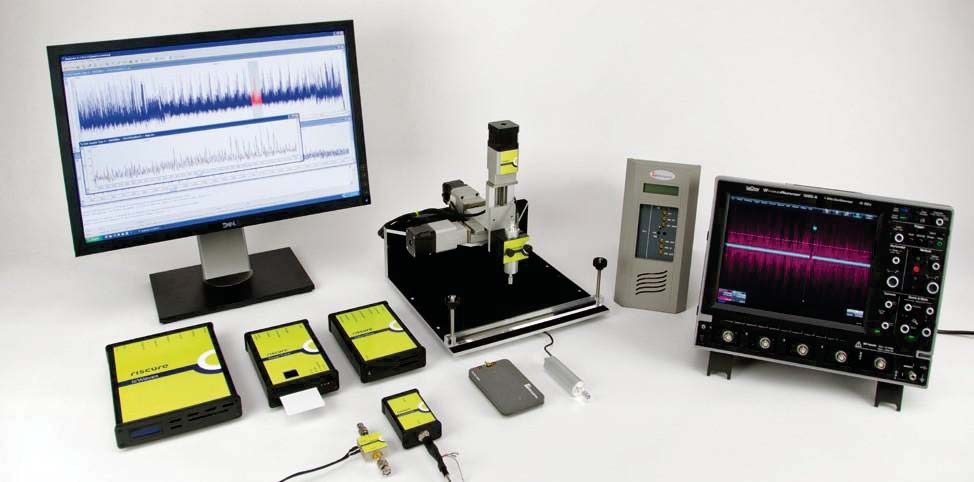

В Нидерландах компания Riscue создала систему Inspector, которая предоставляет научно-исследовательским лабораториям, а также производителям новые высокоэффективные средства обнаружения угроз для обеспечения безопасности.

Система Inspector поддерживает различные методы анализа побочного канала (SCA), такие как анализ потребляемой мощности (SPA/DPA), синхронизации, радиочастоты, а также электромагнитный анализ (EMA) и атаки возмущения (FI), такие как сбои напряжения, сбои тактовых импульсов и манипуляции с помощью лазера. Встроенные функции системы поддерживают многочисленные криптографические алгоритмы, прикладные протоколы, интерфейсы и измерительные приборы.

Система позволяет вам расширять и реализовывать новые методы и собственные приложения для обнаружения уязвимостей.

В систему анализа побочных каналов Inspector SCA входят:

- трассировщик потребляемой мощности Power Tracer;

- установка электромагнитного зондирования EM Probe Station;

- триггерный генератор icWaves;

- фильтр CleanWave;

- токовый зонд Current Probe.

Среди основных «плюшек» можно выделить главные:

- Это единый интегрированный инструмент для анализа побочных каналов и тестирования путем внесения сбоев;

- Inspector отвечает требованиям по проведению испытаний по побочным каналам, сертифицированных EMVco и CMVP по общим критериям;

- Это открытая среда, которая включает исходный код модулей, тем самым позволяя модифицировать существующие методы и включать новые методы тестирования, которые могут быть разработаны пользователем для Inspector;

- Стабильное и интегрированное программное и аппаратное обеспечение включает высокоскоростной сбор данных по миллионам трассировок;

- Шестимесячный цикл выпуска программного обеспечения позволяет пользователям быть в курсе последних методов тестирования побочных каналов в полевых условиях.

Inspector выпускается в различных версиях на единой платформе:

- Inspector SCA предлагает все необходимые опции для проведения анализа по побочным каналам DPA и EMA.

- Inspector FI предлагает полную функциональность по внесению сбоев (атаки возмущения), а также дифференциальный анализ сбоев (DFA).

- Inspector Core и SP (обработка сигналов) предлагает основную функциональность SCA, реализованную в виде отдельных модулей, чтобы обеспечить доступный пакет ПО для сбора данных или последующей обработки.

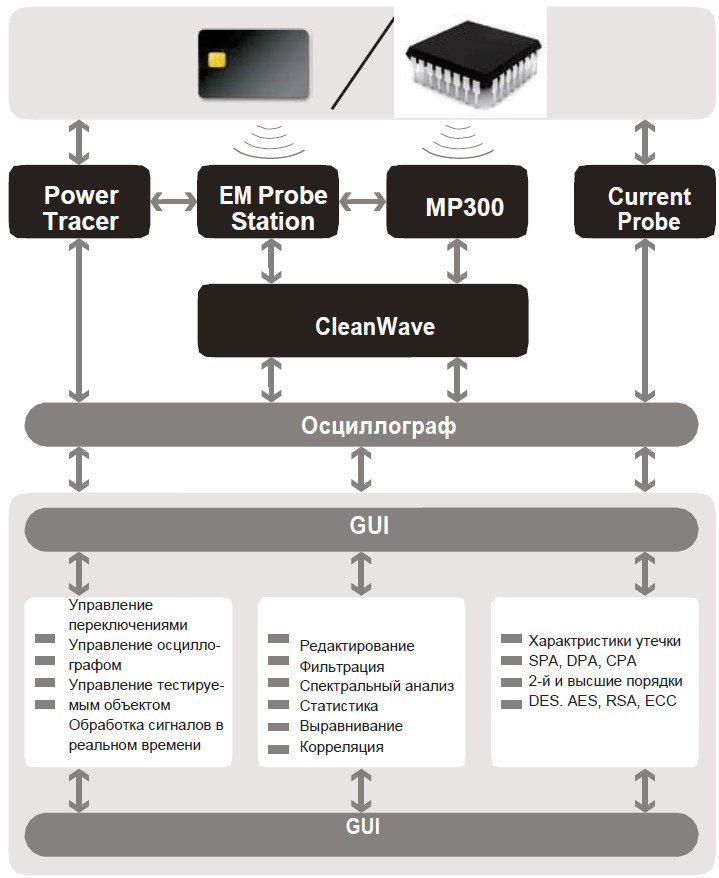

Inspector SCA

После того как будут получены результаты измерения, становятся доступными разнообразные методы обработки сигналов для формирования множества трассировок с высоким уровнем сигналов и малым уровнем шумов. Разработаны функции обработки сигналов, которые учитывают тонкие различия между обработкой сигналов электромагнитной трассировки, трассировки потребления мощности и трассировкой RF(РЧ). Мощные графические средства представления трассировок в Inspector позволяют пользователям выполнять временной анализ или проверку трассировок, например, на предмет уязвимости SPA.

Выполнение DPA при реализации ECC

Для многих реализаций по безопасности, считающихся в наше время стойкими к SPA, основное внимание при тестировании обычно уделяется дифференциальным методам тестирования (т.е. DPA/CPA). С этой целью Inspector предлагает широкий набор конфигурируемых методов, касающихся большого количества криптографических алгоритмов и таких широко применяемых алгоритмов, как (3)DES, AES, RSA и ECC.

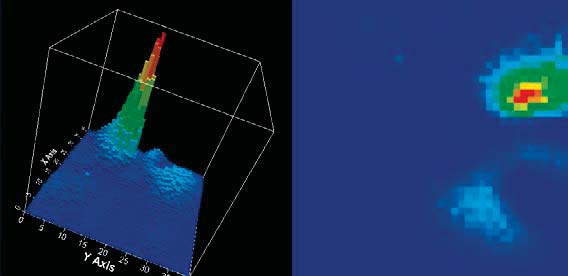

EM излучение микросхемы для нахождения наилучшего расположения при реализации DEMA

Основные особенности

- Это решение объединяет анализ потребляемой мощности (SPA/DPA/CPA), электромагнитных (SEMA/DEMA/EMA-RF), и бесконтактных методов тестирования (RFA).

- Скорость сбора данных значительно повышает тесная интеграция осциллографа с Inspector.

- Для предотвращения джиттера тактовых импульсов и рандомизации применяются усовершенствованные методы выравнивания

- Пользователь может конфигурировать модули криптоанализа, поддерживающие первичные атаки и атаки высокого порядка на всех основных алгоритмах, таких как (3)DES, AES, RSA и ECC.

- Используется расширенная поддержка специфичных для разных областей алгоритмов, включая SEED, MISTY1, DSA, в том числе Camellia.

Аппаратные средства

В дополнение к рабочей станции PC Inspector SCA использует аппаратные средства, оптимизированные для данных побочных каналов и сбора сигналов:

- Трассировщик потребляемой мощности (Power Tracer) для SPA / DPA / CPA на смарт-картах

- Станция ЭМ-зондирования (EM Probe station) для SEMA / DEMA / EMA RF

- Токовый зонд (Current Probe) для SPA / DPA / CPA на встроенных устройствах

- Фильтр CleanWave с Micropross MP300 TCL1/2 для RFA и РЧ EMA

- IVI-совместимый осциллограф

Оцениваемые объекты часто требуют измерений, переключений и управления аппаратными средствами, которые необходимы для выполнения SCA. Гибкий менеджер аппаратных средств инструмента Inspector, открытая среда разработки и широкие интерфейсные опции обеспечивают прочную основу для высококачественных измерений с использованием оборудования пользователя.

Inspector SCA

Ведущий инженер по внутренней безопасности Joh John Connor так отзывается о системе:

“Inspector коренным образом изменил способ, которым мы оцениваем стойкость наших продуктов к дифференциальной атаке по энергопотреблению DPA. Его сила заключается в том, что он интегрирует процессы сбора и анализа, позволяющие нам быстро оценить эффективность новых проектов криптографического аппаратного обеспечения. Более того, его превосходный графический интерфейс позволяет пользователю визуализировать сигнатуры энергопотребления по собранным дискретным данным индивидуально или одновременно — что неоценимо при подготовке данных к DPA во время атаки – в то время как ее мощные аналитические библиотеки поддерживают наиболее часто используемые коммерческие алгоритмы шифрования. Своевременные обновления программного обеспечения и технологий, поддерживаемые компанией Riscure, помогает нам поддерживать безопасность наших продуктов”.

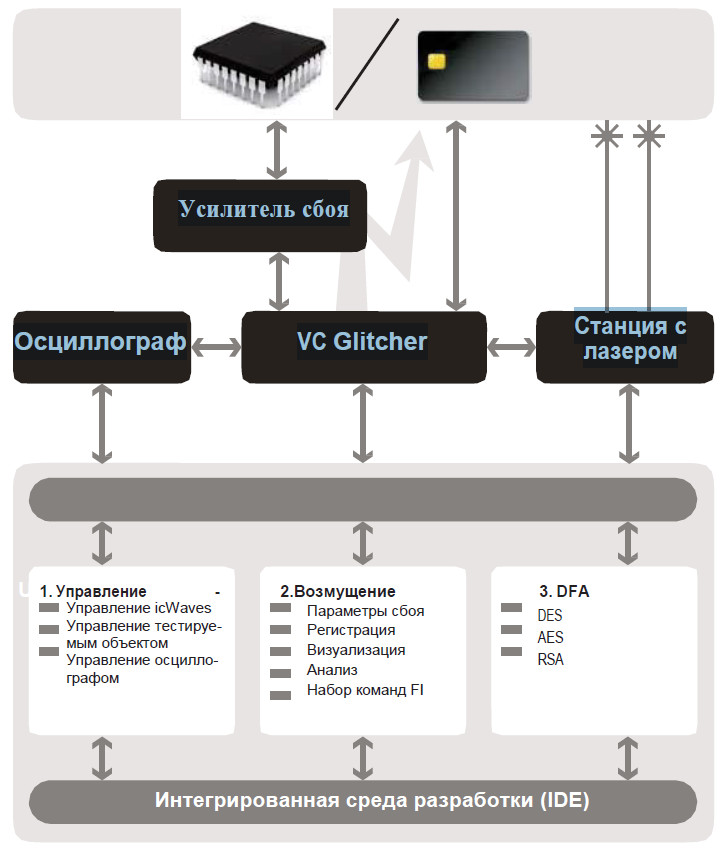

Inspector FI

Inspector FI – внесение сбоя (Fault Injection) – предлагает широкий набор функций, чтобы выполнить тестирование методом внесения сбоя в технологии смарт-карт и встроенных устройств. Поддерживаемые методы тестирования включают сбои тактовых импульсов, сбои напряжения и оптические атаки с помощью лазерной аппаратуры. Атаки путем внесения сбоя – также известные как атаки возмущением – изменяют поведение микросхемы, вызывая пригодный для использования отказ.

С помощью Inspector FI пользователи могут протестировать, можно ли извлечь ключ, вызвав отказы в криптографических операциях микросхемы, обойти проверку, такую как аутентификация или состояние жизненного цикла, или изменить процесс выполнения программы на микросхеме.

Обширные конфигурируемые опции

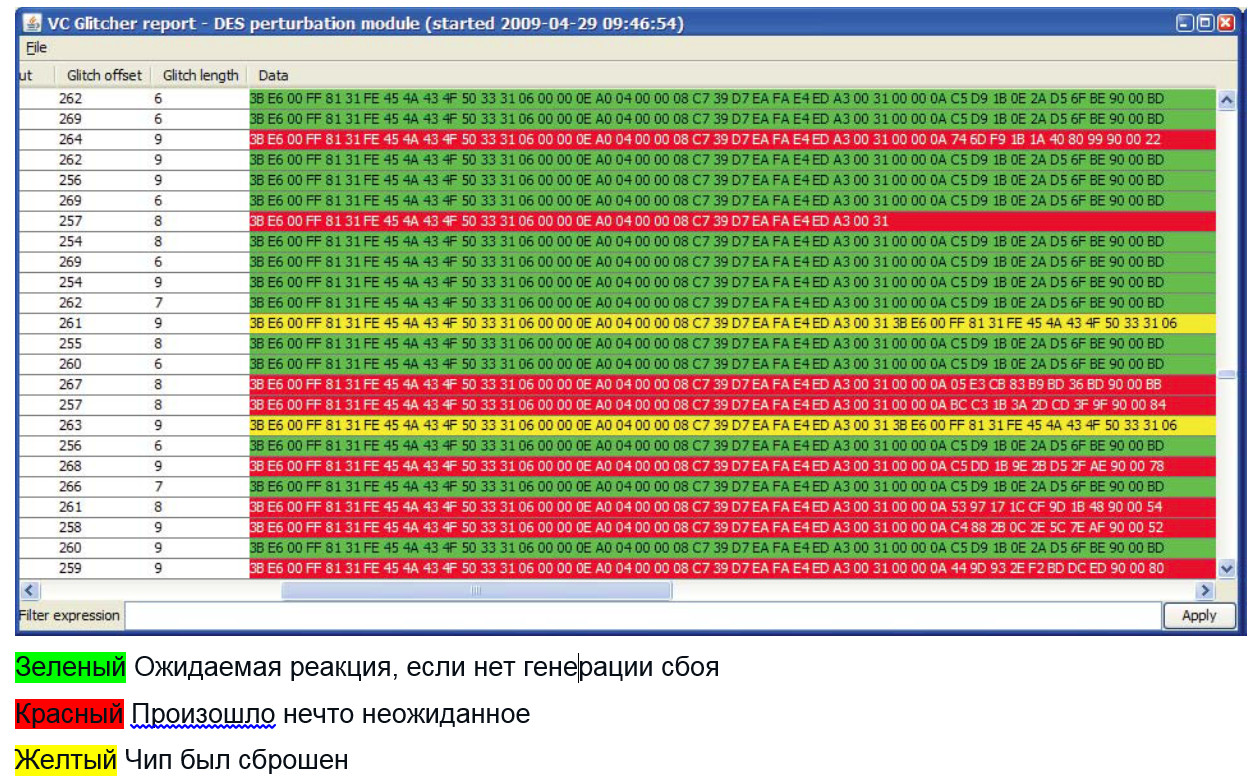

Inspector FI включает большое число настраиваемых пользователем параметров для программного управления переключениями и возмущениями, такими как пиковые импульсы разной длительности, повторение импульсов и изменения уровня напряжения. Программное обеспечение представляет результаты, показывая ожидаемое поведение, сбросы карты и неожиданное поведение, вместе с подробной регистрацией. Модули атаки DFA доступны для основных алгоритмов шифрования. Используя «мастер», пользователи могут также создать пользовательскую программу возмущения с API.

Основные особенности

- Непараллельные и легко воспроизводимые точность и синхронизация для всех аппаратных средств внесения сбоев (глитчинга).

- Сценарии проектирования атаки, используя мощную систему команд и интегрированные IDE Inspector.

- Обширные опции конфигурации Inspector для автоматизированного тестирования методом внесения сбоя.

- Лазерная аппаратура для мультиглитчинга с обратной и лицевой сторон карты, изготовленная под заказ пользователя для тестирования методом внесения сбоя.

- Модули DFA для реализаций популярных алгоритмов шифрования, включая RSA, AES, и 3DES

- Апгрейд до многоточечного лазера предоставляет возможность воздействия на микросхему сразу в нескольких местах.

- Зависимая от операций синхронизация, используя триггерный генератор icWaves, может предотвратить применение контрмер и не допустить потерю образца.

Аппаратные средства

Inspector FI может использоваться со следующими аппаратными компонентами, чтобы провести атаки:

- VC Glitcher с дополнительным усилителем сбоев

- Станция с диодным лазером с дополнительным многоточечным обновлением

- PicoScope 5203 или IVI-совместимый осциллограф

Inspector FI с генератором сбоев VC Glitcher, триггерным генератором icWaves, усилителем сбов Glitch Amplifier и лазерной станцией Laser Station

Генератор VC Glitcher образует ядро архитектуры внесения сбоя системы Inspector. Используя сверхбыструю технологию FPGA, можно генерировать сбои длительностью всего две наносекунды. Аппаратные средства обладают удобным для пользователя интерфейсом программирования. Программа со сбоем, созданная пользователем, загружается в FPGA перед тестовым прогоном. VC Glitcher включает интегральную схему для введения сбоев по напряжению и сбоев тактовых импульсов, а также выход канала для управления лазерной станцией.

Станция с диодным лазером состоит из специального набора мощных диодных лазеров с изготовленной на заказ оптикой, которая быстро и гибко управляется VC Glitcher. Оборудование поднимает оптическое тестирование на новый уровень, обеспечивая эффективные многочисленные сбои, точное управление потреблением мощности и быструю и предсказуемую реакцию для переключения импульсов.

Благодаря обновлению станции с диодным лазером до многоточечной версии на микросхеме может подвергаться тестированию несколько областей с использованием различных параметров по синхронизации и напряжения питания.

Запуск на основе сигналов c использованием триггерного генератора импульсов icWaves

Джиттер тактовых импульсов, случайные прерывания процесса и зависимая от данных продолжительность процесса требуют гибкого переключения сбоев и сбора данных побочного канала. Генератор icWaves системы Inspector создаёт триггерный импульс в ответ на обнаружение в реальном времени отличий от заданной модели по питанию микросхемы или EM сигналу. Устройство включает специальный узкополосный фильтр, чтобы обеспечить обнаружение соответствия модели даже при зашумленном сигнале.

Эталонная трассировка, используемая для сопоставления с моделью внутри устройства на базе FPGA, может быть модифицирована с использованием функций обработки сигналов Inspector. Смарт-карта, которая обнаружила введение сбоя, может инициировать механизм защиты, чтобы удалить секретные данные или блокировать карту. Компонент icWaves может также использоваться, чтобы инициировать выключение карты каждый раз, когда энергопотребление или EM профиль отклоняются от стандартной работы.

Лазерная станция Laser Station (LS) с опцией многоточечного доступа,

с микроскопом и координатным столом

Интегрированная среда разработки (IDE)

Среда разработки Inspector спроектирована так, чтобы предоставить максимальную гибкость пользователю, применяющего SCA и FI для любых целей.

- Открытый API: упрощает реализацию новых модулей

- Исходный код: каждый модуль поставляется вместе с своим исходным кодом, таким образом, модули могут адаптироваться под желания пользователя или использоваться в качестве основы для создания новых модулей

Inspector FI

Inspector комбинирует внесение сбоев и методы анализа побочного канала в одном высокопроизводительном пакете.

Пример анализа поведения сбоя:

Область атак по побочным каналам быстро развивается, и новые результаты исследования публикуются каждый год, становятся общеизвестными или делают обязательной сертификацию схем и стандартов. Inspector позволяет пользователям быть в курсе новых разработок и регулярных обновлений программного обеспечения, которые реализуют новые методы.

Автор: Дмитрий Величко