Более недели назад Microsoft объявили о начале операции b54, направленной на выведение из строя ботнетов, построенных с использованием вредоносного кода Citadel. Операция, главным образом, преследует цель разрушения налаженной схемы по извлечению денежной прибыли из этих ботнетов злоумышленниками. Кроме этого, она включает в себя действия по очистке компьютеров от вредоносного кода ботов, совместно с ISP.

В рамках этой операции Microsoft выложили в открытый доступ материалы гражданских исков к John Doe (ответчики, точная личность которых пока не установлена). В одном из документов указаны предписания, согласно которым должна протекать эта операция. Ее суть сводится не к тотальному демонтажу управляющих серверов различных ботнетов (Citadel позволяет задавать конфигурации билдера таким образом, что каждый пользователь crimeware toolkit получает в распоряжение собственный ботнет из ботов, которые были созданы этим билдером), а к переориентированию ботнета таким образом, чтобы он не позволял злоумышленникам получать контроль над уже зараженной системой. Такая схема достигается с использованием приема перезаписи части контактной информации о доменах, к которым обращается бот Citadel (C&C) со стороны регистратора этих доменов.

Для всех зарегистрированных доменов Citadel (перечисленных в Приложении A) регистраторам следует предпринять следующие действия:

- оставить контактную информацию WHOIS о владельцах доменов без изменений;

- домены должны работать без прекращения своей деятельности;

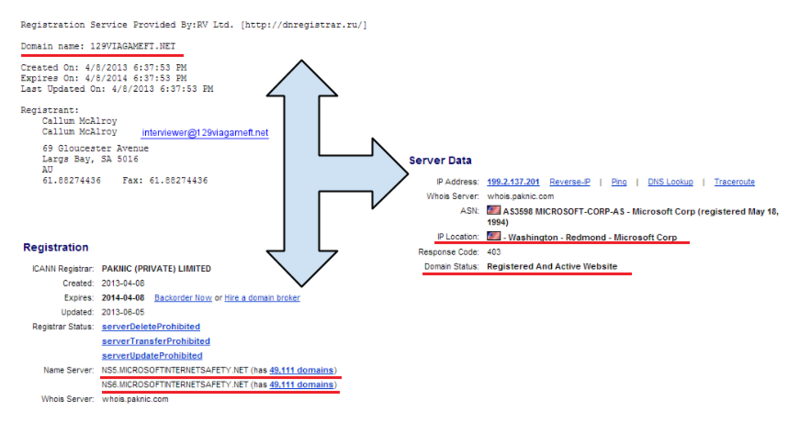

- адреса DNS-серверов для этих доменов должны быть перезаписаны на следующие: NS5.microsoftinternetsafety.net и NS6.microsoftinternetsafety.net.

Пример информации одного из таких доменов приведен ниже на рисунке (информация получена с помощью сервиса whois.domaintools.com).

Для всех остальных доменов Citadel, т. е. тех, которые не зарегистрированы в приложении А, предпринять действия:

- перевести такие домены в собственность Microsoft так, чтобы за компанией закреплялись права на их администрирование;

- заменить контактную информацию в таких доменах на указанную Microsoft;

- домены должны работать без прекращения своей деятельности;

- адреса DNS-серверов для этих доменов должны быть перезаписаны на следующие: NS5.microsoftinternetsafety.net и NS6.microsoftinternetsafety.net.

Для этих доменов информация в WHOIS будет выглядеть следующим образом:

Domain Administrator

Microsoft Corporation

One Microsoft Way

Redmond, WA 98052

United States

Phone: +1.4258828080

Facsimile: +1.4259367329

domains@microsoft.com

Servers: NS5.microsoftinternetsafety.net, NS6.microsoftinternetsafety.net

Плохая новость заключается в том, что определенное количество доменов Citadel используются security-фирмами и ресерчерами для фиксирования активности ботнетов Citadel (sinkhole). Они специально создавали эти домены и регистрировали их на себя для получения статистики работы ботнета. Не посмотрев на контактные данные таких доменов, компания выполнила повторную регистрацию их на себя, что привело к нарушению работы систем отслеживания ботнетов других компаний.

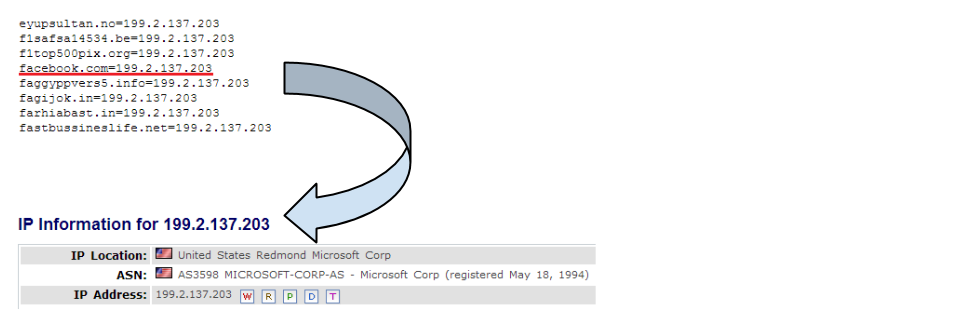

Одним из первых, кто увидел такое поведение своих доменов был Roman Hüssy, создатель ZeusTracker. Он обратил внимание на то, что домены, предназначенные для синкхолинга ботнета, теперь указывают на серверы Microsoft в диапазоне адресов 199.2.137.0/24. Совершенно очевидно, что его домены постигла участь стать собственностью компании. В результате этого, Microsoft вывели из строя около 300 доменов abuse.ch, сделав затруднительным дальнейшее отслеживание активности ботнета. По подсчетам экспертов, около 1,000 доменов из 4,000, захваченных компанией, предназначались именно для операций sinkhole и не представляли для пользователей никакой опасности.

После того, как компания получила домены в свое владение, началась фаза по «введению» специального конфигурационного файла для ботов (компьютеры, зараженные кодом Citadel). Дело в том, что боты Citadel опрашивают свои домены с целью получения конфигурационного файла и последующих инструкций. Файл, созданный Microsoft, предписывает ботам разблокировать AV-ресурсы, что позволит пользователям, зараженным Citadel, получить доступ к дистрибутивам антивирусов в сети. Кроме этого, этот конфигурационный файл регламентирует сервер Microsoft как основной для общения с C&C, т. е. бот теперь не будет опрашивать другие серверы, а всегда будет подключаться только к нему.

Спустя еще несколько дней, было отмечено, что теперь конфигурационный файл, созданный компанией для ботов, включает в себя информацию по перенаправлению запросов пользователя, адресованных к facebook.com и localhost также на сервер Microsoft. При посещении fb на зараженном компьютере пользователь будет перенаправлен на страницу с предупреждением от Microsoft.

Автор: esetnod32